PetrWrap:網絡罪犯竊取同行的勒索軟件代碼

卡巴斯基實驗室研究人員發現一種新的名為PetrWrap的惡意軟件家族。該家族的惡意軟件使用了之前Petya勒索軟件的模塊,并且通過勒索軟件服務平臺進行傳播,針對各類組織和企業實施針對性攻擊。PetrWrap的編寫者在Petya勒索軟件的基礎上制作和修改了一個特殊的“動態”模塊,這種未授權使用讓Petya的原作者也束手無策。這很可能是一種跡象,表明地下勒索軟件市場的競爭日益加劇。

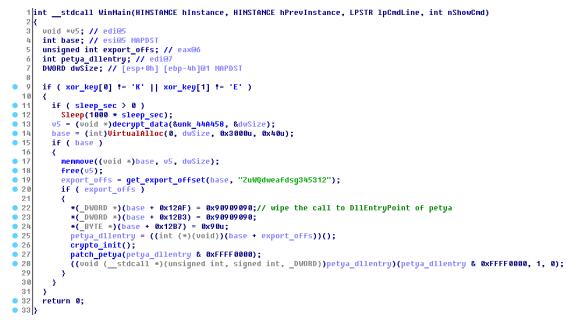

2016年5月,卡巴斯基實驗室發現Petya勒索軟件不僅能夠加密存儲在計算機上的數據,還能夠重寫硬盤的主引導記錄(MBR),造成受感染計算機無法啟動到操作系統。這種惡意軟件采用了典型的惡意軟件服務模式,即勒索軟件編寫者根據需求提供惡意產品,并通過多個渠道傳播這種惡意軟件,然后從中獲取一部分收益。為了獲取到這部分收益,Petya的編寫者在惡意軟件中插入了特定的“保護機制”,避免他人未授權使用Petya樣本。PetrWrap木馬作者的惡意行為最早于2017年初被發現,這種惡意軟件的作者突破了Petya的防護機制,找到一種可以使用Petya的手段,同時不需要向Petya作者支付一分錢。

目前,還不清楚PetrWrap是如何進行傳播的。感染后,PetrWrap啟動Petya來加密受害者的數據,之后勒索受害者支付贖金。PetrWrap作者使用了自己的私匙和公匙,并沒有使用Petya自帶的密匙。這表示,如果受害者支付了贖金,PetrWrap惡意軟件使用著無需使用Petya作者的私匙就可以解密受害者的計算機。

很明顯,PetrWrap的開發者選擇Petya并非出于偶然:Petya家族的勒索軟件具有相當完美的加密算法,很難被破解,而加密算法又是勒索軟件中最重要的組件。過去發生的多起案例中顯示,有些勒索軟件的加密算法存在漏洞,能夠讓安全研究人員找到解密文件的辦法,從而讓網絡罪犯的所有努力都前功盡棄。之前版本的Petya勒索軟件就出現過這種情況,之后,該勒索軟件的作者修復了幾乎所有漏洞。所以,當受害者的計算機被最新版的Petya攻擊后,數據加密非常可靠,無法被破解。這也就是為什么PetrWrap選擇使用Petya的加密算法的原因。不僅如此,被PetrWrap勒索軟件感染后,受害者計算機上的鎖定屏幕不會提到任何有關Petya的信息,讓安全專家很難判斷情況,無法快速識別出攻擊中使用的勒索軟件家族。

卡巴斯基實驗室反勒索軟件高級安全研究員Anton Ivanov說:“我們看到,網絡罪犯開始互相吞食。從我們的角度來看,這是勒索軟件組織之間競爭加劇的跡象。理論上來說,這是一件好事。因為網絡罪犯之間越是互相斗爭,他們的組織性就越差,他們發動的惡意攻擊行動的效果也將大打折扣。真正令人擔憂的是,PetrWrap勒索軟件被用于針對性攻擊。這并不是勒索軟件首次被用于針對性攻擊,當然,也絕對不是最后一次。我們督促各類組織和企業密切關注這種威脅,保護自己的網絡抵御這種威脅,因為一旦感染,結果將是災難性的。”

為了保護企業和組織抵御這類攻擊,卡巴斯基實驗室安全專家給出以下建議:

正確和及時備份數據,這樣即使遭遇數據丟失事件,也可以利用備份恢復原始數據。

使用具有基于行為檢測技術的安全解決方案。這些技術能夠監控程序在系統上的行為,攔截惡意軟件,包括勒索軟件,還可以發現之前未知的勒索軟件樣本。

對控制網絡進行安全評估(即安全審計、滲透測試和縫隙分析),發現和消除安全漏洞。如果外部供應商和第三方安全策略能夠直接訪問你們的控制網絡,也需要對他們進行安全評估。

請求外部情報:來自信譽可靠的供應商的安全情報信息能夠幫助企業和組織預測未來攻擊。

對員工進行安全培訓,尤其要提高操作人員以及工程人員的安全意識,提到他們對最新威脅和攻擊的警惕性。

在企業和組織的安全便捷內外提供保護。正確的安全策略需要將大量資源用于攻擊檢測和反饋,從而在攻擊入侵重要的對象之前,將其攔截。

要了解更多關于PetrWrap勒索軟件詳情,請訪問Securelist.com上的相關博文。

請訪問NoRansom.kaspersky.com 獲取我們為幫助勒索軟件受害者開發的工具。