威脅IoT環(huán)境的Linux惡性代碼TOP5

譯文【51CTO.com快譯】2016年9月,著名美國安全專家Brian Krebs 的博客KrebsOnSecurity.com與法國網(wǎng)絡(luò)托管企業(yè)OVH遭到了記錄性的DDoS攻擊。2016年10月21日星期五上午,美國網(wǎng)絡(luò)托管服務(wù)企業(yè)Dyn受到了DDoS攻擊,因此Airbnb、PayPal、Netflix、SoundCloud、Twitter、The New York Times等各大門戶網(wǎng)站均受到持續(xù)性威脅,攻擊者使用了可以讓IoT感染的名為Mirai的惡性代碼。韓國安博士月刊在2015年10月《IoT與嵌入式Linux惡性代碼》的期刊中提到了以攻擊物聯(lián)網(wǎng)設(shè)備為目標的Linux惡性代碼生成與基于嵌入式Linux設(shè)備的安全問題。

本篇文章將會介紹包括Mirai惡性代碼等在內(nèi)的最近發(fā)生在物聯(lián)網(wǎng)中的惡性代碼。

如今各種操作系統(tǒng)在IoT市場競爭激烈,其中嵌入式Linux系統(tǒng)被廣泛使用。我們經(jīng)常接觸的網(wǎng)絡(luò)路由器、機頂盒、NAS(Network Attached Storage)、數(shù)碼錄像機、IP照相機等都使用嵌入式Linux系統(tǒng), 這些系統(tǒng)與臺式機相比雖然性能低下,但是與其他IoT產(chǎn)品相比,這些產(chǎn)品的性能最接近計算機,所以攻擊者常常會把這些IoT產(chǎn)品作為首選攻擊目標。

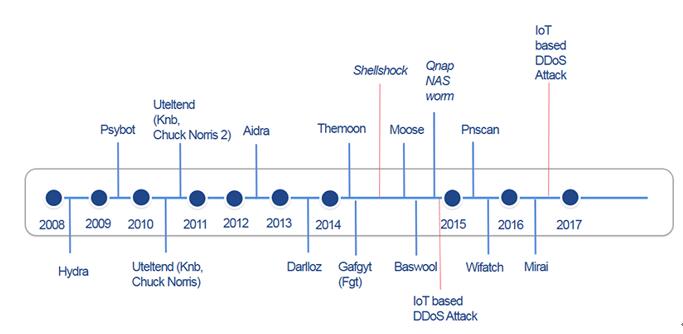

以嵌入式Linux系統(tǒng)為攻擊目標的惡性代碼在2008年第一次被報道,早期的嵌入式Linux惡性代碼使用MIPS對網(wǎng)絡(luò)路由器進行感染攻擊,在2012年發(fā)現(xiàn)的Aidra蠕蟲病毒可以對除了使用MIPS的網(wǎng)絡(luò)路由器以外的其他機頂盒等多種嵌入式Linux系統(tǒng)環(huán)境進行感染。很多嵌入式Linux惡性代碼雖然以DDoS攻擊為主要目標,但是在2013年發(fā)現(xiàn)的Darllo惡性代碼主要以挖掘類似電子貨幣或者其他虛擬貨幣為主要目標。2014年末,名為Lizard Squad 的組織通過Gafgyt變種升級進行的DDoS攻擊主要對游戲網(wǎng)站展開攻擊。2016年9月10月,Mirai惡性代碼引起了大規(guī)模的DDoS攻擊,攻擊對象主要為網(wǎng)絡(luò)路由器DVR(Digital Video Recorder)及IP相機等物聯(lián)網(wǎng)設(shè)備。

主要嵌入式Linux惡性代碼時間軸

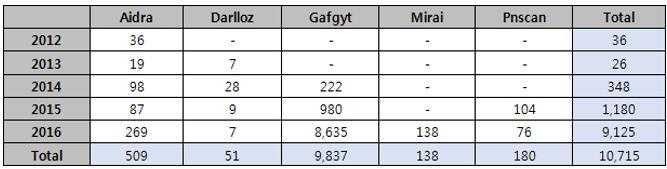

其中對特定的物聯(lián)網(wǎng)設(shè)備進行感染的惡性代碼不斷進行變種升級,常見的惡性代碼有Aidra、Darlloz、Gafgyt、Mirai、Pnscan等。從這5種惡性代碼發(fā)現(xiàn)的狀況來看,2012年為36個,2013年為26個,2014年為348個,2015年為1180個,2016年為9125個。根據(jù)2016年10月31號截止的統(tǒng)計報告顯示,預計截止到年末將會總共發(fā)生超過1萬起惡性代碼攻擊,由此看來從2014年以后,惡性代碼以爆發(fā)性的增加趨勢肆意傳播。

主要IoT惡性代碼狀況

以下詳細介紹了五種惡性代碼

■Aidra, Lightaidra

Aidra惡性代碼在2012年2月初首次被發(fā)現(xiàn),據(jù)推測該惡性代碼在2011年末完成制作,是最早的物聯(lián)網(wǎng)惡性代碼,現(xiàn)有的嵌入式Linux惡性代碼對使用MIPS的網(wǎng)絡(luò)路由器進行攻擊,這些惡性代碼不僅在MIPS程序中傳播,也在MIPSEL、PowerPC、SuperH等多種程序中傳播。

■Darlloz, Zollard

Darlloz惡性代碼在2013年10月被發(fā)現(xiàn)主要通過物聯(lián)網(wǎng)病毒蠕蟲感染攻擊英特爾×86、MIPS、Arm、PowerPC等系統(tǒng)。其他的惡性代碼一般都是以DDoS的形式進行攻擊,此惡性代碼主要以挖掘類似比特幣等虛擬貨幣為主要目標。

■Gafgyt

Gafgyt于2014年8月第一次被發(fā)現(xiàn),特別是2014年末在Lizard Squard(Xbox Live)與PlayStation Network的DDoS攻擊發(fā)生后變得更加有名。2015年1月Gafgyt的源代碼被公開,目前Gafgyt也是存在最多變型的惡性代碼。

■Mirai

Mirai以日語“未來”的發(fā)音而命名,于 2016年5月第一次被發(fā)現(xiàn)。2016年10月初,在公開了其源代碼以后,使用此惡性代碼的變型越來越多。2016年9月對安全博客實施了大規(guī)模DDoS攻擊,2016年10月對Hosting企業(yè)Dyn進行了DDos攻擊,隨后Mirai變得更加有名。Mirai惡性代碼具有UDP Flood, Syn Flood, ACK Flood, GRE IP Flood等多種DDos攻擊功能。

■Pnscan

Pnscan惡性代碼于2015年8月被俄羅斯安全公司Dr. Web發(fā)現(xiàn)。此惡性代碼如果將ARM、MIPS、PowerPC系統(tǒng)感染的話就會對HNAP(Home Network Administration Protocol)與 CVE-2013-2678的漏洞進行攻擊。

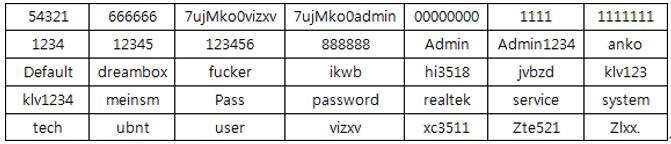

目前還沒有針對基于嵌入式Linux系統(tǒng)的物聯(lián)網(wǎng)產(chǎn)品感染的惡性代碼進行診斷和修復的方法,因為沒有相關(guān)的殺毒軟件,即便存在這樣的殺毒軟件如果沒有廠商的幫助的話,此程序是很難進行設(shè)置的,因此提前預防惡性代碼更為重要。首先對網(wǎng)絡(luò)路由器或者NAS出廠設(shè)置密碼要進行及時更改,新設(shè)置的密碼要由數(shù)字與特殊文字組合起來使用,并周期性進行變更。惡性代碼中的Admin, adin1, guest, root, support等的賬號中主要使用的密碼如下:

安全性低的密碼賬號

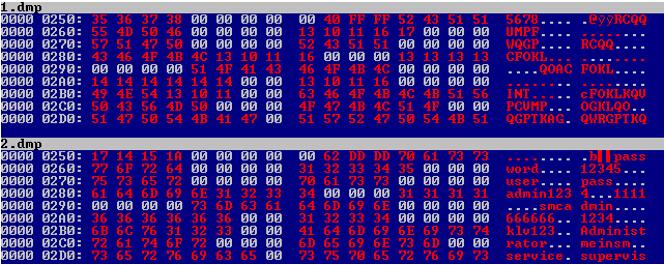

Mirai惡性代碼中包含的密碼文字序列

攻擊者最近不停的尋找網(wǎng)絡(luò)路由器的漏洞,廠商也在不斷進行周期性固件升級更新。物聯(lián)網(wǎng)中不斷的產(chǎn)生其他各種各樣的漏洞,與網(wǎng)絡(luò)連接的設(shè)備都要使用最新的固件并不斷進行更新,很多情況下攻擊者都是惡意利用接觸網(wǎng)絡(luò)實行攻擊的,因此,不是必須的情況應(yīng)該要關(guān)閉外部訪問功能。

2014年以后,嵌入式Linux惡性代碼中引起的DDoS攻擊在很多國家政府中發(fā)生了各種嚴重的問題。韓國未來創(chuàng)造科學院在2016年9月發(fā)布了《IoT共同安全指南》,該指南以IoT設(shè)備生命周期為基準,詳細記錄了15種安全要求事項和技術(shù)·管理注意事項。因此物聯(lián)網(wǎng)設(shè)備制造商應(yīng)該根據(jù)該指南,以及KR-CERT公布的“路由器產(chǎn)品生產(chǎn)以及使用安全向?qū)?rdquo;和OWASP的“IoT安全向?qū)?rdquo;三項來設(shè)計和生產(chǎn)產(chǎn)品。

另一方面還要加強與網(wǎng)絡(luò)安全公司的合作,不斷探索安全產(chǎn)品,通過輿論宣傳物聯(lián)網(wǎng)存在的危險性。個人以及企業(yè)在購買物聯(lián)網(wǎng)設(shè)備時與價格相比一定要選擇安全性高的產(chǎn)品。

【原標題】IoT 환경 위협하는 ‘리눅스 악성코드 Top 5’(作者: 안랩보안전문가)

【51CTO譯稿,合作站點轉(zhuǎn)載請注明原文譯者和出處為51CTO.com】