從順豐數據泄露事件看我國企業IT系統建設的安全軟肋

8月26日,順豐速遞湖南分公司宋某在深圳南山區人民法院受審,被指控罪名為:侵犯公民個人信息罪。泄露過程粗暴而簡單:宋某將公司業務系統的賬號密碼出售給他人,導致大量客戶個人信息泄露。筆者翻閱了公開披露的司法文書,發現宋某事件并不是個例,即使作為快遞行業的領頭羊,順豐也無可避免的出現過多次客戶信息泄露事件。

為了支撐超大規模分布、實時性極高的調度要求,順豐實施了強大的IT系統建設,然而多次數據泄露事件卻無情的揭露了這家物流巨頭在數據安全管理方面的顯著問題,不單是順豐,這也是我國成長中的IT系統建設的縮影:先建基礎信息系統,再逐步完善IT架構的建設思路,為如今頻發的數據泄露事件埋下了深坑。

本文只從技術角度對泄露事件進行分析,并提出一些可行的解決思路,希望可以起到拋磚引玉的作用。筆者能力所限,如果存在謬誤還望大家不吝賜教。

案情回顧

本文列舉五個典型案例,由點及面,分析順豐可能存在的安全隱患。

案例1. 公司網站賬號密碼泄露

2016年8月26日,湖南省長沙市順豐速遞有限公司宋任宇,將個人所掌握的公司網站賬號及密碼出售他人,造成泄露的順豐用戶個人信息大量泄露。

案例2. 編寫惡意程序批量下載客戶信息

2016年7月東莞市石碣分部倉管員陳洋伙同楊維保,利用楊維保編寫的APP軟件批量下載客戶個人信息,一年間盜取10萬余條。

案例3. 內部人員大批量查詢客戶信息

2015年深圳多名順豐客戶接到詐騙電話,接舉報,順豐公司反查單號發現有員工一月間查詢客戶記錄高達2.8萬條,并多次利用他人賬號查詢信息。

案例4. 通過購買內部辦公系統地址、賬號及密碼,侵入系統盜取信息

2013年,楊某等人在互聯網上購買順豐內部網絡系統登錄地址、用戶名及密碼。通過無線網絡侵入順豐內部辦公系統,批量下載客戶個人信息及快遞記錄,非法販賣從中牟利。截至案發,楊某等人共非法獲取個人信息180萬余條。

案例5. 總部研發人員從數據庫直接導出客戶信息

2013年順豐的深圳福田總部,研發工程師嚴某利用職務之便,從順豐公司數據庫眾直接導出客戶個人信息,進行出售。

從順豐IT系統架構中找“嫌疑人”

我們發現多起案件的泄露來源涉及順豐不同系統模塊,在分析案例前,筆者先去了解了順豐的業務流程及核心應用系統。

ASURA(阿修羅)系統,順豐以此為核心構建了龐大的全自動貨物調配系統。每位員工分配賬號,每個崗位僅開放阿修羅系統相關權限,而上述5個案例卻是通過不同業務端進入系統盜取數據,實施犯罪。

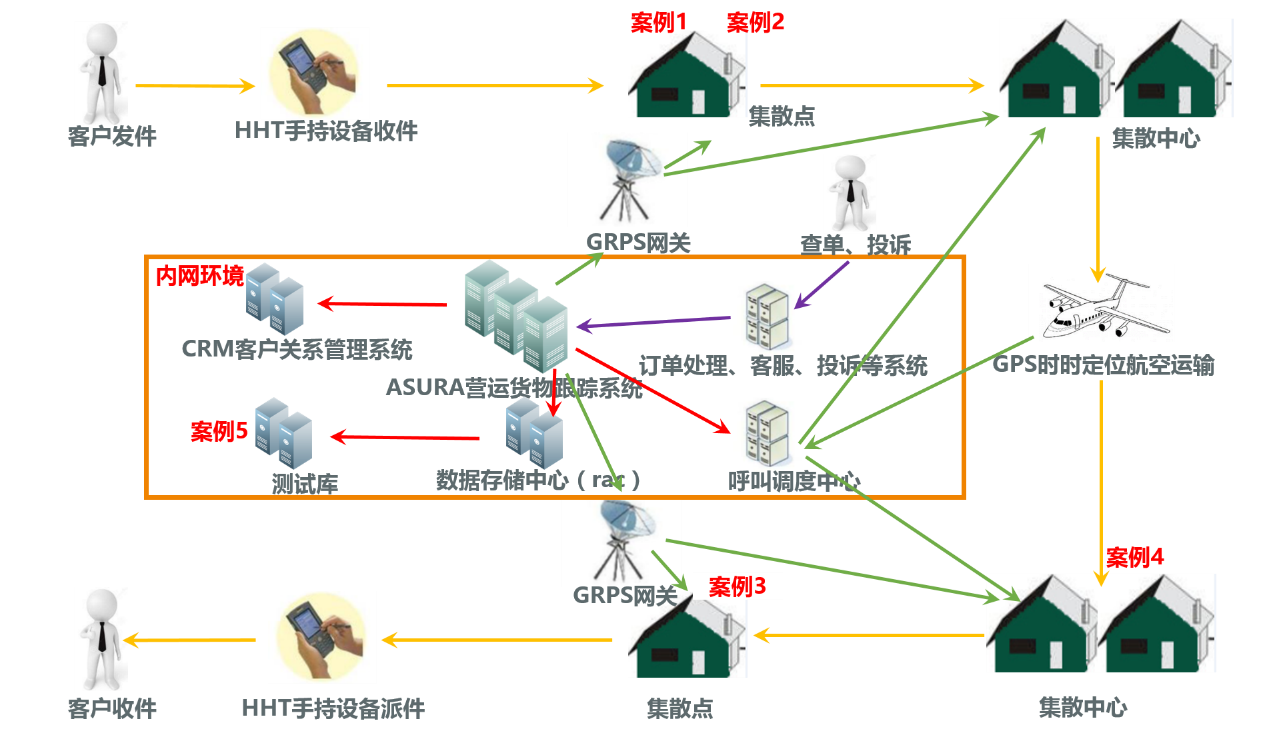

下圖中橙色方框內是順豐內網系統,以ASURA為核心,關聯營運貨物跟蹤、客戶關系管理、數據存儲中心、呼叫調度中心等若干業務系統。

黃線部分是順豐的主要業務流程:快件收發、快件中轉、快件派送。

綠線是各個網點與及GPS服務與ASURA系統間的訪問交互,用于管理查詢快件信息和分配工作。

紫線的訪問路徑支撐順豐的網絡或電話服務,用于客服處理用戶問題、投訴、查詢等個性化需求。

順藤摸瓜,通過分析模塊間的訪問路徑,我們能夠分析出可能存在的數據泄露軌跡。

綠線中的“嫌疑人”

整個順豐業務的主線,也是有最多機會接觸到用戶數據的一條路徑。涉及到的角色有三類:快遞員、倉庫管理員和信息錄入員。

快遞員是接觸用戶的第一只手。按照管轄區域分配,快遞員可以接觸到該區域用戶所填寫的面單,利用“巴槍”(HHT手持設備)進行接/發單記錄。每個快遞員會分配一個賬號,可以通過“巴槍”查詢庫管分配到的運單信息,包括客戶個人信息。粗略估計,一名快遞員一天的收發件數量在60-70個左右,加之順豐嚴格的“收一派二”制度(收件1小時內,送件2小時內),快件在快遞員手上逗留的時間有限,如果竊取,必然是小規模的數據量。另一方面,順豐快遞收入較同行業水平普遍高出1到3倍,確實沒太大必要靠販賣數據“掙外快”。

第二類有機會接觸到用戶信息的就是倉管員和信息記錄員。信息記錄員負責把面單信息與掃描到ASURA中的數據信息進行比對,修改掃描錯誤的單子,因此擁有運單信息的查詢和修改權限。由于此崗位的工作時間一般為下午2點到晚上10點,于是某些順豐錄入員為求工作方便,在家通過遠程VPN遠程登陸公司系統完成工作。異地登錄存在安全隱患,同時相比快遞員,信息記錄員收入較低,并且有部分為兼職和外包人員。案例1中的宋某疑似就是一名信息錄入員,具體會在后面詳細說明。

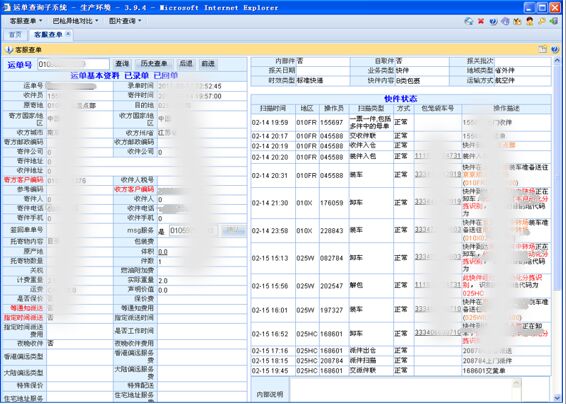

倉管員同樣會接觸到數據。他們與快遞員擁有類似的“巴槍”,但兩者權限不同。倉管巴槍用于快件出入倉、運輸裝車、問題件處理等環節。一般情況下,倉管的賬號只能讀取該分站點的物流信息,不能讀取用戶信息,但倉管可以以運單圖片不清楚為由,向上級申請高權限賬號,即可以從ASURA中查詢數據,如下圖

紫線中可排除“嫌疑人”

紫色訪問路徑主要應對用戶查詢開通。接線員可以用ASURA對某單進行查詢,但查詢結果只顯示快件狀態,來電號碼和用戶信息基本無從獲取。

紅線

紅線中的“嫌疑人”

紅線表示ASURA與其他統計分析系統的交互或數據處理。工程師是這個環節的重要實施人員,在這個環節中,通過測試庫和統計平臺他們可以輕易獲取大量真實用戶信息。這成為一個很危險的數據泄露點。案件5就是這樣一個真實案例。

好了,我們以各崗位職責為線索,通過梳理所有可接觸數據的人群,分析他們的工作模式,發現在現有體制下,錄入員、倉管員和工程師為最易泄露數據的人群。這也正對應到材料中的案情分布情況。

從技術角度還原案發經過

我們發現,案例1-4中的泄露途徑發生在黃色路徑上,“嫌疑人”指向倉管員或錄入員身上,案例5則是紅線的問題,可能涉及內部工程師。我們來分析一下他們的作案手段。

案例1

我們推測宋某為順豐錄入員,并且正是使用了VPN遠程訪問ASURA進行數據校對和修改,由于宋某清楚自己賬號的所有行為都會被ASURA記錄,為了免責,宋某向不法分子賣出的是自己的VPN賬號和另一名同事的系統賬號,天真的以為即便事情敗漏也不會牽連到自己身上,但最終難逃法律的制裁。

案例2

主角陳洋為順豐集散點的倉庫管,楊維保是順豐的技術工程師,擅長寫APP程序。陳洋讓楊維保編寫了一個針對ASURA接口,模擬巴槍查詢訂單信息的APP。陳洋在自己手機上安裝此APP,通過自己賬號對ASURA進行查詢操作,但由于權限低,無法查詢更詳細的信息。于是陳洋以巴槍掃描圖看不清為由向主管部門多次申請高權限用戶,利用手機APP進行更詳細的信息查詢,直接存入手機中。由于順豐單號存在固定的意義和算法,陳洋甚至可以按照需求有針對性的獲取用戶信息。最終共盜取訂單數據十余萬條。

案例3

發生順豐客戶集體被騙事件后,ASURA進行反查發現某查詢過該批運單的員工一個月進行了2.8W條運單信息查詢,從而確認該員工盜存在取數據行為。

案例4

與前三個案例不同,犯罪人楊某非順豐內部人員,而是向順豐員工購買了內網系統登錄地址、用戶名及密碼。通過連接順豐快遞枝江網點無線網絡進入順豐公司內部,通過ASURA,4個月之間獲取訂單信息約180萬條。

從案發經過看順豐的安全弱點

1.事后追查or實時告警

我們發現順豐能夠在事后統計出數據泄漏量及泄漏途徑、嫌疑人。這說明順豐的IT系統具備事件發生后的追查能力,而幾個案件共通的內部人員泄漏點恰恰說明:順豐內部的安全系統缺乏主動預警和安全問題發現能力;雖然在事后可以通過審計記錄分析追查,但損失無法彌補。

2.如果綁定IP和MAC地址,一切都會不一樣……

順豐集散點的網絡大多采用動態IP的方式,未實現嚴格的IP管理和Mac地址管理。如果采用靜態IP和MAC綁定,案例2中陳洋的手機則無法通過WIFI和其臺式機相互通訊,無法進行數據盜取的行為(順豐的臺式機禁止USB口)。案例4中如果采用IP靜態分配,不法分子即便買了路由的賬號和密碼也無法鏈接內網中(靜態路由不會自動給新加入的設備分配IP,沒有IP無法通訊。)

3.一個賬號不夠就多來幾個!

案例1和案例3中,都出現了多個賬號登陸同一臺機器的情況。由于批量下載的限制,只能使用一次少量條數的查詢方式,但多個賬號同時使用可以提高盜取數據的效率。同時,多賬號訪問可以擾亂審計系統判斷,一定程度上隱藏內鬼行為。

順豐泄漏事件的診斷結果:需要增強綜合安全防護能力

作為全國物流行業的領頭羊,順豐對于基本的安全措施,特別是便捷安全手段上,確實具備一定的安全基礎,但一系列案件暴露出來的問題,指向同一個痛點:內外人員勾結引起的安全威脅正迅速蔓延。由于我國的早期安全建設主要圍繞邊界安全進行,忽視內部防護的后果正在抵消多年積累的戰果;同時,數據黑產的出現,使信息販賣的收入遠高于本職工作,這是內部人員鋌而走險的主要原因。

從安全弱點看解決之道

當你的手里只有一把錘子,會感覺一切的問題都是釘子。筆者多年來從事數據庫攻防研究,可以說別無他長,當手握“數據庫安全技術”這把唯一的錘,看到順豐的案件,真的只想干一件事:把這枚數據泄露的“釘子”砸下來。怎么砸?該是發揮一技之長的時候了!

上面案例暴露了順豐數據庫安全防護四宗罪:

l 審計后不做智能分析

l 接入新ip缺乏告警

l 同一臺IP和用戶未做綁定

l 多用戶登入一臺機器不做告警。

針對上述幾個案例的共同特征,通用的解決方案是:基于數據庫審計形成綜合安全防護,這里的核心技術兩點:數據庫應用關聯審計和定期統計預警。

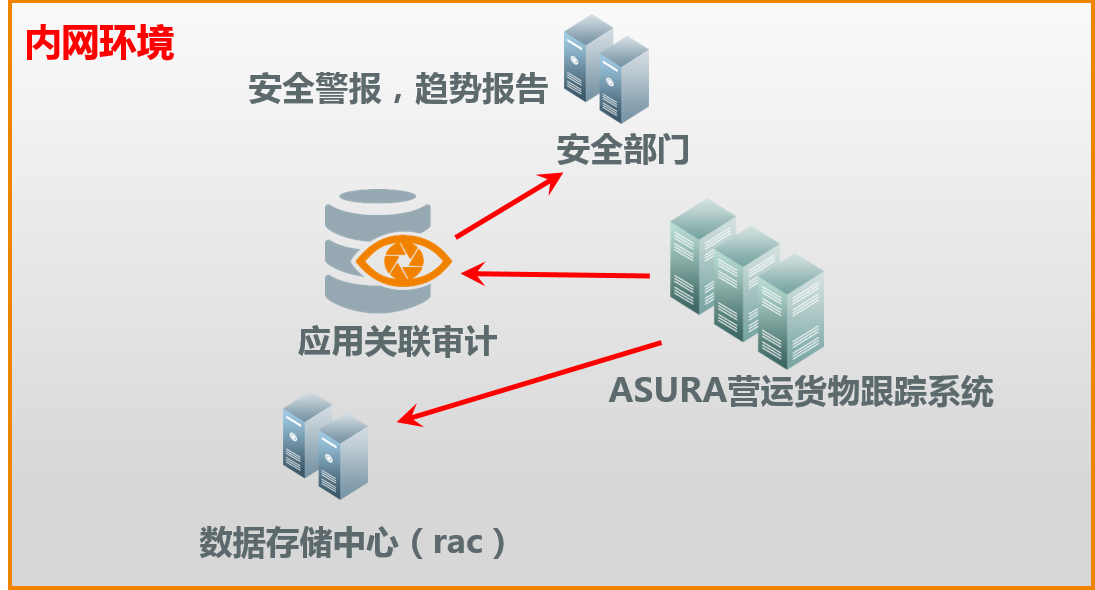

應用關聯設計簡單來說就是把數據庫端會話信息和應用端會話信息相互綁定和關聯。通過數據庫端信息判斷用戶,在應用側操作的目的和行為的趨勢。根據目的和行為趨勢判斷該用戶當下是否異常。發現異常操作自動向相關部門告警。如下圖所示:

應用關聯審計產品旁路部署于數據存儲中心,實時審計ASURA發向數據存儲中心的數據請求。在ASURA上安裝插件,由插件向關聯審計產品發送集散點和ASURA之間的應用訪問數據。關聯審計產品把數據庫端信息和應用端數據相互關聯。

防護效果

當不法分子使用內部賬號通過ASURA訪問數據,此行為會被應用關聯審計記錄下來。通過審計分析系統的內置分析引擎,每天、每周、每月、每年,應用關聯審計會針對每個IP賬號進行查詢數量、查詢間隔、查詢時間進行統計,形成查詢走勢圖,結合同期歷史數據做比對。一旦發現明顯查詢數據量增大、查詢間隔存在類似機器的行為、趨勢穩定變化等情況即刻向安全部門告警,并提供詳細報表和對比數據。

比如案例3中,內部人員一次性下載2.8萬條數據,是明顯的異常行為,此時必須迅速進行告警;同時,該員工使用多人賬號登陸,很有可能是在同一臺機器上,這是一個明顯的異常行為,應當及時告警。

如果順豐使用了具備應用關聯審計、批量下載預警、異常行為發現能力的數據庫訪問審計和風險預警產品,而可以根據變化快速鎖定問題賬號問題機器;幫助安全部門揪出順豐中的內鬼,減少企業數據泄露的損失。

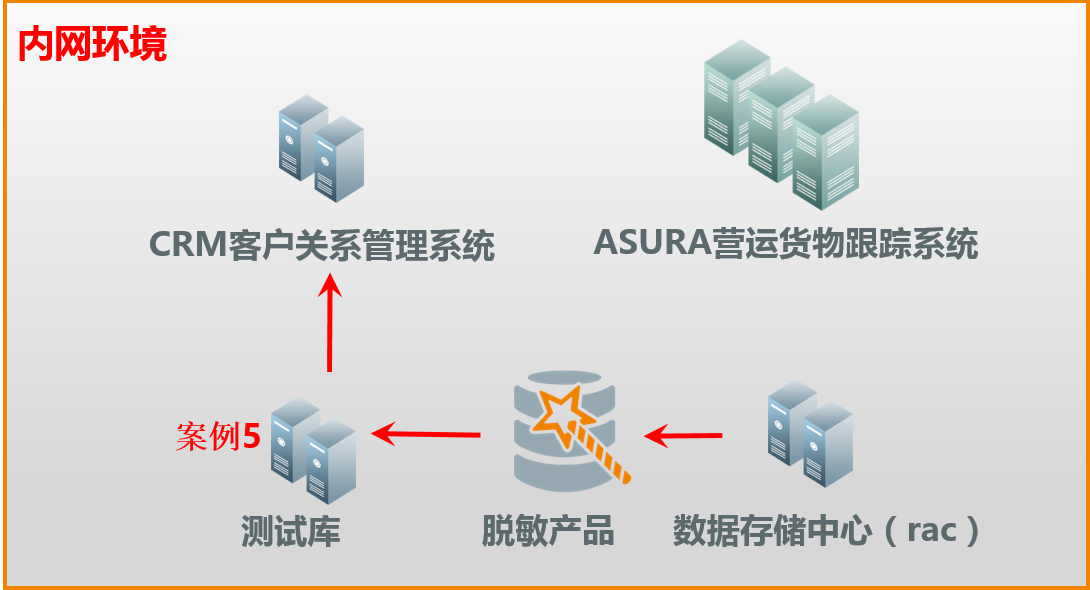

針對內部技術人員,數據庫脫敏系統+數據庫運維管控=純凈的數據生存環境

在順豐的系列案件中,有一個比較特殊,案例5中工程師嚴某直接利用自身權限從數據庫中下載客戶資料。作為物流行業的領跑者,在IT系統建設和安全治理方面,順豐的腳步應屬領先。我們更愿意相信,這次的數據泄露應該是從測試數據庫中下載而非生產庫,但由于測試庫中信息沒有做任何安全處理,才使嚴某直接拿到真實數據。

嚴某的例子輻射的不只是順豐的工程師,測試人員、數據分析員、第三方開發人員等都具備類似嚴某的便利條件。由于工作需要可以無限制的從數據庫中提取數據。而事實上,測試、分析、開發等場景中,并不需要使用完整的真實信息,完全可以通過數據脫敏產品,將敏感信息進行處理后再交由相關人員。

脫敏處理的同時,并不能忽視對數據庫的訪問行為進行嚴格的運維管控,對特殊敏感表的批量下載行為要經過嚴格的事前審批和事中監控,數據本身的安全性及訪問行為的安全管控結合,360度無死角的保護,這樣的數據生存環境才真正純凈。

小結

應用關聯審計、數據庫脫敏、數據庫運維管控等多種內部信息訪問審計和監控的武器可以幫助企業打贏信息泄露的攻堅戰。如今,“信息泄露”已經取代木馬、病毒等成為企業安全第一威脅。同時,主要泄露途徑也由外部黑客入侵逐漸向內外勾結轉變。順豐的5起案件成為最典型的佐證。

隨著數據信息的價值逐步攀升,越來越多的“順豐式內鬼”在企業內部蠢蠢欲動。希望本文給已經面對和即將面對此類問題的企業一個思考方向。