如何防止自家1024位Diffie-Hellman被破解

周三,研究人員Alex Halderman和Nadia Heninger提出NSA已經能夠通過攻擊1024位素數的Diffie-Hellman密鑰交換算法解密大量HTTPS、SSH和VPN連接。

NSA可能已破解1024位Diffie-Hellman

上半年發現的Logjam攻擊就允許一個使用中間人攻擊的黑客將TLS鏈接的加密算法的輸出級別降至512位。通過對具有較強的1024位參數的算法的成本分析以及與我們所知道的國家安全局的“黑預算”的比較。NSA很可能已經破解1024位的Diffie-Hellman有一段時間了。

好消息是,從這項研究發表后各大瀏覽器廠商(IE、Chrome和火狐)刪除了512位的Diffie-Hellman的支持。

這里有一些關于Web瀏覽器、SSH客戶端以及VPN軟件的小技巧以保護自己防止被監控。

網絡瀏覽器

為了確保你使用的是最強的加密套件,你需要看看瀏覽器是否支持該加密算法(或加密套件)。這里有一個很好的工具,How's My SSL,用來測試瀏覽器的加密套件支持。頁面的相關區域在底部給出了你的加密套件。需要注意的是:卸載“_DHE_”加密器確實可以消除這種攻擊的危險性,但也可能導致刪除了一些網站前向安全支持。下面是如何去除那些“_DHE_”加密器的方法:

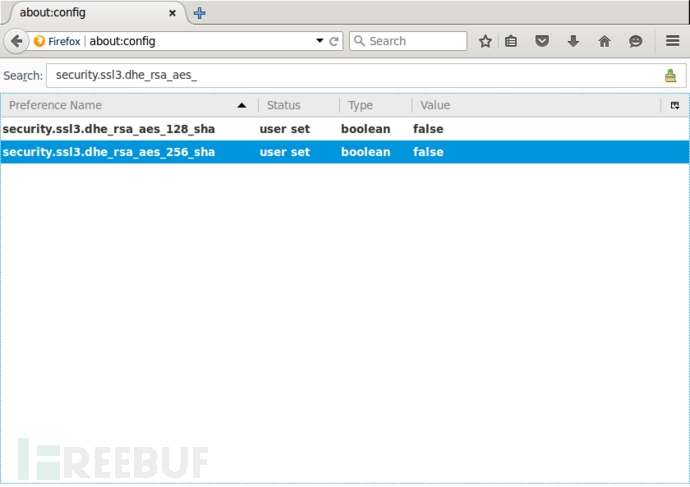

1.Firefox(40.0.3版)

打開一個新的標簽,在地址欄中輸入“about:config”進入。如果你得到一個警告頁面,點擊“我保證我會小心的!”這樣你就進入了Firefox的配置設置。在搜索欄中鍵入“.dhe_”,按“Enter”鍵。這樣應該會顯示兩個設置:“security.ssl3.dhe_rsa_aes_128_sha”和“security.ssl3.dhe_rsa_aes_256_sha”。雙擊他們,然后都把“true”改成“false”。

再刷新一下 How's My SSL頁面,“_DHE_”密碼套件不見了!

2.Chrome

按照下列操作系統的這些步驟后,刷新How's My SSL頁面,“_DHE_”密碼套件就會消失。請注意,TLS Cipher Suite Registry中列表中16進制值對應不同的。

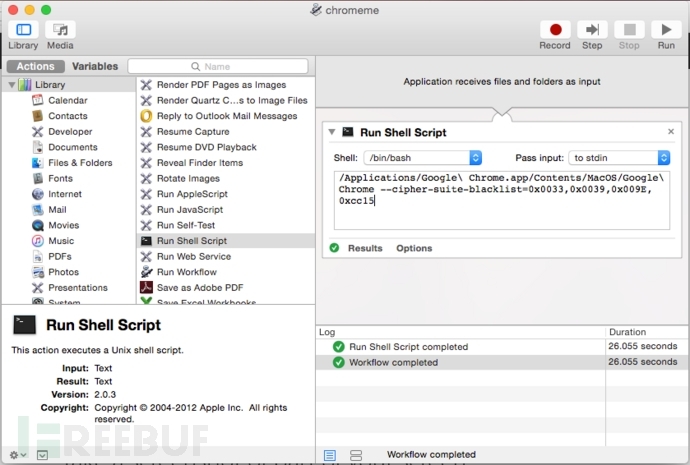

(1)OSX系統 (OSX 10.10.5)

打開“Automator”,然后雙擊“運行Shell腳本”。使用以下內容替換“cat”命令:

/Applications/Google\ Chrome.app/Contents/MacOS/Google\ Chrome --cipher-suite-blacklist=0x0033,0x0039,0x009E,0xcc15

將應用程序保存到你的應用程序文件夾中。在finder中,你可以把應用程序拖到你的dock,然后用它來打開Chrome瀏覽器。

(2)Windows系統(Windows 7)

鼠標右鍵單擊Chrome瀏覽器的快捷方式,單擊“屬性”然后將下面內容添加到“target”的末端:

“--cipher-suite-blacklist=0x0033,0x0039,0x009E,0xcc15”

然后,target里應該是類似以下內容:

"C:\Program Files (x86)\Google\Chrome\Application\chrome.exe" --cipher-suite-blacklist=0x0033,0x0039,0x009E,0xcc15

從現在開始,用這個快捷方式打開瀏覽器。

(3)Linux系統(Ubuntu 14.04 LTS)

從命令行啟動chrome刪除不需要的加密套件:

google-chrome --cipher-suite-blacklist=0x0033,0x0039,0x009E,0xcc15

SSH

VPN

大多數VPN軟件支持OpenVPN的“.ovpn”文件擴展名。許多VPN供應商也提供“.ovpn”文件連接。你可以用下面的命令查詢你的OpenVPN客戶端加密套件:

openvpn --show-tls

該列表首先應該由最強的加密套件先加密。 OpenVPN的最新版本有“ECDHE”支持,但你的VPN供應商也必須支持所需的加密系統。只有“DHE”的加密系統可能會很容易被攻克,不過OpenVPN往往有VPN服務器產生自己的素數,這減輕了預計算攻擊的風險。編輯“.ovpn”文件并連接好測試一下,防止VPN供應商探查到。

tls-cipher [cipher-1]:[cipher-2]:[cipher-3]

如果它依然不具有很強的密碼連接,請聯系您的VPN供應商,并要求他們更新自己的服務器使用更強大的加密算法。