OpenStack虛擬機(jī)遷移機(jī)制安全問題分析

目前的云平臺(tái)主要有兩種遷移類型:動(dòng)態(tài)遷移和塊遷移。動(dòng)態(tài)遷移需要實(shí)例保存在NFS共享存儲(chǔ)中,這種遷移主要是實(shí)例的內(nèi)存狀態(tài)的遷移,速度很快。塊遷移除了實(shí)例內(nèi)存狀態(tài)要遷移外,還得遷移磁盤文件,速度會(huì)慢些,但是它不要求實(shí)例存儲(chǔ)在共享文件系統(tǒng)中。(NFS允許一個(gè)系統(tǒng)在網(wǎng)絡(luò)上與他人共享目錄和文件。通過使用NFS,用戶和程序可以像訪問本地文件一樣訪問遠(yuǎn)端系統(tǒng)上的文件。)

在云計(jì)算基礎(chǔ)架構(gòu)中,虛擬機(jī)動(dòng)態(tài)遷移已成為公有云和私有云的必備功能。虛擬機(jī)動(dòng)態(tài)遷移是指將一臺(tái)虛擬機(jī)從一個(gè)物理機(jī)器遷移至另一個(gè)物理機(jī)器,而遷移過程中虛擬機(jī)繼續(xù)執(zhí)行原有指令而不會(huì)中斷的一種技術(shù)。云服務(wù)提供商利用虛擬機(jī)動(dòng)態(tài)遷移技術(shù)進(jìn)行負(fù)載均衡、集中管理、容錯(cuò)等技術(shù)。虛擬機(jī)動(dòng)態(tài)遷移在提供可伸縮性和靈活性的同時(shí),也帶來了很多安全問題。當(dāng)前業(yè)界通常把動(dòng)態(tài)遷移的安全問題歸為三類:控制平面安全、數(shù)據(jù)平面安全和遷移模塊安全。

一. 虛擬機(jī)遷移安全問題分類

1. 控制平面安全:

虛擬機(jī)監(jiān)控器(VMM)之間的用來發(fā)起和管理虛擬機(jī)動(dòng)態(tài)遷移的通信機(jī)制應(yīng)該加入身份鑒別和防篡改機(jī)制。攻擊者有可能通過攻陷VMM來影響虛擬機(jī)動(dòng)態(tài)遷移從而實(shí)現(xiàn)對(duì)虛擬機(jī)的完全控制。

2. 數(shù)據(jù)平面安全:

虛擬機(jī)遷移的數(shù)據(jù)通信信道必須進(jìn)行安全加固,來防止可能的監(jiān)聽攻擊和篡改攻擊。被動(dòng)的監(jiān)聽攻擊可能導(dǎo)致被遷移虛擬機(jī)敏感數(shù)據(jù)的泄露,而主動(dòng)的篡改攻擊則可能導(dǎo)致整個(gè)虛擬機(jī)被攻破。

3. 遷移模塊安全:

執(zhí)行遷移功能的VMM模塊必須具有抵御外部攻擊的能力。如果記者能夠利用遷移模塊中的漏洞攻陷VMM的話,攻擊者就可以完全獲取VMM以及VMM之上所有虛擬機(jī)的權(quán)限。

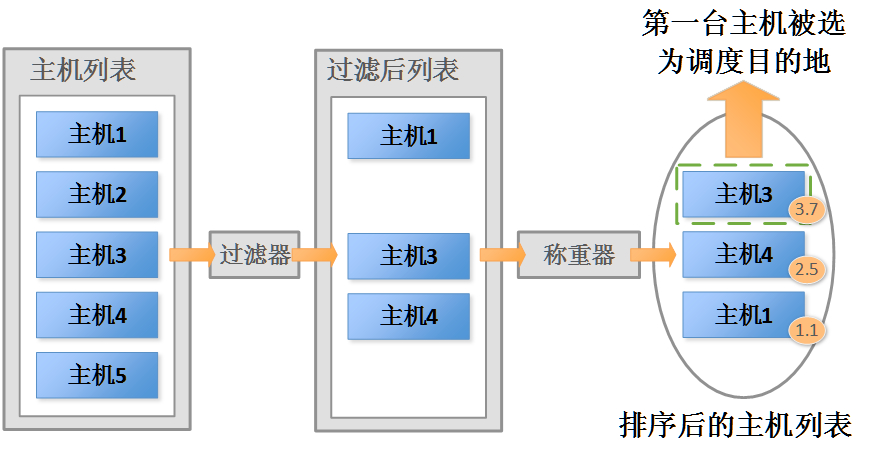

虛擬機(jī)動(dòng)態(tài)遷移會(huì)利用虛擬機(jī)調(diào)度機(jī)制來進(jìn)行目標(biāo)主機(jī)的選擇,虛擬機(jī)調(diào)度機(jī)制的基本原理如下圖所示。

圖1 虛擬機(jī)調(diào)度機(jī)制基本原理

二. 現(xiàn)有的針對(duì)虛擬機(jī)遷移的攻擊方法

目前安全研究人員已經(jīng)針對(duì)數(shù)據(jù)平面安全提出了很多攻擊方法,針對(duì)的實(shí)驗(yàn)平臺(tái)包括目前流行的Xen平臺(tái)和VMware平臺(tái)。而遷移模塊安全主要是對(duì)虛擬機(jī)監(jiān)控器的安全漏洞的挖掘,與一般的軟件漏洞挖掘無異,因此其安全分析方法可歸于普通軟件漏洞挖掘一類。目前還沒有針對(duì)控制平面安全挖掘的相關(guān)技術(shù)出現(xiàn)。

1. 動(dòng)態(tài)遷移中控制平面的攻擊方法

VMM之間的用來發(fā)起和管理虛擬機(jī)動(dòng)態(tài)遷移的通信機(jī)制應(yīng)該加入身份鑒別和防篡改機(jī)制,另外,控制平面中所使用的協(xié)議應(yīng)該能夠防止監(jiān)聽攻擊和重放攻擊。缺乏訪問控制機(jī)制可能導(dǎo)致攻擊者能夠執(zhí)行任意的虛擬機(jī)遷移。

1)遷入控制:

通過發(fā)起未授權(quán)的遷入,攻擊者能夠把目標(biāo)虛擬機(jī)遷移到攻擊者自己的物理機(jī)上,從而實(shí)現(xiàn)對(duì)虛擬機(jī)的完全控制。

2)遷出控制:

通過發(fā)起未授權(quán)的遷出,攻擊者能夠?qū)⒋罅康奶摂M機(jī)遷到一個(gè)合法的物理機(jī)上,造成其過載,從而實(shí)現(xiàn)DoS拒絕服務(wù)攻擊。

3)虛假資源通告:

在一個(gè)動(dòng)態(tài)遷移自動(dòng)在云主機(jī)之間執(zhí)行的環(huán)境中,攻擊者可以通過控制平面通告虛假的可用資源,假裝擁有很多空閑CPU,從而影響控制平面將虛擬機(jī)遷入到攻擊者所擁有的物理機(jī)上。

目前大多數(shù)云平臺(tái)都需要人工來發(fā)起虛擬機(jī)遷移,其控制平面的訪問控制機(jī)制是非常簡(jiǎn)單的。例如,Xen平臺(tái)利用主機(jī)地址白名單來確定可以執(zhí)行遷移命令的主體。然而由于基于負(fù)載均衡的虛擬機(jī)之間的自動(dòng)化遷移可能橫跨了多個(gè)管理域,多個(gè)管理域內(nèi)部的主機(jī)地址是無法預(yù)知的,因此這個(gè)白名單機(jī)制實(shí)用性并不高,需要提出新型的控制平面的策略機(jī)制。

#p#

2. 動(dòng)態(tài)遷移中數(shù)據(jù)平面的攻擊方法

為了防止監(jiān)聽和篡改攻擊,虛擬機(jī)遷移的數(shù)據(jù)平面必須進(jìn)行安全加固。攻擊者有可能利用ARP欺騙、DNS污染、路由劫持等技術(shù)將自己置于遷移路徑之間,此刻攻擊者可以發(fā)起中間人攻擊。

1)被動(dòng)監(jiān)聽:

針對(duì)數(shù)據(jù)平面的被動(dòng)監(jiān)聽攻擊可能導(dǎo)致敏感信息的泄露。通過監(jiān)控遷移路徑以及相關(guān)的網(wǎng)絡(luò)數(shù)據(jù)流,攻擊者能夠從被遷移虛擬機(jī)的內(nèi)存中提取出很多數(shù)據(jù),包括密碼、秘鑰、應(yīng)用數(shù)據(jù)以及其他重要資源。

2)主動(dòng)修改:

內(nèi)部攻擊者可能在虛擬機(jī)進(jìn)行網(wǎng)絡(luò)遷移時(shí)對(duì)內(nèi)存數(shù)據(jù)進(jìn)行篡改,從而造成巨大威脅。這樣的中間人攻擊可能導(dǎo)致虛擬機(jī)完全被攻陷。

即使采用了適當(dāng)?shù)募用芎蜕矸蓁b別管理機(jī)制,攻擊者還是有可能通過監(jiān)聽遷移數(shù)據(jù)流來捕獲關(guān)鍵信息的。例如,攻擊者可以通過遷移數(shù)據(jù)流的特征,如數(shù)據(jù)遷移大小和耗時(shí)來鑒別是哪個(gè)虛擬機(jī)進(jìn)行的遷移,從而確定該虛擬機(jī)遷移的目標(biāo)主機(jī)。這個(gè)信息可能被攻擊者用來針對(duì)某個(gè)特殊虛擬機(jī)或者遷移虛擬機(jī)所在的主機(jī)發(fā)起第二輪攻擊。

目前主流的云平臺(tái),如Xen和VMware,默認(rèn)都不開啟數(shù)據(jù)平面保護(hù)功能,從而造成安全隱患。

3. 動(dòng)態(tài)遷移中遷移模塊的攻擊方法

執(zhí)行動(dòng)態(tài)遷移功能的VMM模塊需要能夠抵御外部的攻擊。遷移模塊提供了虛擬機(jī)遷移的網(wǎng)絡(luò)服務(wù)。通用的軟件漏洞,如棧溢出、堆溢出、整數(shù)溢出等可能被遠(yuǎn)程攻擊者用來攻陷整個(gè)VMM。由于虛擬機(jī)遷移一般不認(rèn)為是一個(gè)公用服務(wù)接口,因此遷移模塊中的代碼很可能不像其他部分代碼一樣經(jīng)過了嚴(yán)格的源代碼安全審計(jì),這就更有可能引發(fā)安全漏洞。

這種軟件漏洞攻擊幾乎在各種軟件中都很常見,在VMM遷移模塊中這種漏洞需要格外注意。由于VMM控制著其上運(yùn)行的所有虛擬機(jī),因此VMM自身的漏洞相比其他普通軟件漏洞的危害要大得多。如果攻擊者試圖通過遷移模塊來攻陷VMM,此VMM上運(yùn)行的所有虛擬機(jī)以及將來可能遷入到此VMM上的虛擬機(jī)都會(huì)被攻陷。在Xen平臺(tái)上就曾經(jīng)多次曝出整數(shù)溢出漏洞,這些漏洞都有可能導(dǎo)致整個(gè)VMM被攻擊者所完全控制,從而造成安全威脅。

三. 現(xiàn)有幾種方法的缺點(diǎn)和局限性

1)動(dòng)態(tài)遷移中數(shù)據(jù)平面的攻擊方法和動(dòng)態(tài)遷移中遷移模塊的攻擊方法只是針對(duì)數(shù)據(jù)平面和遷移模塊進(jìn)行攻擊演示,但是一般的云平臺(tái)的數(shù)據(jù)遷移都是經(jīng)過加密的,因此數(shù)據(jù)平面攻擊不會(huì)奏效,而針對(duì)遷移模塊進(jìn)行攻擊需要依靠遷移模塊的安全漏洞才能完成,隨著云平臺(tái)軟件版本的不斷提供,現(xiàn)有的安全漏洞會(huì)被不斷修復(fù),從而導(dǎo)致無安全漏洞可用,針對(duì)遷移模塊的攻擊方法也就無法實(shí)現(xiàn)。

2)現(xiàn)有的動(dòng)態(tài)遷移中控制平面的攻擊方法,只是提出了大概概念,缺乏具體的實(shí)施方法,因此對(duì)實(shí)踐中的云平臺(tái)控制平面安全加固指導(dǎo)作用不大。

目前云環(huán)境下的虛擬機(jī)動(dòng)態(tài)遷移安全問題,主要分為控制平面安全、數(shù)據(jù)平面安全和遷移模塊安全三類。現(xiàn)有的方案主要針對(duì)數(shù)據(jù)平面安全和遷移模塊安全進(jìn)行了安全防護(hù),缺乏對(duì)控制平面安全的分析,該領(lǐng)域有待進(jìn)一步研究。