浪潮SSR主動防御Bash漏洞

“Shellshock”的Bash(GNU Bourne-Again Shell)安全漏洞被稱為今年下半年影響最大的“毀滅級”漏洞,該漏洞影響范圍遍及全球大約5億臺服務器和其他聯網設備,包括手機、路由器、醫療設備等。以Linux和Unix為基礎的操作系統都有可能受到影響,威脅到約占全球51%的網站。這個漏洞允許黑客向網絡服務器發出遙控指令,因此存儲在服務器的隱私信息很容易被從受影響的服務器中竊走。

Bash漏洞因何可怕

Shellshock被稱為“毀滅級”,在通用安全漏洞評分系統(CVSS)被評為10.0,而10.0已經是該評分系統的最高評級。它危險的原因在于攻擊者可以很容易地利用它進行破壞。

Shellshock為遠程解析命令執行漏洞(CVE-2014-6271),可以直接在Bash支持的Web CGI環境下遠程執行任何命令。這也就使得一些路由器、堡壘機、VPN等網絡設備將會成為重災區,另外各大Linux發行版和Mac OS X系統都受影響,甚至Android也會受到影響。

從時間上來看,從漏洞披露到Shellshock蠕蟲病毒出現,僅僅只經歷了一天時間,時間間隔非常短。在這樣短的時間里,給所有可能被感染的系統升級補丁是不現實的事情,進一步加劇了該漏洞的可怕程度。

Shellshock如何工作

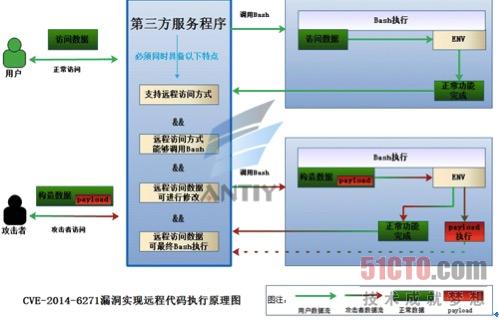

Shellshock出現的核心原因在于在輸入的過濾中沒有嚴格限制邊界,也沒有做出合法化的參數判斷。目前的Bash使用的環境變量是通過函數名稱來調用的,導致漏洞出問題是以“(){”開頭定義的環境變量在命令ENV中解析成函數后,Bash執行并未退出,而是繼續解析并執行該命令。

這個漏洞本身是不能夠直接導致遠程代碼執行的,如果要達到遠程代碼執行的目的,必須要借助第三方服務程序作為媒介才能夠實現。如果攻擊者無法執行導出環境變量ENV值的操作,也就從根本上杜絕了危險的發生。浪潮SSR恰恰可以滿足這個需求,從而將Shellshock漏洞的危險有效隔離。

Bash漏洞來勢兇猛 浪潮SSR主動防御

CVE-2014-6271漏洞實現遠程代碼執行原理圖

浪潮SSR主動防御化解漏洞風險

浪潮SSR操作系統安全增強系統(簡稱“浪潮SSR”)是浪潮基于操作系統內核層開發的安全加固軟件,可以從根本上免疫各類病毒、木馬和黑客攻擊,化解Shellshock的帶來的系統風險。

SSR能夠免疫病毒木馬,抵御黑客攻擊的根本原因在于其采用的ROST技術對系統中的文件、注冊表、進程、網絡、服務、帳戶等多方面進行防護構建立體防護體系,核心在于“強制訪問”。

SSR的文件強制訪問控制分為兩個部分:一部分是基于用戶對文件的訪問控制,另一部分是基于進程對文件的訪問控制。在針對用戶的訪問控制中,SSR默認禁止所有用戶綁定端口以及遠程連接網絡資源,這樣可以防止非法取得控制權限的黑客制造系統的隱蔽信道以及竊取網絡資源。針對進程的訪問控制問題,SSR提供了一套機制可以使一些重要的進程不被任何人異常終止。SSR成功安裝后,系統的核心層已經與Linux緊密結合,系統的根目錄文件得以防護。

在本次Bash漏洞中,因為Bash腳本基于bin根文件下,當SSR安裝后,根目錄bin默認是被防護的,無法執行導出環境變量ENV值,也就保證了系統不會受到病毒的侵害。

Bash漏洞來勢兇猛 浪潮SSR主動防御

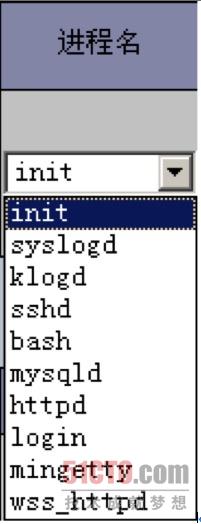

系統進程名截圖

如系統進程名截圖所示,可以看到Bash也在SSR防護范圍內,攻擊者無法執行函數命令,可以有效阻止了攻擊行為的發生。

如果說“打補丁”的方式是被動彌補,那么SSR的方式則是主動防御,把危險化解在尚未出現之前。SSR只允許可信的帳戶和進程訪問被保護資源,即使惡意代碼利用漏洞獲取了系統的權限,也不能破壞系統文件和植入木馬,從而降低了從“零日漏洞”發現到用戶打上補丁之間這段“真空期”的安全風險,同時允許用戶延遲補丁部署,推遲到定期修補周期進行修補。