假面攻擊(Masque Attack)詳細分析與利用

一、漏洞概述

近期在蘋果iOS手機系統上曝光的兩個漏洞,WireLurker和Masque Attack,影響了iOS目前到8.1.1 beta的最新版本,而且不受越獄和非越獄環境限制。

從安全性上來看,前者WireLurker主要是竊取用戶的設備標識信息,或是在越獄的環境下會安裝惡意程序,盜取用戶隱私數據,包括通話、短信等敏感數 據。在而后者是通過使用相同的bundle ID,替換手機上已有從app store上下載安裝的APP應用程序,替換后的APP可以獲取該應用程序的的用戶敏感數據,比如第三方郵件應用下郵件信息,也可以作為跳板,通過已知漏 洞繞過應用層的sandbox保護,對系統層進行攻擊。

二、Masque Attack漏洞原理分析及利用

該漏洞最早是在2014年7月由FireEye移動安全人員提交,通過使用企業賬戶安裝APP,替代通過蘋果官方APPStore安裝的APP應用,該漏洞只要替換的應用程序使用了和appstore安裝的應用程序有相同的bundle identifier,即可完成IPA安裝程序的替換。

1.影響覆蓋面:

目前該漏洞被證實在越獄和非越獄的 iOS 7.1.1, 7.1.2, 8.0, 8.1 及其 8.1.1 beta版本下均受影響,我們實測環境為7.0.2,7.1.1,8.1,基本可以通殺目前所有iOS版本。

2.漏洞危害:

1).通過誘導用戶替換APPStore中下載的APP應用程序,因為做了二次封裝和改動,可以獲取用戶登錄APP的賬戶及密碼,比如郵箱賬戶密碼或者銀行賬戶密碼

2).該APP應用下的隱私數據,比如配置信息,緩存文件,本地sqlite數據庫

3).雖然蘋果對應用有sandbox保護,只能獲取該應用下的敏感數據,但是可以通過已有的漏洞繞過sandbox保護機制對系統層進行攻擊

3.攻擊途徑:

可通過USB連接安裝或者無線網絡安裝APP:

1).USB連接方式使用PC與手機端底層驅動libimobiledevice通訊,在非越獄的情況下將替換的APP安裝到手機中,上面提到的MAC OSX系統平臺的WireLurker木馬程序就是通過這種方式實現的

2).無線網絡環境下可通過短信、iMessage、郵件中包含一個鏈接的方式誘導用戶去安裝,導致原有通過APPStore下載的APP被替換,這種方式受眾面更廣。

4.攻擊條件:

1).替換的APP需要企業證書重新簽名并二次打包,當然越獄手機就不需要一定是重新簽名,可以直接下發安裝(已安裝appsync)

2).只能替換APPStore安裝的應用程序,如系統自帶程序,如Safari無法通過該方式替換

5.漏洞利用流程:

1).通過clutch等ipa解密工具解密從APPStore上下載的APP程序

這是蘋果的安全保護機制,通過APPStore發布的應用都有代碼簽名保護機制,是Digital Rights Management(DRM)的一種形式,可以通過在越獄手機下利用clutch工具解密重新打包,實現邏輯是程序在運行態時把解密部分的內容提取出來 覆蓋原有加密地址段

2).修改APP程序的二進制程序

通過IDA逆向或者動態調試的方式找到程序中調用的一些函數,對函數實現重新封裝,修改邏輯執行,執行重寫后函數。

3).重新簽名打包

利用企業證書重新打包APP,確認重新打包的APP使用了相同的bundle identifier

#p#

6.漏洞原理重現:

這里我們通過漏洞原理重現下如何替換appstore下載的app,利用相同的bundle identifier,對原有APPStore中應用程序進行替換

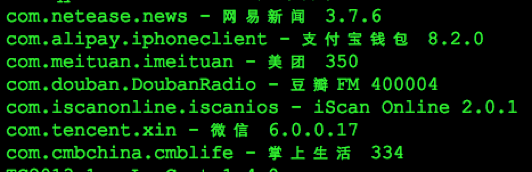

1).先讀取bundle ID,比如某社交APP,可以通過libimobiledevice方式讀取到

原有社交APP和打開后正常運行的界面:

2).解壓分析原有APP,修改替換原有APP,通過企業賬戶重新簽名封裝打包,這里我們對app執行文件進行了替換,越獄環境下不需要企業賬戶簽名也可直接安裝。

3).誘導用戶下載安裝我們提供的網站的APP應用,安裝替換包:

4).安裝完成后打開原有社交APP發現已變為某銀行APP應用:

7.如何防御:

因為蘋果默認非越獄環境和通過APPStore安裝的APP為保證其安全的機制,但是忽略了通過企業賬戶進行木馬傳播的方式,目前還沒有好的防御方法,但是可以有一些手段可以規避類似的惡意程序

1).不要安裝非apple官方App Store或第三方用戶開發的應用程序的

2).不要點擊通過短信、iMessage、郵件彈出的第三方網頁上的安裝app程序

3).如果安裝程序顯示,“不受信任的應用程序開發”,請謹慎安裝

三、總結

本文分析了近期iOS上被曝光的影響較大的Masque Attack漏洞的詳細分析、形成原理及利用過程。影響了iOS系統目前到8.1.1beta的最新版本,而且不受越獄和非越獄環境限制。

附錄

參考資料:

1.On the Feasibility of Large-Scale Infections of iOS Devices

https://www.usenix.org/system/files/conference/usenixsecurity14/sec14-paper-wang-tielei.pdf

2.Masque Attack: All Your iOS Apps Belong to Us

http://www.fireeye.com/blog/technical/cyber-exploits/2014/11/masque-attack-all-your-ios-apps-belong-to-us.html

3.Palo Alto Networks,WIRELURKER:A New Era in iOS and OS X Malware

https://www.paloaltonetworks.com/content/dam/paloaltonetworks-com/en_US/assets/pdf/reports/Unit_42/unit42-wirelurker.pdf

4.Palo Alto Networks,WireLurker for Windows

http://researchcenter.paloaltonetworks.com/2014/11/wirelurker-windows/

轉載:http://bobao.360.cn/learning/detail/90.html