利用科來網(wǎng)絡(luò)分析技術(shù)發(fā)現(xiàn)蠕蟲問題案例

案例背景

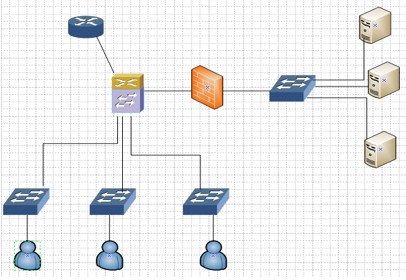

某人民法院,網(wǎng)絡(luò)出口帶寬是10兆,客戶機大約200臺,服務(wù)器15左右,拓撲圖如下:

圖 1

故障分析

由于是對內(nèi)網(wǎng)分析,所以抓包點在核心層連接防火墻的網(wǎng)口,抓包時間1分鐘。流量峰值達到32M,流量較大,但用戶稱網(wǎng)絡(luò)正常,于是選擇這段時間,并選擇這段時間流量下載,首先查看概要視圖,在1分鐘的時間里信息診斷偏多。

首先,查看數(shù)據(jù)包的大小分布情況,發(fā)現(xiàn)傳輸字節(jié)數(shù)量大于1518字節(jié)占多數(shù),說明當(dāng)前網(wǎng)絡(luò)中存在大量的數(shù)據(jù)傳輸。另外小于64字節(jié)的數(shù)據(jù)包也較多,說明網(wǎng)絡(luò)可能存在掃描等現(xiàn)象。

其次,查看IP地址統(tǒng)計發(fā)現(xiàn)IP地址數(shù)很多,在內(nèi)網(wǎng)中當(dāng)前的IP地址數(shù)量遠遠超過實際的IP地址數(shù)。

***,查看TCP統(tǒng)計,發(fā)現(xiàn)TCP的同步發(fā)送與TCP的同步確認發(fā)送比例將近7比1,根據(jù)分析經(jīng)驗網(wǎng)絡(luò)中存在TCP泛洪。

如果網(wǎng)絡(luò)中存在TCP泛洪,那么在診斷終會有TCP重復(fù)連接嘗試,于是查看診斷統(tǒng)計,發(fā)現(xiàn)主要診斷事件是TCP重復(fù)的連接嘗試。同時也驗證了我們上面的猜測。于是查看TCP重復(fù)連接嘗試診斷發(fā)生的主要地址和協(xié)議統(tǒng)計,發(fā)現(xiàn)網(wǎng)絡(luò)中存在共享,推測是CIFS在作怪。

通過診斷發(fā)生地址進行進一步定位分析和通過協(xié)議定位分析的結(jié)果一樣。

在診斷地址中進行定位查看IP會話,發(fā)現(xiàn)10.28.100.71這個地址只有發(fā)送沒有接收。遂查看TCP會話情況,如下圖:

圖 2

目的地址都是10.28.0.0 段,目標端口都是445,對每個目標地址掃描1-2次,端口是遞增,報文都是小包,持續(xù)時間短暫。

隨后查看矩陣如圖:

圖 3

通過矩陣視圖可以更加形象的展現(xiàn)10.28.100.71與768個主機通訊,而且接收包只有4個,很明顯是在掃描這些主機。

***進一步確認,查看數(shù)據(jù)包解碼視圖,可以發(fā)現(xiàn)TCP同步均為1。至此通過以上幾點可以斷定該主機中了CIFS蠕蟲病毒。

網(wǎng)絡(luò)中有2臺主機都出現(xiàn)此情況,這樣對核心交換機的性能會照成影響,同時會影響網(wǎng)絡(luò)通訊,嚴重時可能出現(xiàn)網(wǎng)絡(luò)癱瘓。針對上面這種情況,通過和網(wǎng)管溝通找到這2臺主機,發(fā)現(xiàn)這兩臺主機因配置低沒裝殺毒軟件而照成感染了蠕蟲,***對其斷網(wǎng)查毒處理。

分析總結(jié)

對于CIFS共享式蠕蟲病毒,定位到相應(yīng)的主機,然后查看IP會話、TCP會話、矩陣以及數(shù)據(jù)包解碼,只要滿足如上所說的幾點活動特性可以斷定感染了蠕蟲。為了起到防患于未然,***建議網(wǎng)絡(luò)管理員定期對沒有安裝殺毒軟件的主機進行殺毒,當(dāng)然其他的也要周期性的殺毒了。