一款新的基于Tor的惡意軟件——ChewBacca

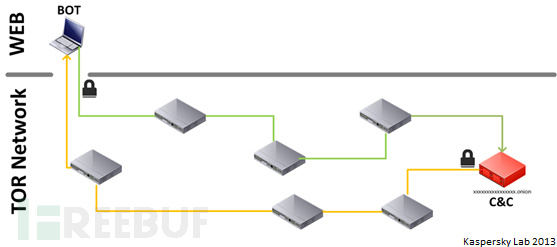

與金融木馬有關的網絡犯罪近幾個月日益攀升。而基于Tor的木馬仍是網絡罪犯們的最愛,這種木馬能夠隱藏他們的肉雞,還能隱藏他們的指揮與控制(Command and control)僵尸網絡的真實地址,以免被安全研究人員發現。

來自卡巴斯基實驗室的安全研究人員發現了一款新的基于Tor的銀行木馬,并把它命名為“ChewBacca” ("Trojan.Win32.Fsysna.fej")。這款木馬竊取銀行密碼,并且建立在Tor的.onion域名上。

“在多數的案例中,這種措施會保護服務器的位置和服務器擁有者的身份。但是這種方法會有許多缺點以至于罪犯們不想把他們的服務器放置在Tor中。由于其覆蓋和結構,Tor可能會很慢,甚至可能會有連接超時的情況。大量的僵尸網絡活動可能會影響整個網絡,正如我們在Mevade的案例中看到的,使得研究人員輕易地找到他們。”

木馬介紹

ChewBacca不是第一個使用Tor網絡以確保匿名性的,最近發現的一款Zeus木馬的變體也是使用了Tor網絡并且針對64位系統的。

這款木馬(MD5: 21f8b9d9a6fa3a0cd3a3f0644636bf09)是一款PE32可執行程序,通過Free Pascal 2.7.1編譯,在5MB的體積中還包含Tor 0.2.3.25。

在受害者Windows系統中執行之后,它會在開機運行目錄下放置spoolsv.exe程序,它還會在用戶的Temp目錄放置一個Tor 0.2.3.25,以默認設置運行在"localhost:9050",并通過http://ekiga.net/ip查詢受害主機的IP地址。接著,木馬會記錄所有鍵盤輸入,寫入臨時文件夾下由木馬創建的的system.log文件,并通過Tor匿名網絡將數據傳回僵尸網絡控制臺。

鍵盤記錄器調用SetWindowsHookExA-API函數,hook類型WH_KEYBOARD_LL,system.log文件通過[url]/sendlog.php上傳。

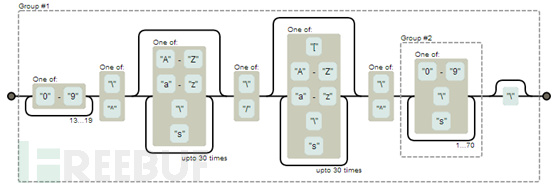

這款木馬還會列出所有運行的進程并讀取他們的內存信息。通過兩個不同的正則表達式獲取信息。如圖:

這些數據使用Exfiltrate函數傳輸,上傳至[url]/recvdata.php。這款軟件還包含了一個用于卸載的名為“P$CHEWBACCA$_$TMYAPPLICATION_$__$$_DESTROY”的函數。

指揮與控制服務器

根據研究人員的調查,指揮與控制(Command and control)服務器是使用LAMP開發的,基于Linux, Apache, MySQL and PHP。

“Chewbacca目前沒有像其他工具如Zeus一樣,在公共(地下)論壇公開。可能這款軟件仍在開發中,或者是僅僅是私下使用或共享。”

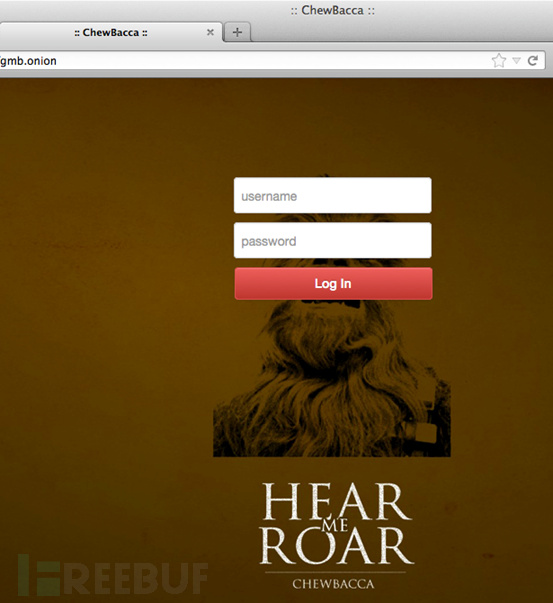

在僵尸網絡的指揮與控制服務器的登錄頁面,還有一張ChewBacca的圖片,出自《星球大戰》系列電影。