中國電信聯合騰訊百度阿里114DNS加強DNS安全之技術詳解

DNS是整個互聯網的基礎,無論是個人還是大小互聯網公司,都可能因為DNS被惡意篡改而蒙受損失。惡意DNS的影響太大,除了對安全造成巨大隱患還會降低用戶訪問網絡資源的速度,因而連一向忍耐力超強的電信運營商都無法容忍伸向DNS的黑手,第一次因此而大范圍啟用了BGP牽引。

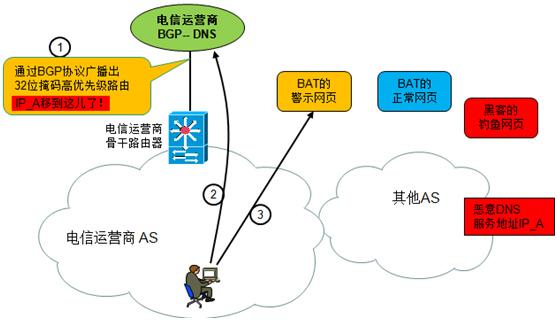

BGP牽引的實質為電信運營商廣播出長掩碼高優先級路由,表現為直接奪取黑客的公網IP地址,無論黑客的設備躲在全球任何角落都奏效(對付固定IP做惡的能力,如果將安全廠商的軟件比作常規武器,電信運營商的BGP牽引就如同核武),但BGP牽引這招的威力過大、搞不好容易產生后遺癥,因而僅能在自身的網絡范圍內謹慎使用。

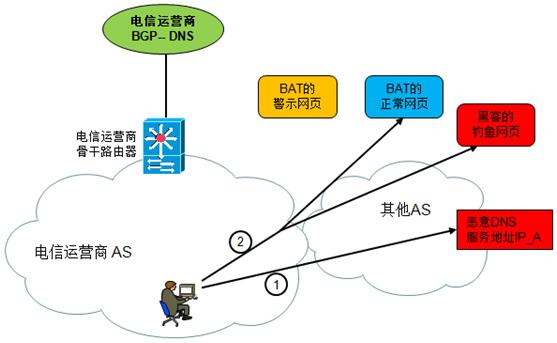

黑客利用大部分人不修改家用寬帶路由器默認用戶名密碼這一疏忽,引誘人們去瀏覽其控制的WEB網頁從而修改了幾百萬個家用寬帶路由器的DNS,靠DHCP協議從家用寬帶路由器自動獲取DNS的PC及通過WiFi上網的手機,長期使用黑客的DNS,沒有任何網絡安全可言,如下圖所示:

114DNS為電信運營商搭建了專門的BGP-DNS系統,該BGP-DNS系統可直接向電信骨干路由器注入32位掩碼的高優先級BGP路由,電信運營商核心路由器接受該BGP路由并在自身的網絡內進行受限廣播。例如某惡意DNS的IP地址為某國IP_A,BGP-DNS廣播出IP_A的32位掩碼BGP路由之后,原本流向惡意DNS的流量被將會被BGP-DNS“吸過去”,在阿里、百度、騰訊等公司的授權下,BGP-DNS系統將訪問量較大的網頁主機名如www.taobao.com、www.tmall.com、www.baidu.com、user.qzone.qq.com 解析成特別的IP地址,阿里、百度、騰訊各自為此架設了專門的警示WEB服務器。

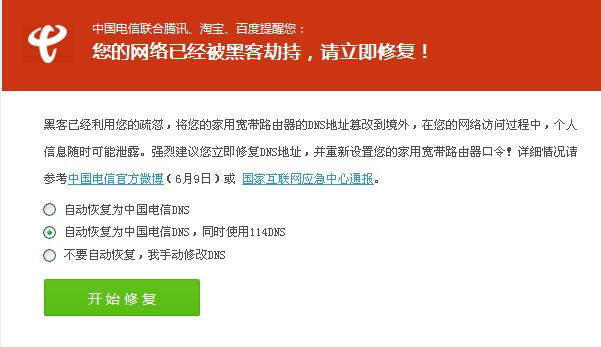

DNS被惡意篡改過的用戶,例如DNS被篡改為IP_A的用戶去訪問www.taobao.com時,無法再看到淘寶的正常網頁、卻看到了淘寶的警示網頁如下圖,用戶可按警示頁面的引導修復其家用寬帶路由器的DNS。目前,DNS被惡意篡改過的大部分中國電信用戶,只有修復其路由器的DNS并重啟PC之后,才能去淘寶購物,迫使用戶提升網絡安全,同時也改善用戶訪問網絡資源的速度(因惡意DNS對CDN也很不友好)。

為避免DNS再次被黑客篡改,一定要修改家用寬帶路由器的默認用戶名和密碼,否則就算現在修復了,DNS還是很可能再次被黑客篡改,修改用戶名密碼的方法請參見:http://www.114dns.com/alert.html 之 “操作演示”。

建議DNS還沒有被篡改的人,抓緊時間去修改家用寬帶路由器的默認用戶名和密碼。從目前電信運營商的BGP-DNS流量來看,晚高峰黑客曾承載高達每秒10萬次的DNS請求,這個量太大了,希望大家謹慎。

114DNS公布此技術細節,主要目的有二,(1)滿足技術人員的探索需求,同時消除部分人對騰訊百度阿里、特別是對電信運營商本次DNS整治工作積極行為的誤解;(2)斷絕黑客大規模篡改DNS的念想:電信運營商BGP-DNS上的幾條命令就可將黑客苦心經營的DNS一鍋端。