“可汗探索2014”:APT1的復(fù)出?

一、概要

“威脅互連情報研究小組”(TCIRT)今日發(fā)現(xiàn)了一份攜帶網(wǎng)絡(luò)武器的微軟WORD文檔,文檔的內(nèi)容是一份有關(guān)美國-蒙古2014年“可汗探索”聯(lián)合軍事演習(xí)的“概念制定會議”聲明。回顧以往,TCIRT小組曾發(fā)現(xiàn)過其他種類的誘餌文件,所用語言均為蒙古語,主題都是圍繞2013年6月的蒙古總統(tǒng)選舉。本次活動代表了中國針對蒙古以及與蒙古有經(jīng)濟、軍事和外交往來的國家采取的計算機網(wǎng)絡(luò)滲透活動。蒙古通過與其所謂的“第三鄰國”—美國、如本、韓國和歐盟—展開接觸,正在走一條更加獨立的道路,這有可能成為中國發(fā)起計算機網(wǎng)絡(luò)滲透活動的原因。這樣一來,中國就能清楚了解蒙古與美國和其它西方國家之間關(guān)系的演變,并且能夠保護中國自身在蒙古的國家利益。

二、分析2014“可汗探索”軍事演習(xí)的“概念制定會議”聲明文件

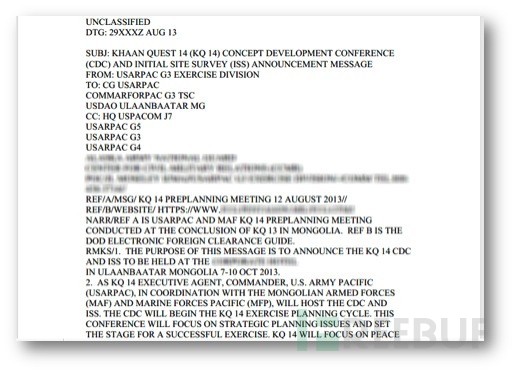

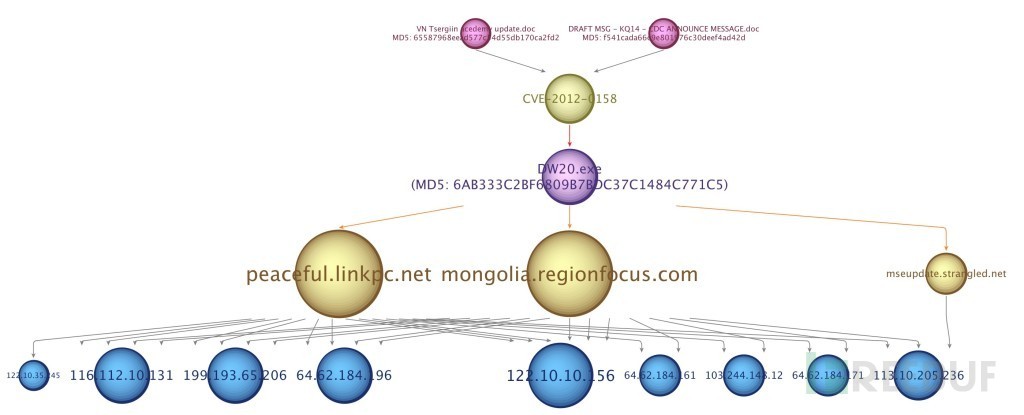

TCIRT發(fā)現(xiàn)的這份攜帶網(wǎng)絡(luò)武器的微軟WORD文檔來自美太總部的一份官方非密文檔,文檔指出“概念制定會議中涉及的美國陸軍、海軍陸戰(zhàn)隊以及國務(wù)院相關(guān)部門將參加2014可汗探索軍事演習(xí)”。這份名為“概念制定會議聲明信息-2014可汗探索軍演草案文件”利用CVE-2012-0158 漏洞在計算機系統(tǒng)中植入惡意程序,然后通過peaceful.linkpc.net, mongolia.regionfocus.com以及mseupdate.strangled.net三個域名連接其指揮和控制系統(tǒng)。

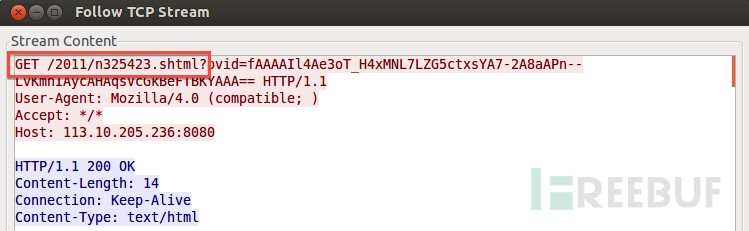

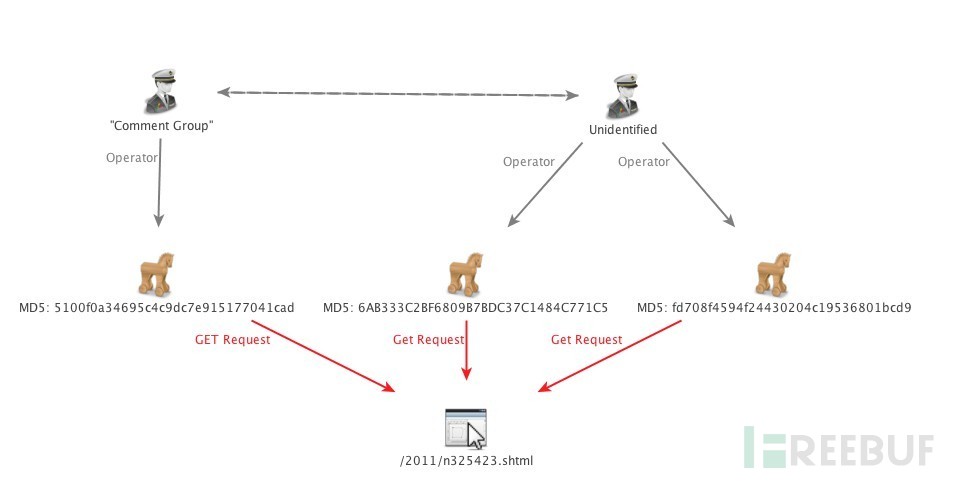

同樣的,一份名為“越南緹瑟郡學(xué)術(shù)更新”的doc文檔中,黑客利用 CVE-2012-0158 漏洞發(fā)起了類似攻擊,域名指向跟“可汗探索”中三個域名相同。這份文件內(nèi)容涉及蒙古國防部與越南軍隊聯(lián)合訓(xùn)練的聲明。這就說明蒙古國防部負(fù)責(zé)計劃和演習(xí)的部門正在遭受一系列范圍很廣的網(wǎng)絡(luò)攻擊。一旦成功安裝在主機之后,木馬會向外界 /2011/n325423.shtml發(fā)送GET請求:

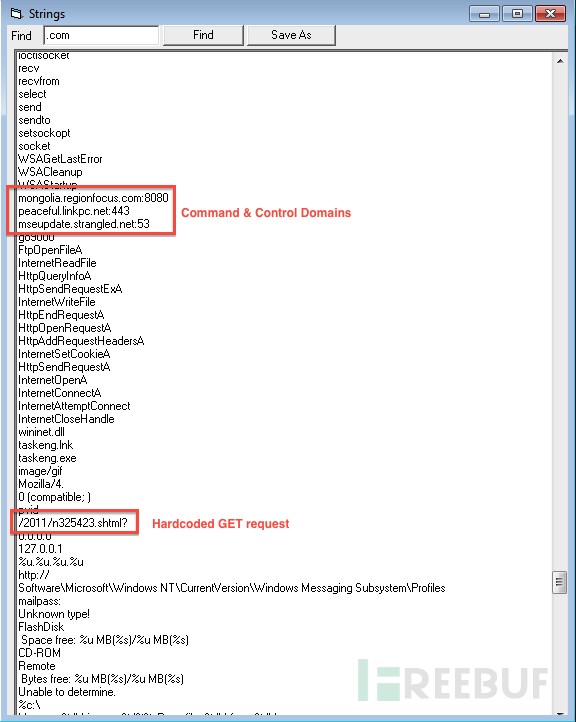

木馬程序還包含指揮和控制系統(tǒng)的固定編碼字符串:

三、結(jié)構(gòu)的復(fù)雜:

以下研究發(fā)現(xiàn)了其它指揮和控制域。TCIRT發(fā)現(xiàn)上述三個域名重復(fù)指向許多地址。2013年10月初,所有域名指向香港IP:113.10.205.236.

回顧2011年10月7日至2012年10月7日域名解析情況,可以確定這些黑客一直都在使用一些常用的Ip地址,例如58.64.200.105以及58.64.200.106。

四、與中國的聯(lián)系:

TCIRT分析認(rèn)為任何與這些惡意域名有關(guān)的注冊信息和私人信息都應(yīng)該與黑客活動有關(guān)。以下電子郵件地址就是用來注冊這些域名的。

針對這些電子郵件的研究發(fā)現(xiàn),yyan_79@hotmail.com 出現(xiàn)在一份2008年的論文之中,該論文名為“網(wǎng)絡(luò)中P2P文件污染防治策略研究”。郵箱主人正是論文作者“云燕”,1979年生,曾在大連理工大學(xué)計算機系上學(xué)。

五、與APT1的聯(lián)系

2013年10月5日,TCIRT發(fā)現(xiàn)另一個惡意軟件樣本同樣利用了相同的GET請求“/2011/n325423.shtml”,并連接至mongolia.regionfocus.com。研究人員發(fā)現(xiàn),APT1曾經(jīng)在數(shù)據(jù)組中使用過GET請求“/2011/n325423.shtml”。回顧之前對APT1的分析,APT1之前也曾將指揮和控制系統(tǒng)指向IP地址68.96.31.136。

研究人員發(fā)現(xiàn)自2010年9月18日以來到2013年2月,APT1很多域名都指向過68.96.31.136這個地址。直到APT1報告出現(xiàn)之后,這些惡意指向才逐漸消失。

六、總結(jié):

中國此次黑客活動的意圖可以歸納為三點:

1.中國不能眼睜睜看著美國通過“可汗探索”等軍事演習(xí)對自己形成具有武力威懾的“包圍圈”。

2.隨著蒙古與“第三鄰國”逐漸建立密切的關(guān)系,中國需要保證在蒙利益。

3.中國在蒙古的投資巨大,中國依賴蒙古巨大的銅礦,中國需要保證與蒙古之間的合作伙伴關(guān)系。

這次黑客活動代表了中國針對有可能危害中國在蒙利益的組織發(fā)起的計算機網(wǎng)絡(luò)滲透活動。正如這些包含網(wǎng)絡(luò)武器的文檔證明,中國APT仍在攻擊與蒙古軍方有合作關(guān)系的美國軍隊。同樣的,歐洲和其它國家與蒙古的外交活動也將成為攻擊的對象。英文原文來源(略有編譯):http://www.threatconnect.com/news/khaan-quest-chinese-cyber-espionage-targeting-mongolia/