HITCON:臺灣60家企業(yè)仍中APT1網(wǎng)軍惡意程序

上周六結(jié)束的2013黑客年會,今年活動標(biāo)語”Cyberwar: In hack we trust”,在「APT1 反攻網(wǎng)軍后臺」這場演說中得到最好注解。來自盧森堡的資深資安研究人員Paul Rascagnere研究今年初Mandiant公司發(fā)佈的APT1報告,發(fā)現(xiàn)網(wǎng)軍所使用的遠(yuǎn)端木馬工具Poison Ivy的漏洞并成功入侵其所使用的中繼站,最后在一連串的受害目標(biāo)名單上,驚見臺灣仍有包含電信公司、網(wǎng)路設(shè)備廠商在內(nèi)等60多個單位名列其中。

Poison Ivy(簡稱PI)常見于於許多APT攻擊,是擁有檔案管理、機碼管理、程序管理、螢?zāi)蛔ト ⒙曇魴n錄制等多功能的遠(yuǎn)端木馬工具(RAT),因而受到攻擊者愛用。此次研究人員自行撰寫PI掃描器,掃描出一連串位于香港的PI主機,緊接著找出PI的漏洞并破解登入PI的密碼。研究人員發(fā)現(xiàn)此命令控制(C&C)伺服器是躲在一代理服務(wù)器之后,透過通訊埠轉(zhuǎn)送(Port Forwarding)的方式將真實IP隱藏起來。登入攻擊者的VMware遠(yuǎn)端桌面后,研究人員進(jìn)一步發(fā)現(xiàn)許多連上此C&C主機的受害電腦。

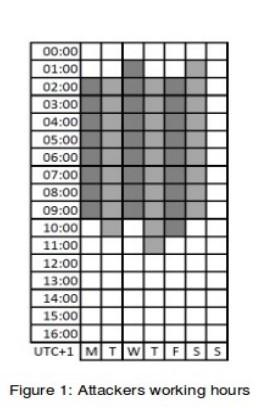

在此次Paul的研究中也發(fā)現(xiàn)攻擊行為具有規(guī)律的上下班時間性,與過去臺灣研究人員發(fā)現(xiàn)相同。(注:盧森堡時間比香港當(dāng)?shù)赝?小時。)

緊接著,研究人員繼續(xù)發(fā)現(xiàn)第2個黑客使用的RAT工具Terminator,這支RAT先前趨勢科技曾發(fā)現(xiàn)并命名為Fakem。研究人員繼續(xù)撰寫工具并暴力破解Terminator的密碼,接著發(fā)現(xiàn)連結(jié)到Terminator的受害單位包括公營、民間企業(yè)、政治團(tuán)體、民運人士、記者等。

最后Paul Rascagnere統(tǒng)計受害email中,總共有2247個來自臺灣(.tw),而受害企業(yè)包括電信公司、竹科知名網(wǎng)路設(shè)備商、高雄某大學(xué)等60多家。上述企業(yè)網(wǎng)路中現(xiàn)今仍存有PI或Terminator的用戶端未清除,這些惡意程式可能因為不斷變種,因而不容易被防毒軟體偵測。Paul Rascagnere表示已通報受害單位,可進(jìn)一步提供協(xié)助處理。