某金融機構成功部署防范未知威脅解決方案

【用戶背景】

近幾年,隨著中國3G、移動網絡的快速發展,網民上網習慣的改變,某金融機構的信息化建設也加快步伐,促進了自身銀行業務的發展,改進了服務方式和服務手段,提高服務水平,為各類業務開展提供了有力保障;其內部網建設也為其各項業務的拓展提供了堅實基礎。

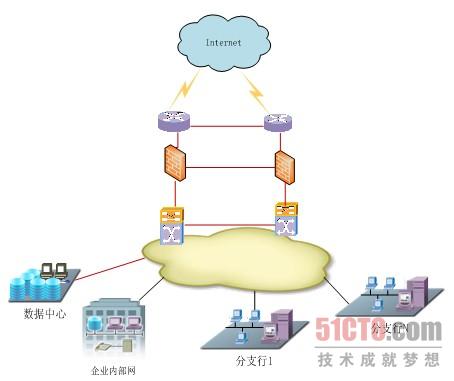

目前,某金融機構的各分支行都有各自的局域網,通過專線鏈路將它們連接在一起,進行各種數據的交換和處理,部分分支行有連接互聯網的接口或其它業務、網絡接口,大多數分行劃分了vlan隔離業務和辦公網絡。網絡拓撲圖如下:

圖一:某金融機構網絡結構圖

金融行業對信息安全向來十分重視,某金融機構通過部署防火墻、防病毒網關、IDS、IPS、WAF等安全產品,一定程度上保障了整個網絡的安全運行。

而隨著黑客攻擊手法變得更加靈活,攻擊途徑復雜多變,原有傳統的防御體系已無法完全保障現有網絡的安全。通過社工、系統的未知漏洞、信任欺騙、長期潛伏等新舊方法結合的思路成功侵入眾多大型嚴密網絡的案例屢屢發生。如國外某農協銀行系統被APT入侵后,導致服務業務中斷,核心備份數據也被刪除,系統故障持續3天后,才恢復部分服務。所以,某金融機構發現現有的防御體系無法發現和防御當前APT類的攻擊問題,同樣可能會面臨APT類的網絡攻擊入侵風險,因此,某金融機構希望在目前現有的網絡安全體系上作相應的規劃設計,以此適應其內部的安全需求。

【方案建設思路】

經過現場調研,了解到某金融機構目前使用的安全體系,將會遇到以下的問題:

◆未知威脅發現、告警能力 – 雖然已經部署了防病毒網關,IDS、IPS,建立信息系統審計平臺,但未知攻擊/未知威脅時常進入機構內部,經常有員工因此而中招導致新病毒報告/攻擊潛伏/重要資產泄露/影響業務,引起公司高層非常關注。

◆防范未知威脅的運維能力 —某金融機構當前已針對原有防御體系建立了成熟的響應處置流程,而針對未知威脅如何進行快速響應處置,建立相對應的處置流程,是他們急切需要的。對于未知威脅的運維響應,需要建立在對未知威脅的識別分析基礎之上,通過及時告警及快速的人工確認進行安全風險的響應處置。

◆缺少對數據中心的深度防護 — 某金融機構數據中心服務器、網絡設備眾多,情況復雜多樣,存在不同軟硬件環境,不同應用程序,如windows、*nix平臺。當前部分安全防護措施的全面性還存在短板,如應用層深度防御等還不夠。

數據中心是其最重要的核心資產之一,必須整合對整個數據中心的安全防護,提升應用層的嘗試防御,提升最后一道安全防線的短板。

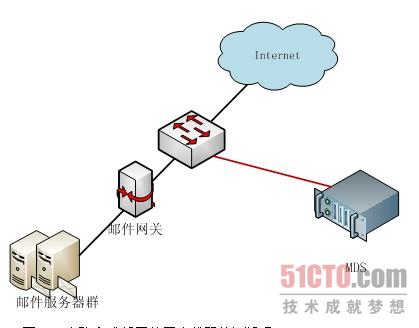

◆郵件服務需要額外的保護 – 某金融機構內網中郵件服務是重點保護的對象。幾個月前的攻擊大都通過郵件進行的,其中包含郵件釣魚,郵件附件包含惡意程序,而且公司部署的防病毒網關,IDS\IPS等安全設備都未報警,導致員工遭受攻擊,重要信息資產被竊。

基于上述安全風險現狀,我們有如下安全建議:

通過在數據中心及郵件服務器的關鍵通路上,部署惡意代碼檢測設備,通過旁路方式實時監測網絡中傳輸的文件,提供如下安全能力:

1、 已知漏洞攻擊進行識別

對利用已經公開的漏洞進行的攻擊行為進行識別

2、 未知漏洞攻擊進行識別

通過對Shellcode特征的總結來進行檢測,惡意代碼檢測設備的0day檢測引擎可快速對接收文件內容或網絡報文內容判斷是否包含惡意代碼。支持pdf,xls,ppt,doc,visio,rar,zip等大多數常用文件格式

3、 攻擊行為分析

惡意代碼檢測設備的虛擬執行引擎來模擬應用程序的執行以及攻擊代碼的執行,這樣攻擊代碼的一舉一動都能夠被監視下來。從而可以知道該攻擊事件的內容和意圖,包括讀了什么文件,下載了什么惡意軟件,以及要把數據偷偷傳到什么地方等。

其典型部署模式如下圖所示

圖二:旁路方式部署的惡意代碼檢測設備(malware detect system)

【實際應用】

在實際部署應用接入期間,偵測發現監控列表中出現大量高危事件,根據系統告警的展示信息,跟蹤進入之后,發現是國外僵尸網絡冒充花旗銀行,主要針對銀行金融和運營商的新一波攻擊,在數天內,其通過郵箱向內網發送了上千條包含Worm.NetSky-14或zbo木馬的垃圾郵件,從界面可見,其中Worm.NetSky-14依然猖獗;zbo木馬為zbot變種;隨后,協助用戶啟動安全事件應急預案,由于郵件快速傳播,數量較大,無法集中清除,通過向全內網用戶發送緊急通告,提醒不要打開此類郵件,