淺談web后門隱藏與檢測思路

跟我一起念后門口訣:挑、改、藏、隱來個例子先,例一:

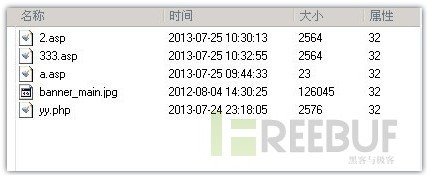

只因為在目錄里多瞅了一眼,只一眼,就認出了你。為什么你是那么的出眾?

可疑點:文件名、時間、大小。(有點經驗的人能很快發現這些上傳的木馬文件)

1. 后門的選擇

安全可靠(無隱藏后門,功能穩定。可以從可信度高的地方獲取可靠的木馬)

多兵種搭配(小馬、大馬、變態馬)常規馬鏈接:

http://www.xxxxxx.org.hk/china60/axdx.php

來個變態馬的連接例子(這是一個可以用菜刀這樣連接的小馬,如果不填“?_=assert&__=eval($_POST['pass'])”則無法連接成功):

http://www.xxxxxx.org.hk/china60/axdx.php?_=assert&__=eval($_POST['pass'])

2. 后門的預處理(上傳之前能做的工作盡量本地做好,少留痕跡)

改默認密碼

改名—融入上傳后所在的文件夾,讓人很難直觀地看出文件的異常

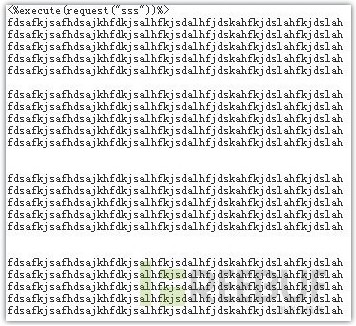

文件大小的偽裝處理(像正常腳本)來個不太好的文件大小偽裝方式例子:為了使文件大小比較和諧,填充了很多無用字符。其實可以考慮復制所在文件夾其他正常腳本的內容。

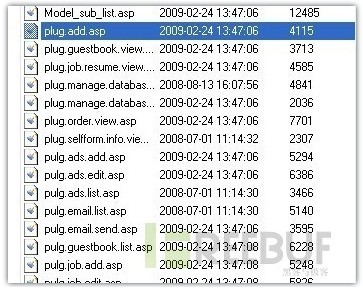

3. 后門的植入植入方式的選擇(上傳、新建、嵌入):上傳是最直觀的方式,有的站點禁止上傳,可以通過新建一個文件,然后把馬的內容復制進去保存。最隱蔽的是把木馬嵌入網站本來就有的正常腳本中。修改文件時間狡兔三窟+深藏不漏:多藏幾個后門,藏的路徑深一點確定訪問路徑后不要訪問,少留記錄:知道訪問路徑后,就不要再訪問測試了,防止在日志中留下痕跡。再來個例子:(猛一看,看不出來這是馬吧)

4. 清理工作清理礙眼的馬(可能是別人上傳的)清理日志—服務器日志+系統日志總結:

口訣:挑、改、藏、隱

(精挑細選、改頭換面、狡兔三窟+深藏不漏、大隱隱于市)知道如何去隱藏后門,也就等于知道了如何去發現別人的后門,檢測的話最好是寫個自動化的腳本,這個就不多說了。