SCADA系統安全:一個國家的命門

SCADA系統安全是網絡安全領域的新趨勢, 隨著自動化水平的提高,越來越多的重要基礎設施暴露于Internet或辦公網絡之下, 網絡攻擊變得越來越現實;現有的大量SCADA系統需要全新的整體安全防護解決方案,這無疑給安全廠商提供了新的市場機會。

過去幾年來,在全球的網絡安全領域里,一個熱門的話題就是針對重要基礎設施的網絡攻擊。業界的專家認為,這已經是一個很現實的問題了。這其中最著名的例子可能就是“震網”(Stuxnet)的傳播了。這一案例標志著軍事戰爭進入了一個新的歷史階段,即通過惡意代碼就可以對敵對國家的軍用及民用基礎設施進行毀滅性的攻擊。

“震網”是第一個由針對政府的網絡戰爭武器。它特別針對SCADA系統(監控和數據采集系統)。 SCADA系統是用來監測和控制工業流程的系統,也就是工控系統。它被廣泛的應用在生產制造,電網,能源,交通以及通訊系統等各個領域。問題是,各國政府有能力保護這些重要基礎設施不受網絡攻擊嗎?

對于網絡作戰部隊來說, SCADA部件是最好的攻擊目標。事實上,“震網”就是通過攻擊伊朗納坦茲核工廠的SCADA系統導致伊朗的鈾濃縮工廠癱瘓的。盡管西方國家早就開始嘗試運用網絡武器對重要基礎設施進行攻擊,他們自身的基礎設施在面對網絡攻擊的保護方面也是很薄弱的。美國國土安全部部長Janet Napolitano最近在美國國會通過的防范網絡攻擊的法律前, 就警告美國可能遭受“網絡911”這樣的攻擊。這類攻擊可能會針對美國的電信, 電力, 供水, 燃氣等重要基礎設施, 而且它造成的破壞將是“巨大”的。 她說“我們不能等到類似911這樣的襲擊在網絡上發生才開始采取行動, 我們應該立刻采取措施, 即使這樣的措施不能完全避免網絡恐怖襲擊的發生, 至少也能夠減輕襲擊所造成的損害。”

美國政府已經意識到, 網絡攻擊的破壞力和現實的軍事行動相當, 而且攻擊的發起更加隱蔽,更加難以預警。

網絡攻擊可以破壞通訊系統, 金融系統, 這可能會導致一個國家的動蕩。 美國國會眾議院情報委員會的主席Mike Rogers聲稱, 美國95%的企業網絡都存在漏洞。 而且絕大多數已經遭到過網絡攻擊。 Rogers推動了“網絡情報共享及保護”法案(CISPA)在2011年11月的通過。在當時國會中, 他聲稱美國的基礎設施正遭受來自黑客的嚴重威脅, 而中國和伊朗則是對美國基礎設施攻擊最活躍的國家。

事實上, 針對SCADA系統的攻擊可能來自很多方面,比如恐怖組織, 黑客組織等等。 不過, 目前來看, 政府支持的攻擊占主要方面。

舊有技術, 新的攻擊

自從“震網”病毒被發現以來,針對SCADA系統的漏洞發掘變得越來越活躍。 SCADA系統的漏洞,無論對于試圖發起攻擊的網絡黑客,還是對于SCADA系統的擁有方來說,都具有極高的價值。根據NSS Labs的漏洞威脅報告, 2010年以來,有關重要基礎設施如電網,供水系統,電信系統,交通系統的漏洞數量增長了600%。

此外,這個報告還揭示了,大量的SCADA系統采用的是過期的技術。

以下是報告的一些摘錄:

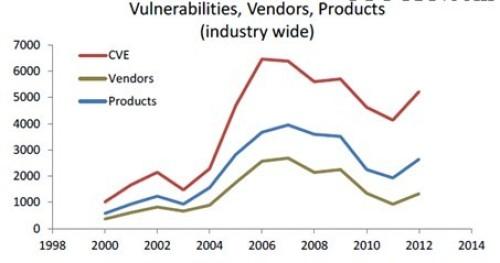

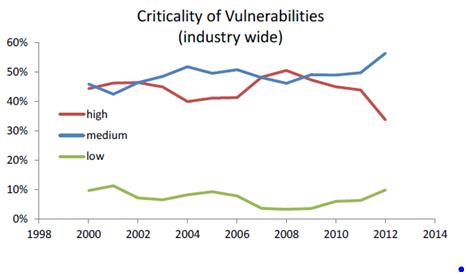

在2012年,過去長達5年的漏洞數量降低的趨勢結束了。當年的漏洞數量增長12% 90%的漏洞為中危或者高危漏洞。而2012年發現的漏洞里有9%為極高危險(CVSS分值大于9.9),并且實施攻擊的復雜度較低。

平均來看, 31%的漏洞存在于約1%的供應商的產品中。從前十位的供應商中,只有一個供應商的產品在2012年被發現的漏洞數量降低。微軟和蘋果操作系統的漏洞從2011年到2012年的數量下降很多,分別為56% 和53%。從2010年到2012年,的漏洞數量增長了6倍。

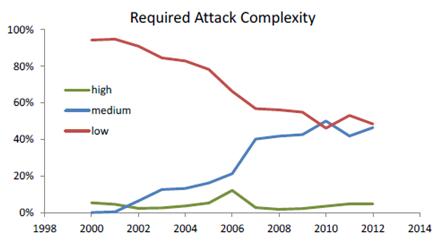

另外一個相關的研究是關于針對系統的攻擊復雜度。結果顯示,低復雜度攻擊的漏洞從2000年的占90%下降到2012年的48%,而同期,中復雜度的漏洞從5%上升到47%。而高復雜度的漏洞比例則穩定在4%左右。

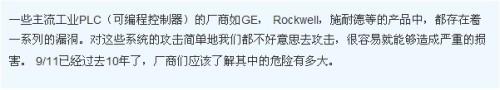

根據安全專家的分析, SCADA 系統安全的主要問題在于,這些系統最初設計并不是用來接入Internet的。因此,在產品開發階段,產品的安全性并沒有被考慮在內。

安全專家Dale Peterson在一次安全峰會上指出:

除此之外,的安全還有一個嚴重的問題,那就是,在得知產品的安全缺陷時,廠商的無所作為。 Peterson說:“它們很多年都不去處理這些安全問題。有的廠商認為產品過去10年沒問題,今后10年不去修補也不會有問題。”(編者:其實這也多少有點冤枉這些廠商了,一來很多工控系統一旦交付使用,工控廠商不能想微軟或者蘋果一樣隨便就從網上給人家打個補丁,另外工控廠商畢竟不是專業安全廠商,如何開發補丁,如何安全的安裝補丁也不是其所擅長)#p#

SCADA系統的攻擊面

為了更好地了解對SCADA系統的安全及攻擊,有必要了解一下SCADA系統的各個組成部分。

根據最終用途不同,市場上有很多不同特點的SCADA系統,一般來說,一個SCADA系統由下面幾個部分組成:

人機界面(HMI):負責對操作員的數據表現,通常包括一個監控生產流程的終端。

遠程終端單元(RTU):是由微處理器控制的電子設備,用來在傳感器與SCADA之間傳輸數據。

監視管理系統:用來采集數據并且控制生產流程

可編程控制器(PLC):作為現場設備的最終控制器鏈接監視管理系統和遠程終端單元的通訊系統各種流程和分析儀表

對于攻擊者來說,攻擊這樣的系統有幾個攻擊點。比如可以用惡意軟件來感染監視管理系統,監視管理系統通常是采用商業操作系統的計算機(編者:在很多企業里采用的還是Windows XP)。這些商業操作系統可能會被黑客利用0-day漏洞或者其他知名的漏洞進行攻擊(比如“震網”病毒就利用了微軟系統的幾個漏洞)。

在很多情況下,黑客可以很容易地利用Internet上的漏洞攻擊工具進行攻擊。此外, SCADA還可以有其他多種感染方式:比如病毒可以通過U盤或者網絡進入系統(比如,很多工控系統的維護是由第三方公司來完成的,而第三方公司的工程師很多是用自帶U盤來攜帶維護和檢測工具的)。因此,這些接口應該被正確的保護起來,應該確保非授權用戶不能使用這些接口。

在很多行業,特別是全球的能源行業,把重要基礎設施的安全作為重中之中。根據Frost&Sullivan的一份報告,重要基礎設施安全的市場在2011年為183億美元。而到2021年將達到313億美元。增長主要來自于更多的行業對重要基礎設施的物理和網絡安全的重視。

根據Frost&Sullivan的高級分析師Anshul Sharma的分析:“全球石油公司正在為他們的基礎設施的安全投入巨額資本。

隨著對網絡威脅的認識, 企業正在采取安全風險管理的方法,對基礎設施進行風險評估來確保網絡安全的投資收益。對這些企業而言, 安全風險包含了從信息泄露到恐怖襲擊等一個很大的范圍。

網絡攻擊由此帶來的經濟損失將會是巨大的,而這也取決于攻擊者的動機。 比如說針對遠程控制的SCADA系統的攻擊所造成的損失, 要遠遠大于信息泄露所造成的損失。”

根據美國國土安全部的安全應急響應小組的一份報告,通過對一個用來備份工控系統配置文件的USB盤的掃描,就發現了三種不同的惡意軟件。這些惡意軟件代碼的復雜程度非常高,這意味著這些惡意代碼背后的黑客是一群專業的研究目標系統漏洞的專家。這份報告也重申了在中采用必要的基礎的防護的重要性:

“盡管在現有的中部署防病毒系統有很多挑戰,部署防病毒的系統可以從USB盤或者工作站中有效地發現那些普通的或者高級的惡意軟件。”

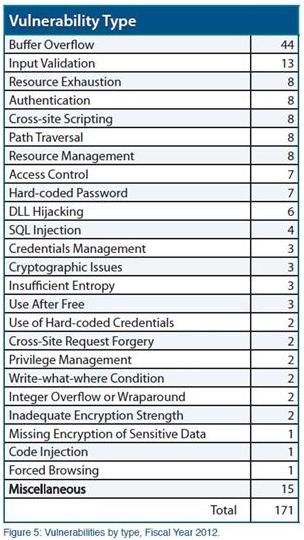

盡管美國政府在大力推動,由于很多重要基礎設施是私人企業,這些企業對安全的投入不足也是黑客攻擊活躍的原因。在2012年10月,應急響應小組在連接一個電力公司的發電機組的10臺電腦上也發現了病毒,一樣也是通過USB盤進行的傳播。應急小組的報告寫道:“在2012年,應急小組跟蹤了171個影響的漏洞,同時,應急小組與55家不同的廠商進行了漏洞方面的協調,從2011年到2012年,總體的漏洞數量上升,而緩沖區溢出依然是最常見的漏洞。”

對不同行業SCADA系統的攻擊

最近,歐洲網絡與信息安全局(ENISA)發表了名為“ENISA,威脅報告”總結了主要的一些網絡安全威脅。同樣,重要信息系統的安全成為了網絡攻擊的新趨勢。

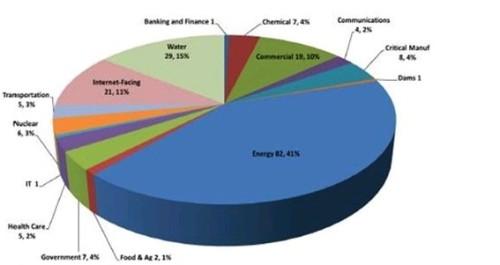

從實踐中看,每個行業都可能有遭受網絡攻擊的風險:公共衛生,能源生產,以及電信等行業都是網絡威脅的重點。而黑客們越來越針對國家的重要基礎設施進行攻擊, 2012年,美國國土安全部應急響應小組報告了198起針對重要基礎設施的攻擊,而2011年的攻擊數量為130起(上升了52%)。在2012年,遭受攻擊最多的行業為能源行業,占41%,其次為供水,占15%。

Figure 4.Incidents by Sector - Fiscal Year 2012

#p#

SCADA漏洞發掘

對于重要基礎設施安全來說,一個重要的因素就是,黑客們對于網絡攻擊能夠造成的影響的認識更加清楚。在“震網“病毒之前,在網絡安全圈的黑客和專家們對網絡攻擊所造成的影響是低估了的。

因而在很大程度上并不承認所謂的“網絡戰爭”的說法。而在“震網”之后,“網絡戰爭”對各國來說,已經成為了現實,而各國政府都在不同程度地制定有效的網絡戰略。

另一個因素就是對網絡攻擊的了解水平。出乎很多普通人的意料的是,對SCADA系統的攻擊并不是十分困難。有很多技術都可以用來攻擊工控系統。

很多情況下,防護不足,未正確配置, 0-day漏洞以及缺乏補丁系統都可以導致黑客攻擊。重要的是,任何專業黑客,即使沒有的專門知識,通過對攻擊目標的簡單的信息收集,就可以采用現有的漏洞攻擊工具進行攻擊。

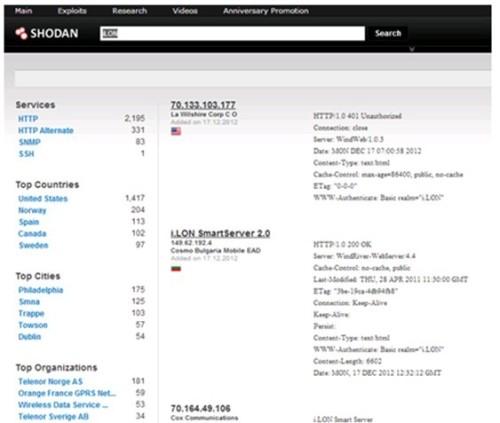

黑客們常用的一個工具就是“Shodan計算機搜索引擎”。對物聯網領域來說,Shodan就相當于Google. 它提供了一個針對服務器,路由器,負載均衡和其他網絡設備的搜索引擎。

通過Shodan找到一個暴露于Internet上的SCADA系統相當容易,除此之外,Shodan還能提供關于這個潛在目標的很多其他有用信息。值得注意的是,這些SCADA系統中的絕大多數,還把認證機制信息泄露給外界,而且在很多情況下,也不及時進行系統更新。

最近的一篇發表在ThreatPost網站上的文章“Shodan Search EngineProject Enumerates Internet Facing Critical Infrastructure Devices”演示了如何利用這個著名的搜索引擎進行重要基礎設施的工控系統的漏洞發掘的。

Bob Radvannovsky和Jaco Brodsky是一家名為InfraCritical的安全服務公司,他們與美國國土安全部進行了為期9個月的合作,利用Shodan來發現美國境內重要基礎設施的設備。他們開始發現了50萬個設備,很多設備暴露在Internet上,沒有正確的安全防護措施,比如,登錄認證機制簡單,很多只采用缺省密碼等。這些設備里不但包括重要基礎設施中如通信,能源和電力系統中的SCADA設備,也包括普通的空調系統,交通控制系統以及樓宇自動化系統。國土安全部經過進一步的篩選,最終確定了7200個設備為重要基礎設施的設備。

ThreatPost網站上的這篇文章還引用了另外一個由Terry McCorkle 和Billy Rios領導的研究小組的研究結果, 在面對Internet, 將SCADA數據進行可視化的重要基礎設施的人機界面系統中,大約有1000個左右的漏洞,有90個左右的漏洞可以被利用來進行攻擊,這些漏洞包括SQL注入, 緩沖區溢出等等。

2012年6月,美國能源部的承包商西北太平洋國家實驗室聯合McAfee發布了一份關于重要基礎設施安全的報告《對能源行業工控系統的技術安全評估》。在這份報告描述了重要基礎設施的安全現狀以及對修補安全漏洞的方式,還特別分析了利用整體化安全解決方案來推動安全的價值和有效性。

西北太平洋國家實驗室的高級網絡安全研究科學家Philip Craig說:“早期的重要基礎設施在設計初期,并沒有考慮安全或者網絡接入的因素。今天,我們注重于提高控制系統的安全水平時,那些過時的安全手段(采用離散的,多個供應商產品疊加)只能延緩網絡攻擊,而這樣會導致攻擊者采用更加高級和現代的攻擊手段來針對重要基礎設施進行攻擊。”

這份報告中,還列舉了一些導致SCADA漏洞增加的重要因素:

●更多地暴露于網絡上:連接智能電網設備的通信系統導致了更多的途徑能夠訪問這些網絡上的設備,從而導致更多潛在的攻擊

●互聯性增加:SCADA系統中的通信系統的互聯性增加,也導致了系統更加容易崩潰或遭受攻擊

●復雜度增加:工控系統的復雜度增加也是導致漏洞和攻擊增多的原因

●更多采用通用計算技術:很多工控系統越來越多地采用通用的計算技術(比如商業操作系統)這樣一來,這些通用計算技術的漏洞也成為了工控系統的漏洞

●自動化程度提高:的數據產生,采集和使用更加自動化后,導致了對數據的錯誤使用會提高遭受網絡攻擊的風險。#p#

SCADA安全: 防病重于治病

對于重要基礎設施的SCADA系統來說,一旦出現攻擊, 造成的損失可能是無法估量的。 因此, 對于SCADA安全來說, 亡羊補牢固然重要, 事前的預防則更為關鍵。

下面是一些對于提高絡安全水平的建議:

●對遠程控制來說, 采用VPN方式

●對缺省系統賬號進行刪除, 禁用或者更名

●采用適當的賬號鎖死方式,以應對暴力破解

●對用戶要求使用強密碼

●對第三方供應商創建管理員級別賬號進行監控

此外, 西北太平洋國家實驗室還給了一個具體的安全防護的需要的功能,其中包括:

●動態白名單:能夠對非授權的來自于公司內網計算機, 服務器以及專用設備的訪問進行阻斷

●內存保護:非授權的程序運行及漏洞可以被阻斷并報告

●文件篡改監控: 任何文件的改變, 添加, 改名, 改屬性, 改訪問控制, 改所有人等都將被記錄并告警

●寫保護:對硬盤的寫入僅授權給操作系統, 限于應用配置及日志文件, 其它的寫操作被禁止

●讀保護: 對文件的讀操作僅限于特定文件, 目錄, 卷及腳本 , 其他讀操作將被禁止。

SCADA系統的安全, 是網絡安全領域的一個新的趨勢,而SCADA系統由于歷史原因, 并沒有考慮網絡安全的因素。 隨著越來越多的重要基礎設施暴露于Internet或者可以通過辦公網絡進行訪問, 以及越來越多的重要基礎設施的自動化程度的提高, 網絡攻擊變得越來越現實, 而網絡攻擊所造成的破壞性,并不比實際軍事打擊所能造成的損失小。

因此, 對于重要基礎設施的安全防護, 必須成為日后進行基礎設施項目中的一個必要組成部分。 而對于現有的大量SCADA系統, 則需要全新的整體安全防護解決方案。 這也無疑給了安全廠商提供了新的市場機會。