互聯(lián)網(wǎng)疫情警示——Adobe“零日”漏洞的風(fēng)險(xiǎn)及應(yīng)對(duì)

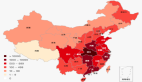

【51CTO.com 綜合消息】賽門鐵克早前發(fā)現(xiàn)了存在于Adobe Reader 9.0和 Adobe Acrobat 9.0及更早版本中的“零日”漏洞,并陸續(xù)檢測(cè)到利用此漏洞發(fā)動(dòng)的對(duì)金融機(jī)構(gòu),企業(yè)甚至政府部門計(jì)算機(jī)系統(tǒng)的攻擊案例。根據(jù)賽門鐵克的最新監(jiān)測(cè)顯示,受影響的區(qū)域包括美國(guó),英國(guó),中國(guó),日本等國(guó)家和地區(qū),其影響范圍還在持續(xù)擴(kuò)大中。

目前,賽門鐵克防病毒軟件可以通過(guò)Bloodhound.PDF.6啟發(fā)式檢測(cè)方式判斷PDF文件是否含有此類惡意病毒,并已針對(duì)利用此漏洞的惡意PDF文件發(fā)布新的病毒定義Trojan.Pidief.E。賽門鐵克將繼續(xù)對(duì)此病毒進(jìn)行密切監(jiān)測(cè),并將為用戶提供及時(shí)的通報(bào)和應(yīng)對(duì)措施。

技術(shù)分析

經(jīng)分析,Adobe Reader的這個(gè)漏洞是由于它在解析PDF結(jié)構(gòu)時(shí)產(chǎn)生的錯(cuò)誤所造成的。當(dāng)帶病毒的文件被打開(kāi)時(shí),漏洞即被觸發(fā)。惡意PDF文件中的JavaScript腳本采用堆擴(kuò)散技術(shù)以增加攻擊代碼運(yùn)行的可能性。攻擊代碼會(huì)釋放惡意文件至受感染的計(jì)算機(jī)中執(zhí)行。

帶毒PDF文件所釋放的惡意文件被檢測(cè)為Backdoor.Trojan。此后門病毒就是大家熟悉的源自中國(guó)的Gh0st RAT,一個(gè)非常流行的開(kāi)源工具包。它可以被用作窺視用戶桌面,記錄鍵盤輸入信息,以及遠(yuǎn)程操縱受感染的計(jì)算機(jī)。賽門鐵克將這類惡意PDF 文件定義為Trojan.Pidief.E。Bloodhound.PDF.6啟發(fā)式檢測(cè)可以保護(hù)計(jì)算機(jī)防御這種病毒的攻擊。 根據(jù)目前受感染的PDF文件樣本看來(lái),病毒攻擊的目標(biāo)人群之一很可能是各大企業(yè)公司的高層管理人員。

由于他們的email地址一般可以在其所屬公司的網(wǎng)站上查到,因此很容易被病毒制造者利用。病毒制造者將含有惡意代碼的PDF附件發(fā)送至他們的郵箱中,一旦這些帶病毒的文件得以運(yùn)行,導(dǎo)致電腦中毒,那么病毒制造者就有機(jī)會(huì)盜取管理人員計(jì)算機(jī)中的機(jī)要文件。由于這些文件包含公司的重要機(jī)密信息, 丟失或被盜都可能帶來(lái)巨大的經(jīng)濟(jì)損失,后果十分嚴(yán)重。賽門鐵克將繼續(xù)監(jiān)測(cè)該病毒的蔓延情況。

互聯(lián)網(wǎng)疫情警示

補(bǔ)丁

目前尚無(wú)針對(duì)此漏洞的補(bǔ)丁。 根據(jù)Adobe公司的最新官方信息,針對(duì)此漏洞的補(bǔ)丁將于2009年3月11日發(fā)布。(http://www.adobe.com/support/security/advisories/apsa09-01.html) 應(yīng)對(duì)和防范 賽門鐵克建議用戶采取以下措施:

下載賽門鐵克防病毒產(chǎn)品的最新安全更新,以保護(hù)計(jì)算機(jī)抵御病毒攻擊。

不要輕易打開(kāi)來(lái)自陌生地址的郵件;同時(shí)謹(jǐn)慎對(duì)待含有附件的email,不要輕易打開(kāi)附件(尤其是PDF文件)以防中毒。

在Adobe Reader中禁用JavaScript,打開(kāi)DEP (Data Execution Prevention) 功能,這些措施都可以降低計(jì)算機(jī)受病毒攻擊的可能。

反病毒更新

賽門鐵克反病毒軟件已將此病毒命名為Trojan.Pidief.E,針對(duì)此漏洞的啟發(fā)性檢測(cè)方式為Bloodhound.PDF.6 IDS更新 (暫無(wú))

【編輯推薦】