別再把 JWT 存在 localStorage 里了!2025 年前端鑒權新思路

對于許多前端開發者來說,下面這行代碼可能已經形成了肌肉記憶:

簡單、直接、有效。多年來,將 JWT (JSON Web Token) 存儲在 localStorage 中,似乎是前后端分離架構下的“標準答案”。然而,隨著網絡安全威脅的不斷演進,這個曾經的“最佳實踐”如今已然成為一個巨大的安全隱患。

2025 年即將到來,前端生態日新月異。如果我們還在沿用舊的鑒權模式,無異于將我們精心構建的應用暴露在風險之中。是時候更新我們的知識庫,擁抱更安全的鑒權新思路了。

一、localStorage 的“原罪”:為何它不再安全?

localStorage 的核心問題在于其脆弱的安全性,這主要體MAT現在對 XSS (Cross-Site Scripting, 跨站腳本攻擊) 的無力抵抗上。

1. 什么是 XSS 攻擊?

簡單來說,XSS 攻擊是指攻擊者設法在我們的網站上注入并執行了惡意的 JavaScript 腳本。注入的途徑多種多樣,可能是一個被用戶渲染的惡意評論,也可能是一個包含惡意代碼的 URL 參數。

2. XSS 如何竊取 localStorage 中的 Token?

一旦惡意腳本在我們的頁面上成功執行,它就擁有了與我們自己的前端代碼幾乎完全相同的權限。這意味著:

它可以輕松訪問 localStorage!

攻擊者只需要注入一行簡單的代碼,就可以將我們存儲的 JWT 發送到他自己的服務器上:

一旦 Token 被盜,攻擊者就可以冒充我們的用戶,為所欲為。所有依賴于這個 Token 的后端接口都將對攻擊者敞開大門。這無疑是毀滅性的。

結論: localStorage 本質上是一個對 JavaScript 完全開放的沙盒。任何能夠在我們頁面上執行的腳本,都能讀寫其中的所有數據。將敏感的、具有用戶身份憑證的 JWT 存放在這里,就像把家門鑰匙掛在了門外的釘子上——方便了自己,也方便了小偷。

二、“老派紳士”:HttpOnly Cookie——完美的解決方案嗎?

為了解決 XSS 盜取 Token 的問題,社區很早就提出了一個經典的方案:使用 HttpOnly Cookie。

當服務器在設置 Cookie 時,如果添加了 HttpOnly 標志,那么這個 Cookie 將無法通過客戶端 JavaScript (document.cookie) 來訪問。瀏覽器只會在發送 HTTP 請求時自動攜帶它。

優點:

- 有效防御 XSS 盜取:由于 JS 無法讀取,XSS 攻擊者無法直接竊取 Token。

- 瀏覽器自動管理:無需前端代碼手動在每個請求頭中添加 Authorization。

但它也并非完美,帶來了新的挑戰:CSRF 攻擊。

1. 什么是 CSRF 攻擊?

CSRF (Cross-Site Request Forgery, 跨站請求偽造) 是指攻擊者誘導用戶在一個已經登錄的網站上,從一個惡意網站發起非本意的請求。

例如,我們登錄了 bank.com,瀏覽器保存了 bank.com 的 HttpOnly Cookie。此時,我們訪問了一個惡意網站 evil.com,該網站上有一個自動提交的表單,其目標是 bank.com 的轉賬接口。當我們打開 evil.com 時,瀏覽器會自動攜帶 bank.com 的 Cookie 發起轉賬請求,從而在我們自己不知情的情況下完成轉賬。

解決方案:

幸運的是,CSRF 也有成熟的防御手段:

- SameSite 屬性:在設置 Cookie 時,將 SameSite 屬性設置為 Strict 或 Lax,可以有效阻止跨站請求攜帶 Cookie。

- CSRF Token:服務器生成一個隨機的 CSRF Token,前端在每次發起狀態變更的請求時,都需要在請求體或請求頭中攜帶這個 Token,服務器進行驗證。

HttpOnly Cookie 方案雖然可行,但要求后端進行精細的 Cookie 配置和 CSRF 防御,對于現代前后端分離、特別是需要跨域調用的場景,配置會變得更加復雜。

三、2025 年的新浪潮:前端鑒權新思路

那么,有沒有既能有效防范 XSS,又能優雅地適應現代前端架構的方案呢?答案是肯定的。以下是兩種值得在 2025 年及以后重點關注的鑒權模式。

思路一:BFF (Backend for Frontend) + Cookie

BFF 模式并非新技術,但它在解決前端鑒權困境上展現了巨大的威力。

核心思想:在前端應用和后端微服務之間增加一個“服務于前端的后端”(BFF)。這個 BFF 專門為我們的前端應用服務,負責鑒權、API 聚合、數據轉換等。

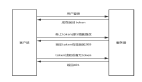

鑒權流程:

- 登錄:前端將用戶名密碼發送給 BFF。

- 認證與換取:BFF 將憑證發送給真正的認證服務,獲取 JWT。

- 設置安全 Cookie:BFF 并不將 JWT 返回給前端。取而代之,BFF 創建一個會話(Session),并將 Session ID 存儲在一個安全的、HttpOnly、SameSite=Strict 的 Cookie 中,返回給瀏覽器。

- API 請求:前端向 BFF 發起所有 API 請求(例如 /api/user)。由于是同域請求(或配置了 withCredentials),瀏覽器會自動攜帶上述 Session Cookie。

- 代理與鑒權:BFF 收到請求后,通過 Session Cookie 找到對應的會話和 JWT,然后將 JWT 添加到請求頭中,再將請求轉發給后端的微服務。

優點:

- 極致安全:JWT 完全不暴露給前端,XSS 攻擊者無從竊取。

- 前端無感:前端開發者無需關心 Token 的存儲、刷新和攜帶,就像在使用傳統的 Session 一樣。

- 架構清晰:BFF 層可以處理所有與安全和后端服務通信相關的復雜邏輯,讓前端更專注于 UI。

缺點:

- 增加了架構復雜度:需要額外維護一個 BFF 服務。

思路二:Service Worker + 內存存儲

這是一個更“激進”和“純前端”的方案,利用了 Service Worker 的強大能力。

核心思想:將 Token 的管理權完全交給 Service Worker,主線程(我們的 React/Vue 應用)不直接接觸 Token。

鑒權流程:

- 登錄:主線程登錄成功后,通過 postMessage 將獲取到的 JWT 發送給激活的 Service Worker。

- 內存存儲:Service Worker 接收到 Token 后,將其存儲在自身的作用域內的一個變量中(即內存中)。它不使用 localStorage 或 IndexedDB。

- 攔截請求:前端應用像往常一樣發起 fetch('/api/data') 請求,但不添加 Authorization 頭。

- 注入 Token:Service Worker 監聽 fetch 事件,攔截所有出站的 API 請求。它會克隆原始請求,并將內存中存儲的 Token 添加到新請求的 Authorization 頭中。

- 發送請求:Service Worker 將帶有 Token 的新請求發送到網絡。

優點:

- 有效隔離:Token 存儲在 Service Worker 的獨立運行環境中,與主線程的 window 對象隔離,常規的 XSS 腳本無法訪問 Service Worker 的內部變量,安全性遠高于 localStorage。

- 邏輯集中:Token 的刷新邏輯(Refresh Token)也可以封裝在 Service Worker 中,對應用代碼完全透明。

- 無需額外服務:相比 BFF,這是一個純前端的解決方案。

缺點:

- 實現復雜:Service Worker 的生命周期和通信機制比 localStorage 復雜得多。

- 兼容性與穩定性:需要考慮瀏覽器兼容性,以及 Service Worker 被意外終止或更新的場景。

四、方案對比:一圖勝千言

方案 | 防御 XSS 竊取 | 防御 CSRF | 前端復雜度 | 后端/架構復雜度 | 推薦場景 |

localStorage | ? 極差 | ? (天然免疫) | ? 極低 | ? 極低 | 不推薦 用于生產環境的敏感數據 |

HttpOnly Cookie | ? 優秀 | ?? 需手動防御 | ?? 較低 | ??? 中等 | 傳統 Web 應用,或有能力處理 CSRF 的團隊 |

BFF + Cookie | ?? 頂級 | ?? 頂級 | ? 極低 | ???? 較高 | 中大型應用,微服務架構,追求極致安全與清晰分層 |

Service Worker | ? 優秀 | ? (天然免疫) | ???? 較高 | ? 極低 | PWA,追求純前端解決方案,愿意接受更高復雜度的創新項目 |

將 JWT 存儲在 localStorage 的時代正在過去。這并非危言聳聽,而是對日益嚴峻的網絡安全形勢的積極響應。

- 對于新項目或有重構計劃的項目,強烈建議采用 BFF + Cookie 模式。它雖然增加了架構成本,但換來的是頂級的安全性和清晰的職責劃分,從長遠看是值得的。

- 對于追求極致前端技術或構建 PWA 的團隊,Service Worker 方案提供了一個充滿想象力的選擇,能夠將安全邊界控制在前端內部。

- 如果我們的應用規模較小,且暫時無法引入 BFF,那么退而求其次,HttpOnly Cookie 配合嚴格的 SameSite 策略和 CSRF Token,依然是比 localStorage 安全得多的可靠選擇。