WaterPlum 組織 OtterCookie 惡意軟件升級至 v4 版本:新增憑證竊取與沙箱檢測功能

與北朝鮮有關(guān)的網(wǎng)絡威脅組織正在通過名為OtterCookie的升級版惡意軟件擴大其全球攻擊范圍。該惡意軟件是WaterPlum組織此前投放的BeaverTail和InvisibleFerret等惡意負載的后續(xù)變種。2024年12月由NSJ SOC分析師Masaya Motoda和Rintaro Koike首次披露后,OtterCookie已歷經(jīng)多次迭代,最新發(fā)現(xiàn)的v3和v4版本在功能性和跨平臺威脅能力方面均有顯著提升。

攻擊手法與目標定位

OtterCookie作為"傳染性面試"(Contagious Interview)長期行動的一部分被部署,該行動主要針對全球金融機構(gòu)、加密貨幣平臺和金融科技公司。攻擊者通過偽造職位邀約或人才合作的方式,誘騙受害者打開惡意負載。

版本演進與技術(shù)升級

該惡意軟件最初版本(v1)僅具備基礎(chǔ)文件竊取功能,而到2025年2月發(fā)現(xiàn)的v3版本和2025年4月出現(xiàn)的v4版本時,已發(fā)展為適配Windows和macOS系統(tǒng)的多模塊竊密程序。

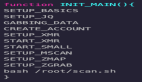

v3版本的雙模塊架構(gòu):

圖示:NSJ提供

- 主模塊:保留基礎(chǔ)功能,掃描與文檔、圖像和加密貨幣相關(guān)的敏感文件

- 上傳模塊:新增對Windows環(huán)境的支持,將符合searchKey數(shù)組中預設(shè)擴展名過濾條件的文件發(fā)送至遠程C2服務器

報告指出:"除Windows環(huán)境外,它還會收集文檔文件、圖像文件以及與加密貨幣相關(guān)的文件,并將其發(fā)送至遠程服務器。"與早期版本依賴遠程shell命令收集文件不同,v3版本采用硬編碼邏輯,提高了效率和隱蔽性。

v4版本新增功能

2025年4月,研究人員在野捕獲到OtterCookie v4版本,該版本整合了以下新功能:

- 兩個新型竊密模塊

- 增強的環(huán)境檢測功能(包括虛擬機識別)

- 用原生macOS和Windows命令替代第三方剪貼板工具

報告解釋稱:"新增了虛擬環(huán)境檢測功能...我們推測攻擊者旨在區(qū)分沙箱環(huán)境日志與實際感染日志。"

憑證竊取技術(shù)細節(jié)

其中一個竊密模塊專門針對Google Chrome登錄憑證,利用Windows數(shù)據(jù)保護API(DPAPI)從"Login Data"文件中解密并提取密碼。竊取的憑證會先存儲在本地數(shù)據(jù)庫文件(1.db)中,等待后續(xù)處理。

另一個竊密模塊則專注于瀏覽器存儲的錢包數(shù)據(jù),收集與MetaMask、Google Chrome、Brave以及macOS鑰匙串相關(guān)的文件。值得注意的是,該模塊不會在本地解密數(shù)據(jù),暗示攻擊者可能采用中繼模式或擁有獨立的后處理基礎(chǔ)設(shè)施。

攻擊組織背景

OtterCookie被歸因于WaterPlum組織(又名Famous Chollima或PurpleBravo)。該組織持續(xù)針對金融和加密貨幣領(lǐng)域的行為,配合OtterCookie每次更新的技術(shù)復雜度,表明其背后很可能存在國家層面支持、資源充足的高級持續(xù)性威脅(APT)行動。