Cloudflare 全面禁止未加密流量訪問其 API 端點

Cloudflare宣布已關閉所有HTTP連接,現在僅接受通過HTTPS加密的安全連接訪問api.cloudflare.com。這一舉措旨在防止未加密的API請求被發送,即使是意外發送,從而消除敏感信息在明文流量中暴露的風險。

全面禁止未加密連接

Cloudflare在周四的公告中表示:“從今天起,任何未加密的api.cloudflare.com連接都將被完全拒絕。”該公司進一步解釋道:“開發者不應再期望HTTP連接會收到403 Forbidden響應,因為我們將通過完全關閉HTTP接口來阻止底層連接的建立。只有安全的HTTPS連接才被允許建立。”

Cloudflare API幫助開發者和系統管理員自動化和管理Cloudflare服務,包括DNS記錄管理、防火墻配置、DDoS防護、緩存、SSL設置、基礎設施部署、訪問分析數據以及管理零信任訪問和安全策略。

未加密連接的風險

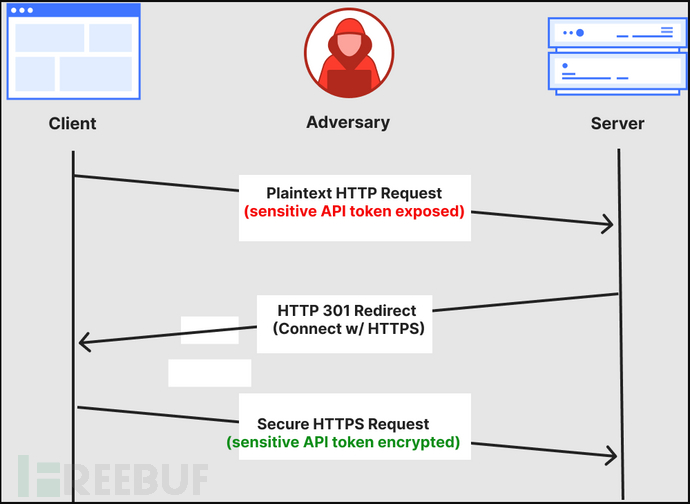

此前,Cloudflare系統允許通過HTTP(未加密)和HTTPS(加密)訪問API,要么重定向HTTP請求,要么直接拒絕。然而,正如公司所解釋的,即使是被拒絕的HTTP請求也可能在服務器響應之前泄露敏感數據,如API密鑰或令牌。

被阻止請求中泄露的機密信息來源:Cloudflare

這種情況在公共或共享Wi-Fi網絡中更為危險,因為中間人攻擊更容易實施。通過完全禁用HTTP端口訪問API,Cloudflare在傳輸層阻止了明文連接,從一開始就強制使用HTTPS。

影響與后續措施

這一變更立即影響了所有使用HTTP訪問Cloudflare API服務的用戶。依賴該協議的腳本、機器人和工具將無法正常工作。同樣,不支持HTTPS或未默認使用HTTPS的遺留系統、自動化客戶端、物聯網設備和低級客戶端也會受到影響。

對于在Cloudflare上托管網站的客戶,公司計劃在今年年底前發布一個免費選項,以安全的方式禁用HTTP流量。Cloudflare的數據顯示,通過其系統的互聯網流量中,仍有約2.4%是通過不安全的HTTP協議傳輸的。如果考慮到自動化流量,HTTP的比例則躍升至近17%。

客戶可以在儀表板的“Analytics & Logs > Traffic Served Over SSL”下跟蹤HTTP與HTTPS流量,以評估這一變更對其環境的影響。