4090顯卡可破解軍用加密通信?GPU暴力破解終結(jié)短密鑰時代

在密碼學領(lǐng)域,短密鑰對稱加密算法的安全性一直備受關(guān)注。近日,來自中東技術(shù)大學、薩班哲大學和德國波鴻魯爾大學的密碼學專家Cihangir Tezcan和Gregor Leander在《IACR Transactions on Symmetric Cryptology》上發(fā)表了一篇重磅論文,題為《GPU Assisted Brute Force Cryptanalysis of GPRS, GSM, RFID, and TETRA》。該研究通過優(yōu)化基于GPU的暴力破解實現(xiàn),對廣泛應(yīng)用于通信領(lǐng)域的KASUMI、SPECK和TEA3算法進行了深入分析,揭示了這些短密鑰算法在現(xiàn)代計算能力下的脆弱性。這不僅對當前的加密標準提出了挑戰(zhàn),也為未來的安全設(shè)計敲響了警鐘。

短密鑰算法的廣泛應(yīng)用與潛在風險

對稱加密算法的密鑰長度直接決定了其抗暴力破解的能力。NIST(美國國家標準與技術(shù)研究院)推薦至少使用112位密鑰,并在2030年后全面轉(zhuǎn)向128位密鑰,以應(yīng)對日益強大的計算能力。然而,許多國際標準和現(xiàn)實民用/軍事應(yīng)用中仍在使用較短的密鑰。例如,ISO/IEC 29192-3輕量級流密碼標準中的Trivium僅支持80位密鑰,SPECK算法的96位版本被納入ISO/IEC 29167-22 RFID空中接口標準,而GSM和GPRS通信中采用的KASUMI(A5/3)雖然支持128位密鑰,但為兼容性考慮實際僅提供64位安全性。此外,歐洲TETRA標準中的TEA3算法使用80位密鑰,且長期因“隱秘安全”策略未接受充分的學術(shù)審查。

這些短密鑰算法在性能和硬件資源受限的場景下具有優(yōu)勢,但在現(xiàn)代計算技術(shù)尤其是GPU并行計算的沖擊下,其安全性正面臨嚴峻考驗。Tezcan和Leander的研究利用NVIDIA RTX 4090 GPU的強大算力,對KASUMI、SPECK和TEA3進行了優(yōu)化暴力破解,提供了令人震驚的性能數(shù)據(jù)和安全評估。

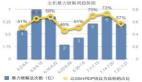

研究團隊針對KASUMI、SPECK和TEA3算法開發(fā)了高度優(yōu)化的GPU實現(xiàn),顯著提升了暴力破解的效率。以下是關(guān)鍵成果:

- KASUMI(GPRS/GSM)

KASUMI是GSM和GPRS通信中使用的核心加密算法,其64位有效密鑰使其易受暴力攻擊。研究表明,在單張RTX 4090 GPU上,每秒可嘗試2^{35.72}個密鑰,較CRYPTO'24會議論文中的優(yōu)化結(jié)果提升了15倍以上。按此速度,破解KASUMI-64僅需11張RTX 4090 GPU運行一年,或2400張GPU在38小時內(nèi)完成(最壞情況)。此外,研究優(yōu)化了時間-空間折衷(TMTO)攻擊,將此前需要2400張RTX 3090 GPU運行348天的表生成時間縮短至142張RTX 4090 GPU或20.6天。

- SPECK(RFID)

SPECK-96-26是RFID通信中的ISO標準算法,支持96位密鑰。研究團隊的優(yōu)化實現(xiàn)使其在RTX 4090上達到每秒$2^{36.72}$次密鑰嘗試。盡管破解96位密鑰需要22億張RTX 4090 GPU運行一年,目前尚不具備實用性,但隨著GPU性能的提升(如預(yù)計2025年推出的RTX 5090),這一數(shù)字可能降至17.5億,顯示其長期安全性堪憂。

- TEA3(TETRA)

TETRA是軍警和緊急服務(wù)使用的無線電標準,其TEA3算法使用80位密鑰。研究通過混合直觀和位切片技術(shù)優(yōu)化,在RTX 4090上實現(xiàn)每秒2^{34.71}次密鑰嘗試,破解需136萬張GPU運行一年。這一結(jié)果表明,盡管當前成本高昂,但未來專用硬件(如ASIC)的開發(fā)可能大幅降低破解門檻,對TETRA的安全性構(gòu)成威脅。

研究團隊采用了多種GPU優(yōu)化策略,包括最小化全局內(nèi)存使用、消除共享內(nèi)存沖突、調(diào)整線程和寄存器配置,并在不同CUDA SDK和計算能力下進行了全面測試。他們還將代碼開源,供學術(shù)界驗證和進一步研究。

短密鑰算法的末路?

論文的結(jié)果對當前加密標準和應(yīng)用提出了深刻警示。對于GSM和GPRS,11張RTX 4090 GPU即可在一年內(nèi)破解通信,顯示其安全性已不足以應(yīng)對現(xiàn)代威脅。相比之下,SPECK-96和TEA3雖需更大規(guī)模的GPU集群,但其破解成本隨技術(shù)進步而降低,預(yù)計到2050年可能進入實用范圍。此外,TETRA的案例表明,“隱秘安全”策略并不能保障長期安全,公開審查才是提升算法強度的關(guān)鍵。

研究還對比了暴力破解與TMTO攻擊的優(yōu)劣。以KASUMI為例,暴力破解雖需38小時(對比TMTO的14分鐘),但成功率從21%提升至100%,且無需預(yù)計算和額外存儲,成本效益更高。這提示從業(yè)者需重新評估攻擊模型的選擇。

行業(yè)影響與未來展望

這項研究不僅展示了GPU在密碼分析中的潛力,也暴露了短密鑰算法在現(xiàn)代計算環(huán)境下的脆弱性。論文作者強烈建議避免使用低于128位密鑰的算法,并呼吁更新相關(guān)標準。NIST已移除SKIPJACK和3DES等低安全性算法,ISO/IEC等國際標準組織也需要效仿跟進。

隨著GPU性能的持續(xù)提升和新一代產(chǎn)品(如RTX 5090)的推出,暴力破解的成本將進一步下降。同時,專用硬件的開發(fā)可能使攻擊更高效,尤其對軍事和政府使用的TETRA系統(tǒng)而言,需警惕潛在的定制化破解設(shè)備。

結(jié)語

GPU暴力破解技術(shù)研究為密碼學界敲響警鐘:短密鑰算法的時代正在終結(jié)。在算力飛速發(fā)展的今天,安全設(shè)計必須與時俱進,128位以上密鑰將成為最低標準。這不僅是技術(shù)挑戰(zhàn),更是關(guān)乎通信安全和國家安全的戰(zhàn)略考量。未來,密碼學研究需更多關(guān)注硬件優(yōu)化的影響,以確保加密技術(shù)在量子時代到來前仍能守護我們的數(shù)字世界。