AI 輔助的虛假 GitHub 倉庫竊取敏感數據,包括登錄憑證

近期發現了一種復雜的惡意軟件活動,該活動利用人工智能創建具有欺騙性的 GitHub 倉庫,并分發 SmartLoader 負載,最終部署名為 Lumma Stealer 的危險信息竊取惡意軟件。

該操作利用 GitHub 的信任聲譽繞過安全防御,通過 AI 生成的文檔和精心混淆的腳本,針對尋求游戲模組、破解軟件和加密貨幣工具的用戶。

GitHub 惡意軟件活動利用 AI 和混淆技術

根據 Trend Micro 的報告,此次活動的幕后黑手被稱為 "Water Kurita",他們從在 GitHub 附件中托管惡意文件轉變為創建完整的倉庫,并使用 AI 生成的 README 文件。

這些倉庫通過精美的文檔、帶有表情符號的結構化內容以及超鏈接的標志模仿合法項目,所有這些都是生成式 AI 輸出的特征,旨在繞過人工審查。

這些倉庫的主分支中僅包含一個 README 文件,而惡意 ZIP 存檔(例如 Release.zip)則隱藏在 Releases 部分中,以逃避自動代碼掃描。

當用戶下載并解壓這些存檔時,會看到四個組件:

- lua51.dll —— 合法的 LUAJIT 運行時解釋器

- luajit.exe —— Lua 加載器可執行文件

- userdata.txt —— 混淆的惡意 Lua 腳本

- Launcher.bat —— 執行 luajit.exe userdata.txt 的批處理文件

攻擊鏈

批處理文件啟動了一個多階段的攻擊鏈,其中 Lua 腳本連接到命令與控制(C&C)服務器,下載附加負載,并通過計劃任務建立持久性。

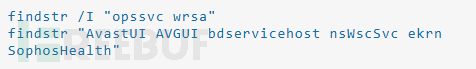

該技術使惡意軟件能夠在系統重啟后繼續存在,同時使用以下命令進行系統偵察:

這些命令會探測 Avast、Bitdefender 和 ESET 等安全軟件的存在。

Lumma Stealer 的戰術

SmartLoader 采用多層混淆技術,包括 Prometheus Obfuscator 和 Lua 的外部函數接口(FFI),以阻礙分析。

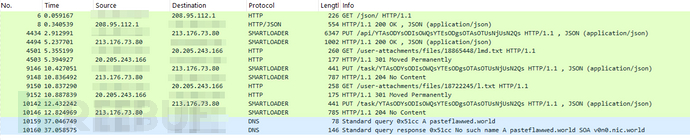

加載器從 GitHub 檢索兩個關鍵文件 —— lmd.txt 和 l.txt —— 并將它們重命名為 search.exe(Lumma Stealer)和 debug.lua(輔助腳本)。

SmartLoader 和 Lumma Stealer 的惡意數據包

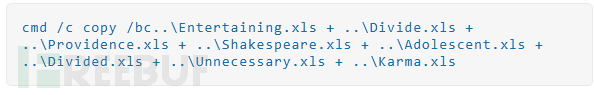

攻擊的最終階段是執行名為 Research.com 的武器化 AutoIt 解釋器,該解釋器解密并運行隱藏在假 Excel 文件中的惡意代碼:

此連接過程從分布式片段中重新組裝加密的 Lumma Stealer 負載。

惡意軟件隨后啟動瀏覽器調試會話以繞過安全控制:

該技術使攻擊者能夠未經授權訪問瀏覽器數據和擴展程序,特別是針對 MetaMask 等加密貨幣錢包和 Authy 等雙因素身份驗證工具。

數據泄露與運作影響

Lumma Stealer 與 pasteflawded[.]world 的 C&C 服務器建立通信,泄露以下信息:

- 瀏覽器憑證和會話 cookies

- 加密貨幣錢包種子和私鑰

- 雙因素身份驗證擴展數據

- 截圖和剪貼板內容

- 用于針對性后續攻擊的系統元數據

該惡意軟件的模塊化架構使操作者能夠動態更新負載,最新版本中加入了檢測虛擬機和沙箱環境的反分析檢查。

這種適應性使 Lumma Stealer 成為網絡犯罪論壇中的首選工具,被盜數據的售價從 500 美元(瀏覽器憑證)到 5000 美元(完整的數字身份包)不等。

緩解策略與防御措施

為了應對這些不斷演變的威脅,網絡安全公司 Trend Micro 建議:

- 實施應用程序白名單以阻止未經授權的腳本

- 部署基于行為的檢測機制,識別 Lua 腳本執行模式

- 限制 GitHub API 訪問,防止自動克隆倉庫

- 配置電子郵件安全網關,攔截宣傳虛假倉庫的釣魚誘餌

- 強制執行第三方依賴項的代碼審查流程

此次活動展示了 AI 輔助網絡威脅的日益復雜化,攻擊者將生成式 AI 與合法的開發工具結合起來,創建極具說服力的攻擊途徑。

隨著 Water Kurita 繼續完善其戰術,組織必須對第三方代碼采用零信任原則,并加強對腳本語言活動的監控。

從簡單的文件托管轉向完整的倉庫克隆,標志著供應鏈攻擊進入了一個新時代,這需要同樣創新的防御策略。