研究人員繞過 CrowdStrike Falcon 傳感器執(zhí)行惡意應(yīng)用程序

SEC Consult 的安全研究人員在 CrowdStrike 的 Falcon Sensor 中發(fā)現(xiàn)了一個重大漏洞,允許攻擊者繞過檢測機制并執(zhí)行惡意應(yīng)用程序。

這個被稱為“睡美人”的漏洞最初于 2023 年底報告給 CrowdStrike,但被該公司簡單地視為“檢測漏洞”而駁回。

繞過檢測機制的技術(shù)細節(jié)

繞過檢測的技術(shù)并非試圖終止 EDR(終端檢測與響應(yīng))進程,而是暫停這些進程,從而為攻擊者提供了一個不受檢測的操作窗口。

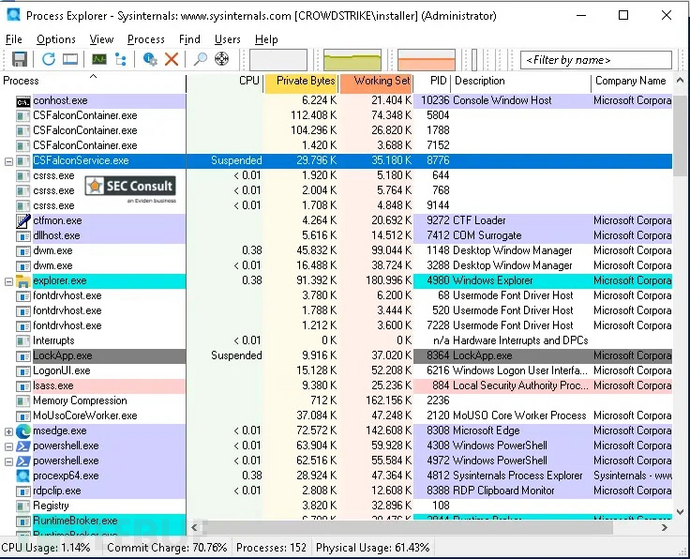

研究人員發(fā)現(xiàn),當(dāng)攻擊者在 Windows 機器上獲得 NT AUTHORITY\SYSTEM 權(quán)限后,可以使用 Process Explorer 工具暫停 CrowdStrike Falcon Sensor 的進程。

雖然系統(tǒng)禁止終止這些進程,但令人驚訝的是,暫停這些進程是被允許的,從而導(dǎo)致了一個重大的安全漏洞。Process Explorer 工具可以毫無阻礙地暫停這些關(guān)鍵的安全進程。

漏洞的嚴(yán)重性及影響

對于依賴 CrowdStrike 進行終端保護的組織來說,此漏洞的影響十分嚴(yán)重。當(dāng) Falcon Sensor 進程被暫停時,通常會被終止或刪除的惡意應(yīng)用程序可以自由執(zhí)行并保留在磁盤上。

這種行為與 Microsoft Defender for Endpoint 等其他 EDR 解決方案形成鮮明對比,后者完全阻止了暫停進程的嘗試。

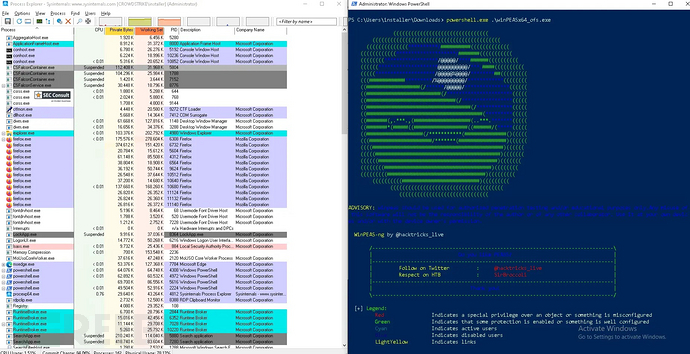

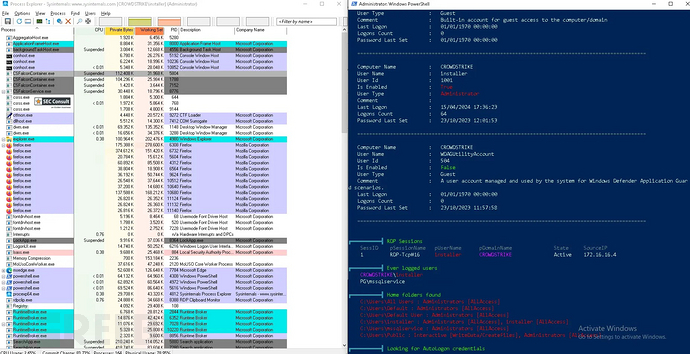

在概念驗證中,SEC Consult 展示了當(dāng)傳感器進程被暫停時,像 winPEAS、Rubeus 和 Certipy 這類通常被 CrowdStrike 阻止的工具可以不受阻礙地運行。

此外,“winPEAS starts”和“winPEAS can perform enumeration tasks”文檔記錄了 winPEAS 在進程暫停狀態(tài)下成功執(zhí)行并完成枚舉任務(wù)的情況。

漏洞的技術(shù)實現(xiàn)與防護措施

技術(shù)分析揭示了該漏洞的重要限制。在傳感器暫停時已經(jīng)被 hook 的進程仍然受到 CrowdStrike 內(nèi)核進程的監(jiān)控。這意味著某些高風(fēng)險操作,如 LSASS 內(nèi)存轉(zhuǎn)儲,仍會觸發(fā)保護機制并導(dǎo)致惡意應(yīng)用程序被移除。

盡管如此,這一安全漏洞仍為攻擊者提供了在受保護系統(tǒng)中站穩(wěn)腳跟的足夠機會。

當(dāng)研究人員恢復(fù)被暫停的進程時,CrowdStrike 會立即隔離并移除惡意工具,這證實了暫停進程確實繞過了正常的檢測協(xié)議。

起初,CrowdStrike 回應(yīng)稱“這種行為不會在傳感器中造成安全漏洞”,并表示“暫停用戶模式服務(wù)并不會停止內(nèi)核組件或傳感器通信”。然而,到了 2025 年,CrowdStrike 悄然實施了防止進程暫停的修復(fù)措施,實際承認了他們之前忽視的安全問題。

SEC Consult 是在后續(xù)的安全評估中偶然發(fā)現(xiàn)這一變化的,而非通過供應(yīng)商的正式通知。