1.35 Tbps 的 DDoS 攻擊,Github 趴下了!

2016年,Mirai發(fā)動(dòng)了一系列大規(guī)模 DDoS攻擊,目標(biāo)包括美國(guó)互聯(lián)網(wǎng)服務(wù)提供商Dyn,導(dǎo)致包括 Netflix、Spotify在內(nèi)的多個(gè)知名網(wǎng)站在美國(guó)和歐洲癱瘓。

2018年2月28日,GitHub遭受了高達(dá) 1.35 Tbps的 DDoS攻擊。

2020年,AWS Shield Advanced防護(hù)服務(wù)遭受了高達(dá) 2.3 Tbps的 DDoS攻擊。

你好,我是猿java。在上面 3個(gè)案例中,我們多次提到 DDoS攻擊。那么,什么是 DDoS攻擊?DDoS攻擊會(huì)帶來什么危害?我們?cè)撊绾畏烙窟@篇文章,我們將深入地聊一聊。

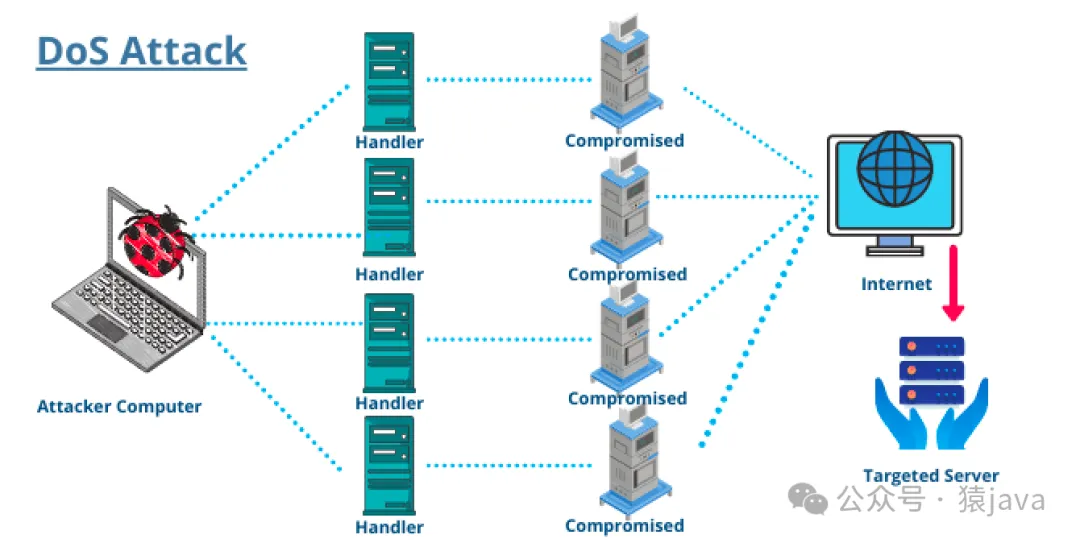

在講解 DDoS之前,我們先來了解一個(gè)它的原始版本 DoS攻擊。

1. 什么是DoS攻擊?

DoS(Denial of Service,拒絕服務(wù))攻擊是一種網(wǎng)絡(luò)攻擊形式,旨在通過使目標(biāo)系統(tǒng)、網(wǎng)絡(luò)或服務(wù)超負(fù)荷運(yùn)行,導(dǎo)致合法用戶無法正常訪問或使用該資源。攻擊者通過發(fā)送大量請(qǐng)求、數(shù)據(jù)包或利用系統(tǒng)漏洞,消耗目標(biāo)的計(jì)算資源、帶寬或內(nèi)存,從而使目標(biāo)無法響應(yīng)合法的用戶請(qǐng)求,達(dá)到癱瘓系統(tǒng)、擾亂服務(wù)的目的。

如下圖,可以形象地描述 DoS攻擊:

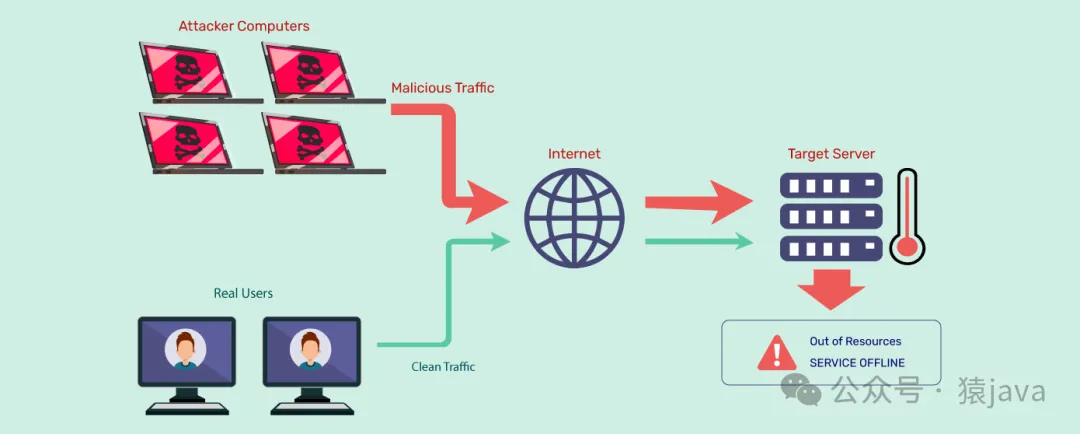

2. 什么是DDoS攻擊?

DDoS(Distributed Denial of Service,分布式拒絕服務(wù))攻擊是一種通過多臺(tái)受控計(jì)算機(jī)或設(shè)備向目標(biāo)網(wǎng)絡(luò)、服務(wù)器或應(yīng)用程序發(fā)起大量請(qǐng)求,從而使其資源耗盡、無法正常響應(yīng)合法用戶請(qǐng)求的惡意行為。DDoS攻擊的目的是通過壓垮目標(biāo)系統(tǒng)的資源(如帶寬、處理能力、內(nèi)存等),導(dǎo)致其服務(wù)不可用,進(jìn)而達(dá)到破壞、勒索或轉(zhuǎn)移注意力等目的。

與傳統(tǒng)的單一來源的DoS(Denial of Service,拒絕服務(wù))攻擊不同,DDoS攻擊通常涉及大量分布在全球各地的“僵尸網(wǎng)絡(luò)”(Botnet)。這些僵尸網(wǎng)絡(luò)由黑客通過惡意軟件感染的計(jì)算機(jī)和物聯(lián)網(wǎng)設(shè)備組成,使得攻擊者能夠同時(shí)從多個(gè)源頭發(fā)起攻擊,極大地增加了攻擊的規(guī)模和難度。

如下圖,可以形象地描述 DDoS攻擊的場(chǎng)景:

兩者的區(qū)別:

- DoS攻擊:通常由單一來源或有限數(shù)量的來源發(fā)起。例如,通過一臺(tái)計(jì)算機(jī)向目標(biāo)服務(wù)器發(fā)送大量請(qǐng)求,導(dǎo)致服務(wù)器資源耗盡。

- DDoS攻擊:由大量計(jì)算機(jī)(通常是被感染的“僵尸網(wǎng)絡(luò)”)共同發(fā)起,向目標(biāo)服務(wù)器同時(shí)發(fā)送大量請(qǐng)求。這種分布式的攻擊方式使DDoS攻擊更具破壞性和難以防御。

3. DDoS攻擊的類型

DDoS攻擊主要包括以下 4種大類型,然后在每種類型中會(huì)列舉幾個(gè)典型的案例:

(1) 基于網(wǎng)絡(luò)層的攻擊

- SYN Flood:攻擊者發(fā)送大量的TCP SYN請(qǐng)求,消耗目標(biāo)服務(wù)器的連接資源,使其無法響應(yīng)合法的連接請(qǐng)求。

- UDP Flood:通過發(fā)送大量的UDP數(shù)據(jù)包耗盡目標(biāo)系統(tǒng)的帶寬和處理能力。

- ICMP Flood(Ping Flood):發(fā)送大量的ICMP Echo請(qǐng)求(Ping)包,導(dǎo)致目標(biāo)系統(tǒng)的網(wǎng)絡(luò)資源被占用。

(2) 基于傳輸層的攻擊

- TCP Flood:通過發(fā)送大量的TCP連接請(qǐng)求,使目標(biāo)服務(wù)器的TCP連接隊(duì)列被填滿。

- ACK Flood:發(fā)送大量的TCP ACK數(shù)據(jù)包,干擾正常的TCP連接建立過程。

(3) 基于應(yīng)用層的攻擊

- HTTP Flood:發(fā)送大量的HTTP請(qǐng)求,占用目標(biāo)Web服務(wù)器的資源,導(dǎo)致合法用戶無法訪問。

- Slowloris:通過保持大量的HTTP連接處于半開狀態(tài),消耗服務(wù)器的連接資源。

- DNS Query Flood:向目標(biāo)DNS服務(wù)器發(fā)送大量查詢請(qǐng)求,導(dǎo)致其無法正常解析合法請(qǐng)求。

(4) 混合型攻擊

結(jié)合網(wǎng)絡(luò)層和應(yīng)用層的攻擊手段,全面消耗目標(biāo)的各種資源,增加防御的難度。

4. DDoS攻擊的工作原理

通常來說,DDoS 攻擊的工作原理通常涉及以下 8個(gè)步驟:

(1) 僵尸網(wǎng)絡(luò)形成:攻擊者組裝了一個(gè)由受感染設(shè)備組成的網(wǎng)絡(luò),稱為僵尸網(wǎng)絡(luò)(botnet)。這些設(shè)備(可能包括感染了惡意軟件的計(jì)算機(jī)、服務(wù)器、IoT 設(shè)備或智能手機(jī))受攻擊者控制并用于發(fā)起攻擊。

(2) 偵查:攻擊者識(shí)別要破壞或禁用的潛在目標(biāo),例如網(wǎng)站、服務(wù)器或網(wǎng)絡(luò)基礎(chǔ)設(shè)施。這可以通過自動(dòng)掃描或收集有關(guān)易受攻擊目標(biāo)的信息來完成。

(3) 命令和控制 (C&C) 設(shè)置:攻擊者設(shè)置了一個(gè)命令和控制基礎(chǔ)設(shè)施,以便與僵尸網(wǎng)絡(luò)中受感染的設(shè)備進(jìn)行通信。此基礎(chǔ)結(jié)構(gòu)允許攻擊者發(fā)出命令并協(xié)調(diào)攻擊。

(4) 發(fā)起攻擊:攻擊者指示僵尸網(wǎng)絡(luò)受感染的設(shè)備向目標(biāo)系統(tǒng)發(fā)送大量流量或請(qǐng)求。這種流量洪流會(huì)壓垮目標(biāo)的資源,例如帶寬、處理能力或內(nèi)存。

(5) 流量重定向:為了放大攻擊,攻擊者可能會(huì)使用 IP 欺騙或反射/放大攻擊等技術(shù)。IP 欺騙涉及偽造攻擊流量的源 IP 地址,使其看起來好像來自合法來源。

(6) 反射/放大攻擊利用易受攻擊的服務(wù)器或服務(wù),這些服務(wù)器或服務(wù)的響應(yīng)流量多于接收的流量,從而放大了攻擊的規(guī)模。

(7) 對(duì)目標(biāo)系統(tǒng)的影響:由于流量過大,目標(biāo)系統(tǒng)的資源不堪重負(fù)。因此,目標(biāo)系統(tǒng)的性能會(huì)下降或合法用戶完全無法訪問。這種中斷可能導(dǎo)致財(cái)務(wù)損失、聲譽(yù)損害和潛在的安全漏洞。

(8) 攻擊持續(xù)性:攻擊者可能會(huì)嘗試在較長(zhǎng)時(shí)間內(nèi)持續(xù)攻擊,調(diào)整攻擊策略或針對(duì)基礎(chǔ)設(shè)施的不同部分以逃避 DDoS 檢測(cè)或緩解措施。

在分析完 DDoS攻擊的工作原理之后,我們需要對(duì)工作原理涉及的幾個(gè)概念進(jìn)行。

(1) 什么僵尸網(wǎng)絡(luò)?

眾所周知,僵尸網(wǎng)絡(luò)(botnet)是過去幾年最大的 DDoS 攻擊的幕后黑手,從 2016 年的 Dyn 攻擊到 2023 年由 Mirai 僵尸網(wǎng)絡(luò)主導(dǎo)的利用命令注入漏洞的攻擊。僵尸網(wǎng)絡(luò)是受惡意軟件感染的計(jì)算機(jī)和聯(lián)網(wǎng)設(shè)備(IoT、智能設(shè)備等)的集合,它們?cè)趩蝹€(gè)惡意行為者或通常稱為“僵尸僵尸主機(jī)”的攻擊組的控制下協(xié)同工作。這樣的網(wǎng)絡(luò)也被稱為僵尸軍隊(duì),每個(gè)受感染的設(shè)備都被稱為機(jī)器人/僵尸。

(2) 僵尸網(wǎng)絡(luò)中有多少個(gè)爬蟲程序?

僵尸網(wǎng)絡(luò)中爬蟲程序的數(shù)量差異很大,從幾千臺(tái)到一百多萬臺(tái)受感染設(shè)備不等。例如,Hide 'n Seek 僵尸網(wǎng)絡(luò)擁有大約 24,000 臺(tái)受感染的設(shè)備,而 Mirai 僵尸網(wǎng)絡(luò)在 2016 年嚴(yán)重破壞了美國(guó)東海岸的互聯(lián)網(wǎng)使用,據(jù)信有 800,000 至 250 萬臺(tái)受感染設(shè)備。

5. 如何預(yù)防 DDoS攻擊?

防御DDoS攻擊需要多層次、多手段的綜合防護(hù)策略,包括網(wǎng)絡(luò)層防護(hù)、應(yīng)用層防護(hù)、流量清洗服務(wù)等。以下是一些常見的防御措施:

(1) 網(wǎng)絡(luò)層防護(hù):

- 防火墻和入侵檢測(cè)/防御系統(tǒng)(IDS/IPS):配置防火墻規(guī)則,限制異常流量,阻擋已知的攻擊流量模式。

- 路由過濾:通過路由器過濾異常流量或惡意IP地址,減少攻擊流量對(duì)內(nèi)部網(wǎng)絡(luò)的影響。

- 黑名單和白名單:使用黑名單阻擋已知的惡意IP地址,使用白名單只允許可信的IP地址訪問關(guān)鍵資源。

(2) 分布式防護(hù):

- 內(nèi)容分發(fā)網(wǎng)絡(luò)(CDN):將流量分散到全球多個(gè)節(jié)點(diǎn),減輕單一服務(wù)器的壓力,提高服務(wù)的可用性和抗攻擊能力。

- Anycast網(wǎng)絡(luò):使用Anycast技術(shù)將流量路由到最近的服務(wù)器節(jié)點(diǎn),有效分散DDoS流量。

(3) 流量清洗服務(wù):

第三方流量清洗服務(wù)(如Cloudflare、Akamai、Amazon AWS Shield)可以在攻擊流量到達(dá)目標(biāo)之前,對(duì)其進(jìn)行過濾和清洗,只將合法流量轉(zhuǎn)發(fā)給目標(biāo)。

(4) 應(yīng)用層防護(hù):

- Web應(yīng)用防火墻(WAF):監(jiān)控和過濾HTTP/HTTPS流量,阻擋惡意請(qǐng)求,防止應(yīng)用層攻擊。

- 速率限制:限制單個(gè)IP或會(huì)話在特定時(shí)間內(nèi)的請(qǐng)求次數(shù),防止惡意用戶發(fā)送大量請(qǐng)求。

- 驗(yàn)證碼和挑戰(zhàn):在高風(fēng)險(xiǎn)操作或大量請(qǐng)求時(shí),引入驗(yàn)證碼等機(jī)制,驗(yàn)證請(qǐng)求的合法性。

(5) 冗余和負(fù)載均衡:

- 負(fù)載均衡:將流量分散到多個(gè)服務(wù)器或數(shù)據(jù)中心,避免單點(diǎn)故障。

- 冗余部署:部署多個(gè)數(shù)據(jù)中心,分散風(fēng)險(xiǎn),提高系統(tǒng)的容災(zāi)能力。

(6) 監(jiān)控和報(bào)警:

實(shí)時(shí)監(jiān)控網(wǎng)絡(luò)流量和服務(wù)器狀態(tài),及時(shí)發(fā)現(xiàn)異常流量或性能下降,快速響應(yīng)和處理攻擊。

(7) 安全意識(shí)和培訓(xùn):

定期進(jìn)行安全培訓(xùn),提高員工識(shí)別和應(yīng)對(duì)DDoS攻擊的能力,制定應(yīng)急響應(yīng)計(jì)劃。

(8) 協(xié)議和連接優(yōu)化:

- TCP防護(hù):優(yōu)化TCP連接處理機(jī)制,避免SYN Flood等攻擊。

- 緩存和壓縮:使用緩存減少服務(wù)器響應(yīng)的壓力,使用壓縮技術(shù)減少帶寬消耗。

6. 總結(jié)

本文,我們?cè)敿?xì)地分析了 DDoS攻擊以及工作原理和預(yù)防措施,它是一種常見且破壞力強(qiáng)大的網(wǎng)絡(luò)攻擊手段。盡管,DDoS攻擊更多面向的是安全和運(yùn)維人員,但是作為程序員,我們也需要學(xué)會(huì)如何識(shí)別和防御 DDoS攻擊,這樣我們才能更好地做好系統(tǒng)服務(wù)自保。