Windows LDAP PoC 漏洞利用被公布

近日,網(wǎng)上發(fā)布了一個針對Windows輕量級目錄訪問協(xié)議(LDAP)安全漏洞的概念驗證(PoC)漏洞利用程序,可能會引發(fā)拒絕服務(DoS)狀況。目前該漏洞現(xiàn)已修復,建議企業(yè)/組織立即修復,以免被攻擊者利用。

該漏洞為越界讀取漏洞,編號CVE - 2024 - 49113,CVSS評分:7.5。微軟于2024年12月的補丁日更新中進行修復,與此同時同時還修復了CVE - 2024 - 49112漏洞(CVSS評分:9.8),這是在同一組件中的嚴重整數(shù)溢出漏洞,可能導致遠程代碼執(zhí)行。

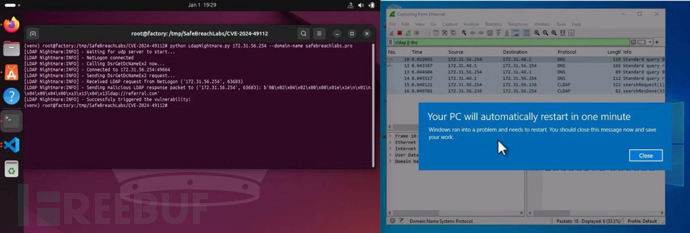

由SafeBreach Labs設計的CVE - 2024 - 49113 PoC,名為LDAPNightmare,其目的是讓任何未打補丁的Windows Server崩潰,并且“除了受害者域控制器的DNS服務器有互聯(lián)網(wǎng)連接外,沒有其他前提條件”。

具體而言,它通過向受害者服務器發(fā)送DCE/RPC請求,最終致使本地安全機構(gòu)子系統(tǒng)服務(LSASS)崩潰,并且在發(fā)送帶有“l(fā)m_referral”非零值的特制CLDAP轉(zhuǎn)介響應數(shù)據(jù)包時強制重啟。微軟關于CVE - 2024 - 49113的公告在技術細節(jié)方面比較簡略,不過微軟透露,CVE - 2024 - 49112可通過從未受信任的網(wǎng)絡發(fā)送RPC請求來利用,從而在LDAP服務的環(huán)境下執(zhí)行任意代碼。

微軟表示:“在將域控制器作為LDAP服務器使用的情境下,攻擊者必須向目標發(fā)送特制的RPC調(diào)用,觸發(fā)對攻擊者域名的查找才能成功。在利用LDAP客戶端應用程序的情況下,攻擊者必須勸說或者誘騙受害者執(zhí)行對攻擊者域名的域控制器查找,或者連接到惡意的LDAP服務器。不過,未經(jīng)身份驗證的RPC調(diào)用不會成功。”

網(wǎng)絡攻擊的具體流程

(1) 針對未打補丁的Windows Server

攻擊者利用LDAPNightmare漏洞的PoC(概念驗證),針對未打補丁的Windows Server發(fā)起攻擊。

首先會向目標服務器發(fā)送精心構(gòu)造的DCE/RPC請求。DCE/RPC是一種遠程過程調(diào)用協(xié)議,在Windows系統(tǒng)中廣泛用于不同進程間或者不同機器間的通信。當服務器接收到這個惡意構(gòu)造的請求后,在處理過程中會因為上述漏洞的存在而出現(xiàn)異常情況。

(2) 導致LSASS崩潰與重啟

具體來說,這種異常情況會導致本地安全機構(gòu)子系統(tǒng)服務(LSASS)崩潰。LSASS在Windows系統(tǒng)中負責管理用戶認證、安全策略等重要功能。

在發(fā)送帶有“l(fā)m_referral”非零值的特制CLDAP轉(zhuǎn)介響應數(shù)據(jù)包時,會強制服務器重啟。這是因為這個特制的數(shù)據(jù)包利用了漏洞,使得服務器在處理該數(shù)據(jù)包時無法按照正常的邏輯進行操作,進而導致系統(tǒng)崩潰并重啟。

遠程代碼執(zhí)行的擴展利用

(1) 漏洞鏈的利用

通過修改CLDAP數(shù)據(jù)包,攻擊者可以利用相同的漏洞利用鏈來實現(xiàn)遠程代碼執(zhí)行(CVE - 2024 - 49112)。攻擊者可以構(gòu)造特定的CLDAP數(shù)據(jù)包內(nèi)容,使得在處理這些數(shù)據(jù)包的過程中,能夠觸發(fā)一系列的操作,最終達到執(zhí)行任意代碼的目的。

(2) 不同利用場景下的條件

在將域控制器作為LDAP服務器使用時,攻擊者需要向目標發(fā)送特制的RPC調(diào)用,觸發(fā)對攻擊者域名的查找才能成功執(zhí)行代碼。

在針對LDAP客戶端應用程序時,攻擊者要說服或誘騙受害者執(zhí)行對攻擊者域名的域控制器查找,或者連接到惡意的LDAP服務器。不過要注意,未經(jīng)身份驗證的RPC調(diào)用不會成功。同時,攻擊者還可以利用與域控制器的RPC連接來觸發(fā)對攻擊者域名的域控制器查找操作,從而為自己的惡意目的創(chuàng)造條件。

微軟指出,攻擊者能夠利用與域控制器的RPC連接來觸發(fā)對攻擊者域名的域控制器查找操作。建議“實施檢測措施以監(jiān)控可疑的CLDAP轉(zhuǎn)介響應(設置了特定的惡意值)、可疑的DsrGetDcNameEx2調(diào)用以及可疑的DNS SRV查詢。”

參考來源:https://thehackernews.com/2025/01/ldapnightmare-poc-exploit-crashes-lsass.html