針對(duì)安全人員,攻擊者竊取了39萬(wàn)個(gè) WordPress 憑證

據(jù)BleepingComputer消息,一個(gè)被標(biāo)記為 MUT-1244 的攻擊者利用植入木馬的 WordPress 憑證檢查器進(jìn)行了一次規(guī)模龐大、長(zhǎng)達(dá)一年的攻擊活動(dòng),盜取了超過(guò) 39 萬(wàn)個(gè) WordPress 憑證。

Datadog Security Labs 的研究人員發(fā)現(xiàn)了這些攻擊,并表示被感染系統(tǒng)中有數(shù)百名受害者的 SSH 私鑰和 AWS 訪問(wèn)密鑰也被盜取,這些受害者很可能包括紅隊(duì)成員、滲透測(cè)試員、安全研究人員甚至其他一些黑客。

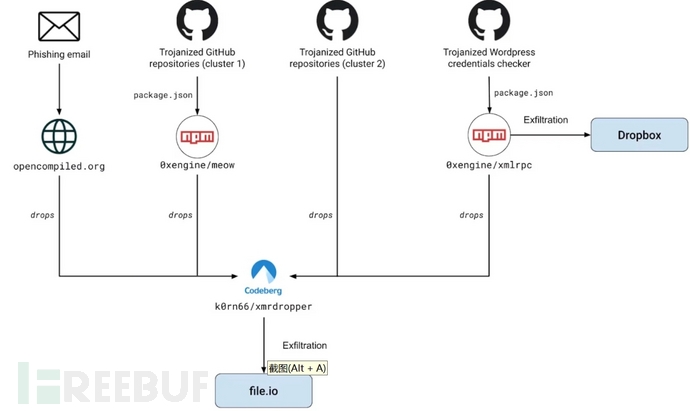

被感染者通過(guò)相同的第二階段惡意載荷進(jìn)行感染,該惡意載荷通過(guò)數(shù)十個(gè)植入了木馬的 GitHub 代碼庫(kù)傳播,這些代碼庫(kù)提供了針對(duì)已知安全漏洞的惡意的概念驗(yàn)證(PoC)漏洞利用代碼以及一項(xiàng)釣魚(yú)活動(dòng),引導(dǎo)目標(biāo)安裝偽裝成 CPU 微碼升級(jí)的虛假內(nèi)核升級(jí)。

雖然釣魚(yú)電子郵件誘使受害者執(zhí)行命令安裝惡意軟件,但虛假代碼庫(kù)則欺騙了尋求特定漏洞利用代碼的安全專(zhuān)業(yè)人員和其他一些黑客。在此之前,攻擊者曾利用虛假的概念驗(yàn)證漏洞來(lái)攻擊研究人員,希望竊取有價(jià)值的研究成果或者獲得對(duì)網(wǎng)絡(luò)安全公司網(wǎng)絡(luò)的訪問(wèn)權(quán)限。

研究人員表示,由于它們的命名方式,其中幾個(gè)代碼庫(kù)會(huì)自動(dòng)包含在 Feedly Threat Intelligence 或Vulnmon 等合法來(lái)源中,作為這些漏洞的概念驗(yàn)證代碼庫(kù),這增加了它們的合法性和被運(yùn)行的可能性。

這些惡意載荷通過(guò) GitHub 代碼庫(kù)使用多種方法進(jìn)行傳播,包括帶有后門(mén)的配置編譯文件、惡意 PDF 文件、 Python 樣本傳播程序以及包含在項(xiàng)目依賴(lài)項(xiàng)中的惡意 npm 包。

正如 Datadog Security Labs 發(fā)現(xiàn)的那樣,這次攻擊與Checkmarkx 在 11 月發(fā)布的一份報(bào)告中提到的一次為期一年的供應(yīng)鏈攻擊有重疊之處,這次攻擊通過(guò)在"hpc20235/yawp" GitHub 項(xiàng)目中使用"0xengine/xmlrpc" npm 包中的惡意代碼來(lái)竊取數(shù)據(jù)和挖掘 Monero 加密貨幣。

攻擊中部署的惡意軟件包括一個(gè)加密貨幣挖礦程序和一個(gè)后門(mén),幫助 MUT-1244 收集和竊取私有 SSH 密鑰、 AWS 憑證、環(huán)境變量以及密鑰目錄內(nèi)容,比如"~/.aws"。

第二階段的惡意載荷托管在一個(gè)獨(dú)立的平臺(tái)上,使攻擊者能夠?qū)?shù)據(jù)導(dǎo)出到像 Dropbox 和file.io 這樣的文件共享服務(wù)中,調(diào)查人員在惡意載荷中找到了這些平臺(tái)的硬編碼憑證,使攻擊者能夠輕松訪問(wèn)被竊取的信息。

攻擊流程

Datadog Security Labs 的研究人員表示,MUT-1244 成功獲取了超過(guò) 39 萬(wàn)個(gè)WordPress憑證,并高度確信這些憑證在被導(dǎo)出到 Dropbox 之前就已經(jīng)落入了攻擊者手中。

攻擊者成功利用了網(wǎng)絡(luò)安全界的互信關(guān)系,通過(guò)目標(biāo)在無(wú)意中執(zhí)行攻擊者的惡意軟件而侵入了數(shù)十臺(tái)白帽和黑帽黑客的機(jī)器,導(dǎo)致包括 SSH 密鑰、 AWS 訪問(wèn)令牌和命令歷史在內(nèi)的數(shù)據(jù)被竊取。

Datadog Security Labs 估計(jì),數(shù)百臺(tái)系統(tǒng)仍然會(huì)受到攻擊,而其他系統(tǒng)仍在遭受這次持續(xù)攻擊帶來(lái)的感染。