新型惡意軟件能利用 LogoFAIL 漏洞感染 Linux 系統

據BleepingComputer消息,由韓國Best of the Best (BoB) 培訓計劃的網絡安全學生利用 LogoFAIL 漏洞創建了新型惡意軟件Bootkitty,能夠攻擊Linux系統設備。

固件安全公司Binarly 于2023 年 11 月發現了 LogoFAIL,并警告其可能被用于實際攻擊。而安全公司ESET表示,Bootkitty 是第一個專門針對 Linux系統的惡意軟件。

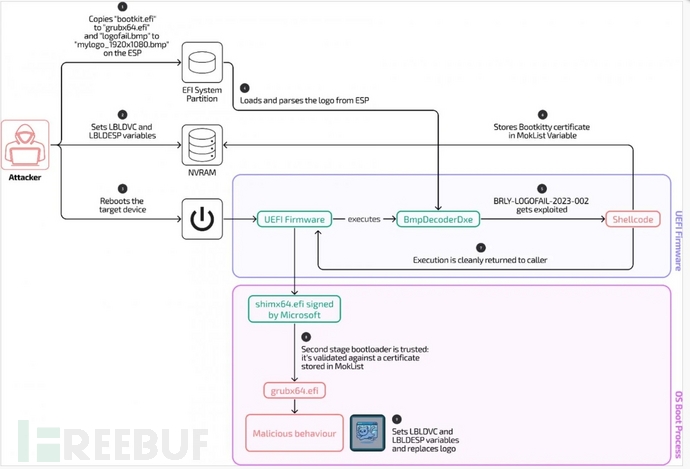

LogoFAIL 是圖像解析代碼中的一組缺陷,源自各種硬件供應商使用的 UEFI 固件映像,可被植入 EFI 系統分區 (ESP) 上的惡意圖像或徽標利用。Binarly指出,當這些鏡像在啟動過程中被解析時,可以觸發漏洞,并且可以任意執行攻擊者控制的有效負載來劫持執行流程并繞過安全啟動,包括基于硬件的驗證啟動機制。

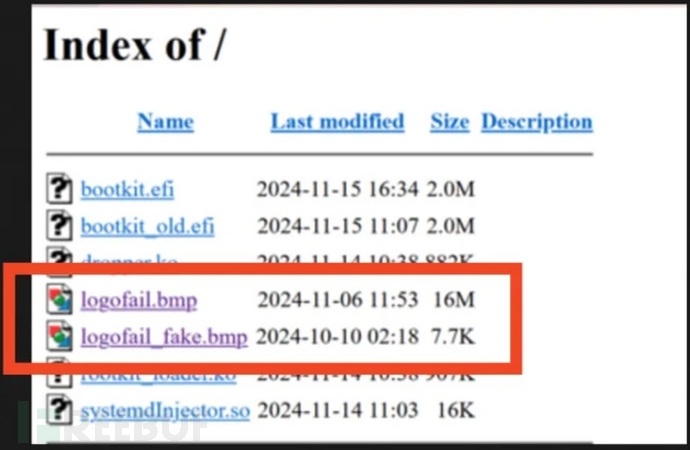

根據 Binarly 的最新研究,Bootkitty 在 BMP 文件("logofail.bmp "和 "logofail_fake.bmp")中嵌入了 shellcode,通過向 MokList 變體注入流氓認證來繞過安全啟動保護。

惡意圖片文件

合法的 MokList 被替換為惡意證書,從而有效地授權了惡意引導程序('bootkit.efi')。在將執行轉移到 shellcode 之后,Bootkitty 會用原始指令恢復漏洞函數 (RLE8ToBlt) 中被覆蓋的內存位置,因此任何明顯的篡改痕跡都會被清除。

攻擊鏈概述

對特定硬件的影響

Bootkitty 可能會影響任何未對 LogoFAIL 進行修補的設備,但其當前的shellcode限于宏碁、惠普、富士通和聯想電腦上固件模塊使用的特定代碼。

研究人員對 bootkit.efi 文件的分析確定,基于 Insyde 的聯想設備最容易受到影響,因為 Bootkitty 引用了該品牌使用的特定變量名稱和路徑。但是,這可能表明開發人員只是在自己的筆記本電腦上測試 bootkit,稍后將添加對更廣泛設備的支持。

一些最新固件仍然容易受到 LogoFAIL 漏洞的影響,包括聯想IdeaPad Pro 5-16IRH8、IdeaPad 1-15IRU7、Legion 7-16IAX7、Legion Pro 5-16IRX8 和Yoga 9-14IRP8。

雖然該惡意軟件是出于安全目的而研發,但Binarly警告稱,自從首次敲響 LogoFAIL 警報以來已經一年多,仍有許多廠商產品仍然會受到 LogoFAIL 漏洞的一種或多種變體的影響。對此,建議受影響的用戶限制物理訪問、啟用安全啟動、密碼保護 UEFI/BIOS 設置、禁用從外部介質啟動,并且只從官方網站下載固件更新。