知名工業(yè) WiFi 接入點(diǎn)被曝存在 20 多個(gè)漏洞

近期,Advantech工業(yè)級(jí)無(wú)線(xiàn)接入點(diǎn)設(shè)備被曝光存在近二十個(gè)安全漏洞,部分漏洞可被惡意利用以繞過(guò)身份驗(yàn)證并執(zhí)行高權(quán)限代碼。

網(wǎng)絡(luò)安全公司Nozomi Networks在周三發(fā)布的分析報(bào)告中警告稱(chēng):“這些漏洞帶來(lái)了嚴(yán)重的安全風(fēng)險(xiǎn),它們?cè)试S未經(jīng)身份驗(yàn)證的遠(yuǎn)程代碼以根權(quán)限執(zhí)行,全面威脅到受影響設(shè)備的保密性、完整性和可用性。”

在負(fù)責(zé)任的披露流程之后,這些安全漏洞已在以下固件版本中得到修復(fù):

- 1.6.5版本,適用于EKI-6333AC-2G和EKI-6333AC-2GD型號(hào);

- 1.2.2版本,適用于EKI-6333AC-1GPO型號(hào)。

在這些被識(shí)別的漏洞中,有六個(gè)被標(biāo)記為關(guān)鍵漏洞,它們使得攻擊者能夠通過(guò)植入后門(mén)獲得對(duì)內(nèi)部資源的持續(xù)訪(fǎng)問(wèn),觸發(fā)拒絕服務(wù)(DoS)攻擊,甚至將受感染的端點(diǎn)轉(zhuǎn)變?yōu)長(zhǎng)inux工作站,以實(shí)現(xiàn)網(wǎng)絡(luò)內(nèi)的橫向移動(dòng)和進(jìn)一步滲透。

在這六個(gè)關(guān)鍵漏洞中,有五個(gè)(CVE-2024-50370至CVE-2024-50374,CVSS評(píng)分為9.8)與操作系統(tǒng)命令中特殊元素的不當(dāng)處理有關(guān),而CVE-2024-50375(CVSS評(píng)分為9.8)則涉及關(guān)鍵功能缺乏身份驗(yàn)證的問(wèn)題。

特別值得關(guān)注的是CVE-2024-50376(CVSS評(píng)分為7.3),這是一個(gè)跨站腳本(XSS)漏洞,它可以與CVE-2024-50359(CVSS評(píng)分為7.2)相結(jié)合,后者是一個(gè)需要身份驗(yàn)證的操作系統(tǒng)命令注入漏洞,使得攻擊者能夠通過(guò)無(wú)線(xiàn)方式執(zhí)行任意代碼。

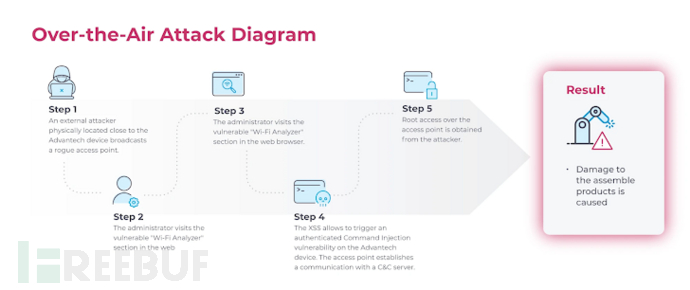

為了成功實(shí)施這種攻擊,外部惡意用戶(hù)需要靠近Advantech的接入點(diǎn)并廣播惡意信號(hào)。

當(dāng)管理員訪(fǎng)問(wèn)Web應(yīng)用程序中的“Wi-Fi分析器”部分時(shí),攻擊就會(huì)被觸發(fā),導(dǎo)致頁(yè)面自動(dòng)嵌入攻擊者廣播的信標(biāo)幀信息,而未進(jìn)行任何消毒檢查。

Nozomi Networks指出:“攻擊者可以通過(guò)其惡意接入點(diǎn)廣播SSID(即Wi-Fi網(wǎng)絡(luò)名稱(chēng))。”因此,攻擊者可以在其惡意接入點(diǎn)的SSID中嵌入JavaScript有效載荷,利用CVE-2024-50376觸發(fā)Web應(yīng)用程序內(nèi)的XSS漏洞。

這將導(dǎo)致在受害者的Web瀏覽器上下文中執(zhí)行任意JavaScript代碼,進(jìn)而可以與CVE-2024-50359結(jié)合,實(shí)現(xiàn)具有根權(quán)限的操作系統(tǒng)級(jí)別的命令注入。這種攻擊可能以反向shell的形式出現(xiàn),為攻擊者提供持久的遠(yuǎn)程訪(fǎng)問(wèn)權(quán)限。

該公司進(jìn)一步解釋道:“這將使攻擊者能夠遠(yuǎn)程控制受損設(shè)備,執(zhí)行命令,并進(jìn)一步滲透網(wǎng)絡(luò),提取數(shù)據(jù)或部署額外的惡意腳本。”

參考來(lái)源:https://thehackernews.com/2024/11/over-two-dozen-flaws-identified-in.html