入侵已隔離的網絡系統,這家APT組織怎么做到的?

將機要系統與任何聯網系統完全隔離通常被認為是最安全的防御措施,但隨著黑客技術的發展,這道堅不可摧的安全屏障已不再牢固,甚至有一家專門針對政府設施下手的APT組織已研發出了兩套工具集,對已隔離系統展開了全方位攻勢。

ESET 的研究人員近期詳細披露了一個名為“GoldenJackal”的網絡APT 組織,能夠利用多種惡意工具組合對政府和外交實體進行攻擊,包括使用特定工具成功針對氣隙系統(即已隔離系統)的攻擊。

GoldenJackal 簡介

GoldenJackal于2023年5月被卡巴斯基首次披露,但該組織最早的活動可追溯至2019年8月至9月間針對白俄羅斯南亞大使館的攻擊,期間使用的惡意工具于2021年7月再度被檢測到。

據稱,GoldenJackal長期以歐洲、中東和南亞的政府實體為目標,但根據卡巴斯基的報告,2020年之后,針對中東和南亞政府和外交實體的攻擊數量有所緩和。根據ESET近期的監測數據,從 2022 年 5 月到 2024 年 3 月,歐盟政府組織多次成為了該組織的目標。

目前,ESET和卡巴斯基都未明確將該組織與任何國家聯系起來,但其中一款名為GoldenHowl 惡意軟件的C&C 協議被稱為 transport_http,與已知的 Turla和 MoustachedBouncer 通常使用的表達方式相同,可能表明 其背后的開發者是俄語使用者。

針對已隔離系統的攻擊

為了最大限度地降低泄露風險,高度敏感的網絡通常采用了完全隔離的系統,以保護那些最有價值的系統(如投票系統和運行電網的工業控制系統),這些網絡通常正是攻擊者最感興趣的目標。相應的,破壞隔離系統比破壞一般互聯網連接的系統要耗費更多資源,迄今為止此類攻擊都是由 APT 組織專門開發的間諜活動。

而GoldenJackal在5年時間內構建和部署了兩套獨立的工具集來破壞已隔離系統,顯示出該組織出色的技術實力。

1.針對白俄羅斯的攻擊

在2019年針對白俄羅斯南亞大使館的攻擊中,研究人員觀察到3個自定義工具集:

- GoldenDealer:通過 USB 監控將可執行文件植入到已隔離系統,可從 C&C 服務器下載可執行文件并將其隱藏在U盤中,或者從這些U盤中檢索可執行文件并在沒有連接的系統上執行 ;

- GoldenHowl:具有各種功能的模塊化后門,包括從 JSON 文件解密并加載惡意軟件的配置 、創建惡意軟件使用的目錄以及為每個模塊啟動一個線程 ;

- GoldenRobo:執行文件收集和滲透功能,執行 Robocopy 實用程序來暫存文件并將其發送到其 C&C 服務器。

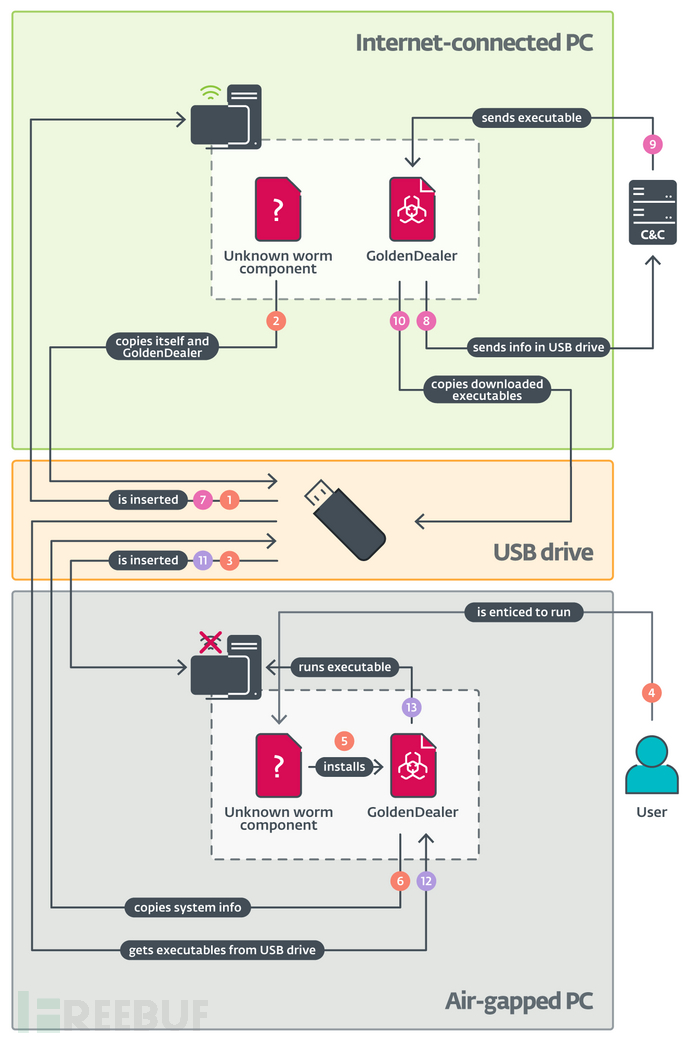

在攻擊鏈中,具體的初始攻擊媒介未知,研究人員假設 GoldenDealer 和未知蠕蟲組件已經存在于可以訪問互聯網的受感染 PC 上,每當插入U盤時,未知組件都會將自身和 GoldenDealer 組件復制到驅動器中。

研究人員將這個未知組件暫稱為 JackalWorm,該組件很可能在U盤上找到最后修改的目錄,將其隱藏,并使用該目錄的名稱將自身重命名。此外,該組件使用了文件夾圖標,以誘使用戶在將 U 盤插入已隔離系統時點擊運行。

當驅動器再次插入連接到互聯網的PC時,GoldenDealer會從U盤中獲取關于已隔離系統的信息,并將其發送到C&C服務器。服務器回復一個或多個要在已隔離系統上運行的可執行文件。最后,當U盤再次插入已隔離系統時,GoldenDealer會從驅動器中獲取可執行文件并運行。

針對已隔離系統的攻擊鏈

2.針對歐洲政府的攻擊

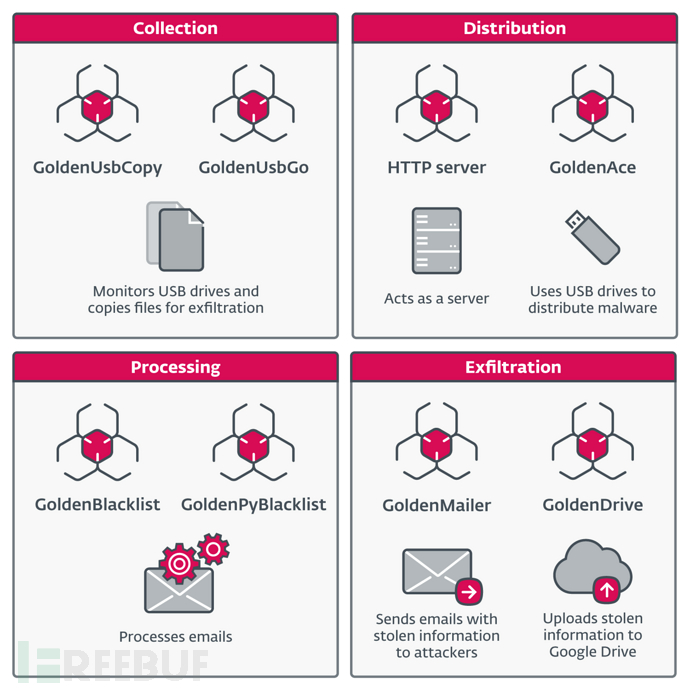

在近期針對歐洲政府機構的攻擊中,GoldenJackal 轉向了高度模塊化的新工具集,這種模塊化方法不僅適用于惡意工具的設計,還包括其具體的功能,如收集和處理信息,將文件、配置和命令分發到其他系統以及外泄文件。

2022 年 5 月,研究人員觀察到GoldenJackal 在針對歐洲的一家政府組織時使用了新工具集,這些工具中的大多數都是用 Go 編寫的,并提供了多種功能,例如從U盤收集文件、通過U盤 在網絡中傳播有效載荷、泄露文件以及使用網絡中的一些 PC 作為服務器將各種文件傳送到其他系統。此外,研究人員還看到攻擊者使用 Impacket 在網絡中橫向移動。

GoldenJackal 最新工具集中的組件

在觀察到的攻擊中,GoldenJackal 通過高度模塊化的工具,使用各種組件來執行不同的任務。一些主機被濫用以泄露文件,另一些主機被用作本地服務器來接收和分發暫存文件或配置文件,而另一些主機則被認為用于間諜目的。一些典型工具包括:

- GoldenUsbCopy:監視U盤的插入,并將目標文件復制到存儲在磁盤上的加密容器中,以供其他組件泄露;

- GoldenAce:屬分發工具,用于傳播其他惡意可執行文件并通過U盤檢索暫存文件;

- GoldenBlacklist:從本地服務器下載加密存檔,并處理其中包含的電子郵件,以僅保留目標內容。并為其他組件生成一個新的存檔以進行外泄;

- GoldenMailer:通過向攻擊者控制的帳戶發送帶有附件的電子郵件來泄露文件;

- GoldenDrive:與 GoldenMailer 相反,此組件通過將文件上傳到 Google Drive 來泄露文件。

目前尚不清楚 GoldenJackal 如何設法獲得初始妥協以破壞目標環境。但是,卡巴斯基此前曾暗示過木馬化 Skype 安裝程序和惡意 Microsoft Word 文檔作為入口點的可能性。

上述兩起典型攻擊表明,即便是安全保障嚴格的隔離系統,仍然存在被一些有實力的黑客組織通過研發復雜工具來成功實施攻擊。但研究人員強調,這些工具并非沒有缺陷,仍可通過觀察其戰術來更好地準備應對未來的攻擊。研究人員已在 GitHub 上分享了一份公開的 IOC 列表,供防御者進行監控。