只需10分鐘即可被繞過,Chrome瀏覽器最新cookie安全功能紙糊的一樣?

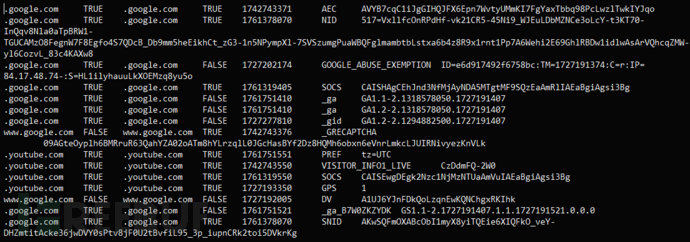

最近,Infostealer惡意軟件開發者發布更新,聲稱可以繞過谷歌Chrome瀏覽器最近推出的保護cookie等敏感數據的App-Bound Encryption功能。

App-Bound Encryption 是在 Chrome 瀏覽器 127 中引入的,旨在使用一個以系統權限運行的 Windows 服務對 cookie 和存儲的密碼進行加密。

這種模式不允許以登錄用戶權限運行的信息竊取惡意軟件竊取存儲在 Chrome 瀏覽器中的機密。

Chrome 瀏覽器安全團隊的Will Harris表示,要想繞過這種保護,惡意軟件需要系統權限或向 Chrome 瀏覽器注入代碼,這兩種操作都可能觸發安全工具的警告。

然而,安全研究人員 g0njxa 和 RussianPanda9xx 發現多個信息竊取程序開發者“吹噓” 他們的工具(MeduzaStealer、Whitesnake、Lumma Stealer、Lumar (PovertyStealer)、Vidar Stealer 和 StealC)已經實現了有效的繞過。

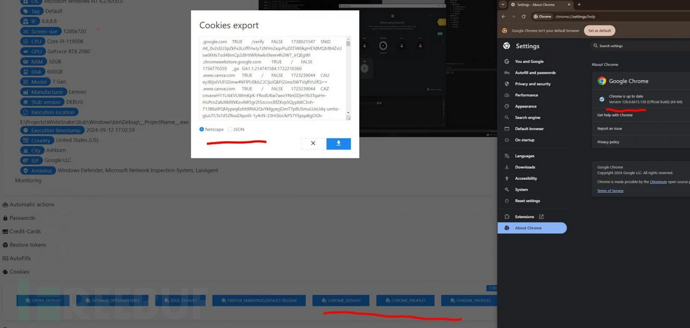

Whitesnake盜號軟件從Chrome128中竊取Cookie,來源:@g0njxa

g0njxa 向 BleepingComputer 證實,Lumma Stealer 的最新變種可以繞過 Chrome 129(目前最新版本的瀏覽器)中的加密功能。

使用最新版Lumma 從Chrome瀏覽器129中提取 cookie,來源:@g0njxa

研究人員在沙盒環境中的 Windows 10 Pro 系統上測試了該惡意軟件。從時間上看,Meduza 和 WhiteSnake 是在兩周前實施繞過機制的,Lumma 是在上周,而 Vidar 和 StealC 則是在本周。

Lumar 最初是通過實施一種臨時解決方案來應對 App-Bound Encryption 的,該方案要求以管理員權限啟動惡意軟件,但隨后又推出了一種繞過機制,該機制可登錄用戶的權限工作。

Lumma Stealer 的開發人員向其客戶保證,他們不需要以管理員權限執行惡意軟件就能竊取 cookie。

Rhadamanthys惡意軟件的作者表示,他們用了10分鐘時間逆轉了加密。

目前該公司暫未對此事件進行進一步表態。