航空安全系統曝嚴重漏洞,黑客可繞過安檢進入駕駛艙

安全研究人員伊恩·卡羅爾(Ian Carroll)和薩姆·庫里(Sam Curry)在FlyCASS系統中發現了這一漏洞。FlyCASS是一個由第三方提供的web服務,一些航空公司使用它來管理和操作已知機組成員(KCM)計劃和駕駛艙訪問安全系統(CASS)。

KCM是美國運輸安全管理局(TSA)的一項計劃,允許飛行員和空乘人員通過機場安全處的一條特殊通道繞過安檢。而CASS則為授權飛行員在搭乘飛機時使用駕駛艙的跳座提供進入飛機駕駛艙的身份驗證。

KCM系統由ARINC(柯林斯宇航的子公司)運營,通過在線平臺驗證航空公司員工的身份。

KCM的流程相當簡單,機組人員只需出示(掃描)KCM條形碼或輸入員工編號,通過TSA的終端筆記本電腦與航空公司的數據庫進行交叉核對,驗證通過的人員無需安檢即可快速進入無菌區。

CASS系統類似KCM,用于驗證飛行員是否有資格在通勤或旅行時進入駕駛艙內使用“跳座”(駕駛艙內供其無執飛任務機組人員搭乘航班的臨時座位)。

CASS的主要功能是通過訪問航空公司員工數據庫來驗證搭乘航班的飛行員的身份和就業狀態,從而確保只有授權機組人員才能夠進入駕駛艙并使用跳座。這一系統在“9·11”事件后變得尤為重要,因為它可以有效減少未經授權的人員進入駕駛艙的風險。

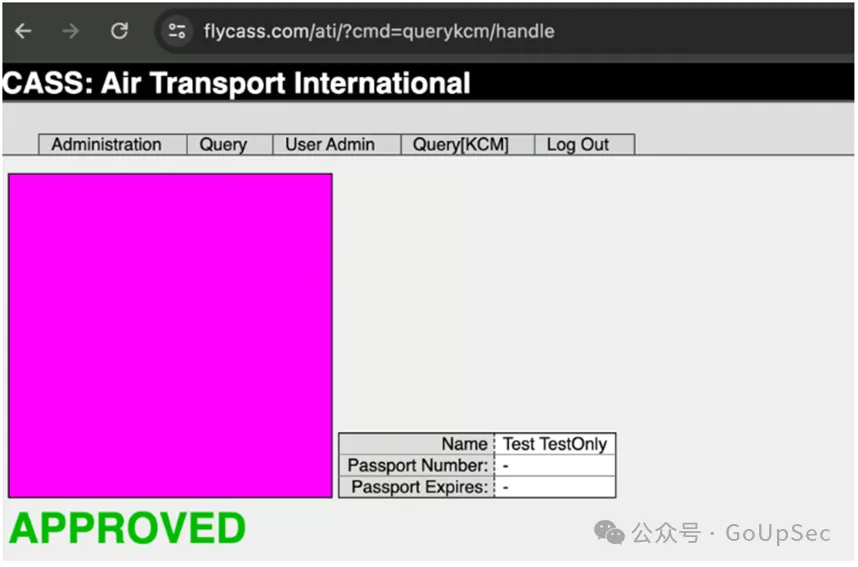

研究人員發現,FlyCASS的登錄系統存在SQL注入漏洞,攻擊者可以利用該漏洞插入惡意SQL語句進行數據庫查詢,并以航空公司——如航空運輸國際(Air Transport International)的管理員身份登錄,篡改系統中的員工數據。

令研究人員驚訝的是,在FlyCASS系統中添加航空公司飛行員和乘務員名單無需進一步檢查認證,可以將任何人添加為KCM和CASS的授權用戶。

研究人員成功添加一個名為“Test TestOnly”的虛構員工賬戶,并賦予其KCM和CASS的訪問權限,實現了“繞過安檢并進入商用飛機駕駛艙”(上圖)。

“任何具備基本SQL注入知識的人都可以登錄該網站,并將任意人員添加到KCM和CASS系統中,從而跳過安檢并進入商用飛機的駕駛艙。”卡羅爾說道。

意識到問題的嚴重性后,研究人員立即展開了漏洞披露流程,并于2024年4月23日聯系了美國國土安全部(DHS)。研究人員決定不直接聯系FlyCASS網站,因為它似乎由一個人運營,研究人員擔心直接披露會引起對方的恐慌。

國土安全部在接到通知后,也認識到這一漏洞的嚴重性,并確認FlyCASS已于2024年5月7日從KCM/CASS系統中斷開。不久之后,FlyCASS上的漏洞被修復。

然而,在進一步協調安全披露的過程中,研究人員遇到了阻力,國土安全部停止回復他們的電子郵件。

此外,TSA的新聞辦公室也向研究人員發送了一份聲明,否認該漏洞對系統的影響,聲稱系統的審查過程會阻止未經授權的訪問。然而,在研究人員通知TSA之后,TSA悄悄刪除了其網站上與其聲明相矛盾的信息。

“在我們通知TSA后,他們刪除了網站上提到的手動輸入員工ID的內容,但并未回應我們的更正。我們已確認TSA的界面仍然允許手動輸入員工ID。”卡羅爾說道。

卡羅爾還表示,這一漏洞可能導致更嚴重的安全漏洞,例如攻擊者可以篡改現有的KCM成員檔案(例如用戶照片和姓名),冒名頂替現有成員從而繞過對新成員的審查過程。

在研究人員發布報告后,另一位名為阿萊桑德羅·奧爾蒂斯的研究人員發現,FlyCASS似乎在2024年2月曾遭受過MedusaLocker勒索軟件攻擊,Joe Sandbox的分析顯示該系統中存在被加密文件和勒索信。

此次曝光的可繞過機場安檢的嚴重漏洞再次提醒我們,即便是用于關鍵安全保障的系統也可能存在嚴重安全隱患,需要持續監控和及時修補。

漏洞披露時間線:

- 2024年4月23日:首次向ARINC和FAA披露

- 2024年4月24日:隨后通過CISA向DHS披露

- 2024年4月25日:國土安全部CISO確認他們正在制定解決方案

- 2024年5月7日:國土安全部CISO確認FlyCASS已與KCM/CASS斷開連接

- 2024年5月17日:向國土安全部CISO跟進有關TSA聲明的情況(無回復)

- 2024年6月4日:向國土安全部CISO跟進有關TSA聲明的情況(無回復)