韓國(guó)黑客利用 WPS Office 零日漏洞部署惡意軟件

據(jù)BleepingComputer消息,與韓國(guó)有關(guān)的網(wǎng)絡(luò)黑客組織 APT-C-60近期一直在利用 Windows 版 WPS Office 中的零日漏洞,針對(duì)東亞地區(qū)目標(biāo)部署 SpyGlace 后門(mén)。

這個(gè)被跟蹤為 CVE-2024-7262 的零日漏洞至少自 2024 年 2 月下旬以來(lái)就被用于野外攻擊,影響了WPS 12.2.0.13110至12.1.0.16412之間的版本。今年3月,金山軟件已經(jīng)修補(bǔ)了該漏洞。

CVE-2024-7262 存在于軟件處理自定義協(xié)議處理程序的方式中,特別是 "ksoqing://",允許通過(guò)文檔中特制的 URL 執(zhí)行外部應(yīng)用程序。 由于對(duì)這些 URL 的驗(yàn)證和消毒不當(dāng),該漏洞允許攻擊者制作惡意超鏈接,從而導(dǎo)致任意代碼執(zhí)行。

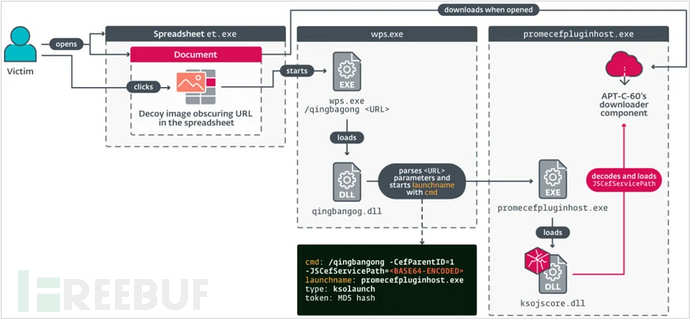

APT-C-60 通過(guò)創(chuàng)建MHTML 文件,在其中嵌入了隱藏在誘餌圖像下的惡意超鏈接,誘使受害者點(diǎn)擊并觸發(fā)漏洞。

惡意URL 參數(shù)包括一個(gè) base64 編碼命令,用于執(zhí)行一個(gè)特定插件 (promecefpluginhost.exe),該插件會(huì)嘗試加載包含攻擊者代碼的惡意 DLL (ksojscore.dll),該 DLL 作為 APT-C-60 的下載器組件,用于從攻擊者的服務(wù)器(一個(gè)名為 "SpyGlace "的自定義后門(mén))獲取最終有效載荷 (TaskControler.dll)。

APT-C-60攻擊概述

此外,研究人員還發(fā)現(xiàn)了另外一個(gè)任意代碼執(zhí)行漏洞 CVE-2024-7263,該漏洞出現(xiàn)于針對(duì) CVE-2024-7262的補(bǔ)丁缺陷當(dāng)中。具體來(lái)說(shuō),金山軟件雖然增加了對(duì)特定參數(shù)的驗(yàn)證,但一些參數(shù)(如 "CefPluginPathU8")仍未得到充分保護(hù),從而允許攻擊者再次通過(guò)promecefpluginhost.exe指向惡意DLL的路徑。目前該漏洞也于今年5月得到了修補(bǔ)。

由于這兩個(gè)漏洞利用具有較高的欺騙性,能誘使任何用戶(hù)點(diǎn)擊看起來(lái)合法的電子表格,安全專(zhuān)家建議WPS用戶(hù)盡快升級(jí)至12.2.0.17119以上或最新版本。