攻擊手法罕見!ESET披露最新網(wǎng)絡(luò)釣魚活動(dòng),專門針對Android、iPhone用戶

ESET 研究人員發(fā)現(xiàn)了一種罕見的網(wǎng)絡(luò)釣魚活動(dòng),專門針對 Android 和 iPhone 用戶。他們分析了一個(gè)在野外觀察到的案例,該案例主要是針對一家著名的捷克銀行的客戶。

值得注意的是這種攻擊主要是從第三方網(wǎng)站安裝釣魚應(yīng)用程序,而無需用戶主動(dòng)安裝。這有可能導(dǎo)致使用安卓系統(tǒng)的用戶設(shè)備上會(huì)被隱秘安裝一種特殊的 APK,隱蔽性很高,很難發(fā)現(xiàn),它看起來甚至有點(diǎn)像是用戶從 Google Play 商店安裝的。這種釣魚攻擊威脅也針對 iOS 用戶。

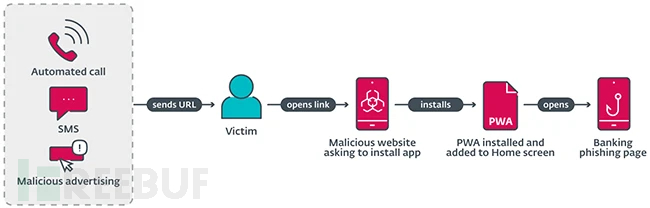

PWA 網(wǎng)絡(luò)釣魚流程(來源:ESET)

針對 iOS 的釣魚網(wǎng)站會(huì)指示受害者在主屏幕上添加漸進(jìn)式網(wǎng)絡(luò)應(yīng)用程序 (PWA),而在 Android 上,PWA 是在瀏覽器中確認(rèn)自定義彈出窗口后安裝的。在這一點(diǎn)上,這些釣魚應(yīng)用程序與它們在這兩個(gè)操作系統(tǒng)上模仿的真實(shí)銀行應(yīng)用程序基本沒有區(qū)別。

PWA 本質(zhì)上是將網(wǎng)站捆綁到一個(gè)看似獨(dú)立的應(yīng)用程序中,并通過使用本地系統(tǒng)提示增強(qiáng)了其虛假的獨(dú)立性。與網(wǎng)站一樣,PWA 也是跨平臺(tái)的,這就解釋了為什么這些 PWA 網(wǎng)絡(luò)釣魚活動(dòng)可以既針對 iOS 又針對 Android 用戶。負(fù)責(zé) ESET 品牌情報(bào)服務(wù)的 ESET 分析師在捷克觀察到了這種新技術(shù),該服務(wù)可監(jiān)控針對客戶品牌的威脅。

分析該威脅的 ESET 研究員 Jakub Osmani 表示:對于 iPhone 用戶來說,這種行為可能會(huì)打破任何有關(guān)安全的‘圍墻花園’假設(shè)。

ESET 發(fā)現(xiàn)使用電話、短信和惡意廣告的網(wǎng)絡(luò)釣魚欺詐行為

ESET 分析師發(fā)現(xiàn)了一系列針對移動(dòng)用戶的網(wǎng)絡(luò)釣魚活動(dòng),這些活動(dòng)分別使用了三種不同的 URL 發(fā)送機(jī)制,包括自動(dòng)語音呼叫、短信和社交媒體惡意廣告。語音電話發(fā)送是通過自動(dòng)呼叫完成的,該呼叫會(huì)警告用戶銀行應(yīng)用程序已過期,并要求用戶在數(shù)字鍵盤上選擇一個(gè)選項(xiàng)。

按下正確的按鈕后,就會(huì)通過短信發(fā)送一個(gè)釣魚網(wǎng)址,正如一條推文所報(bào)道的那樣。最初的短信發(fā)送是通過向捷克電話號(hào)碼濫發(fā)信息來實(shí)現(xiàn)的。發(fā)送的信息包括一個(gè)釣魚鏈接和文本,目的是讓受害者通過社交工程訪問該鏈接。惡意活動(dòng)通過 Instagram 和 Facebook 等 Meta 平臺(tái)上的注冊廣告進(jìn)行傳播。這些廣告包括行動(dòng)號(hào)召,比如為 “下載以下更新 ”的用戶提供限量優(yōu)惠。

打開第一階段發(fā)送的 URL 后,Android 受害者會(huì)看到兩個(gè)截然不同的活動(dòng),一個(gè)是模仿目標(biāo)銀行應(yīng)用程序官方 Google Play 商店頁面的高質(zhì)量釣魚頁面,另一個(gè)是該應(yīng)用程序的山寨網(wǎng)站。受害者會(huì)被要求安裝 “新版 ”銀行應(yīng)用程序。

WebAPK 繞過安全警告

這種網(wǎng)絡(luò)釣魚活動(dòng)和方法之所以能夠得逞,完全得益于漸進(jìn)式網(wǎng)絡(luò)應(yīng)用程序的技術(shù)。簡而言之,漸進(jìn)式網(wǎng)絡(luò)應(yīng)用程序是使用傳統(tǒng)網(wǎng)絡(luò)應(yīng)用程序技術(shù)構(gòu)建的應(yīng)用程序,可以在多個(gè)平臺(tái)和設(shè)備上運(yùn)行。

WebAPK 可被視為漸進(jìn)式網(wǎng)絡(luò)應(yīng)用程序的升級版,因?yàn)?Chrome 瀏覽器會(huì)從 PWA(即 APK)生成本地 Android 應(yīng)用程序。這些 WebAPK 看起來就像普通的本地應(yīng)用程序。此外,安裝 WebAPK 不會(huì)產(chǎn)生任何 “從不可信來源安裝 ”的提示警告。

某小組曾嘗試通過 Telegram 官方 API 將所有輸入信息記錄到 Telegram 群組聊天中,而另一個(gè)小組則使用帶有管理面板的傳統(tǒng)命令與控制(C&C)服務(wù)器。Osmani 表示:根據(jù)這些活動(dòng)使用了兩種不同的 C&C 基礎(chǔ)設(shè)施這一事實(shí),我們確定是兩個(gè)不同的團(tuán)伙在針對多家銀行實(shí)施 PWA/WebAPK 網(wǎng)絡(luò)釣魚活動(dòng)。大多數(shù)已知案例都發(fā)生在捷克,只有兩個(gè)網(wǎng)絡(luò)釣魚應(yīng)用程序出現(xiàn)在捷克境外(特別是匈牙利和格魯吉亞)。

ESET 的研究人員在調(diào)查中發(fā)現(xiàn)的所有披露在網(wǎng)上的敏感信息,銀行都已迅速跟進(jìn)處理。ESET 方面也協(xié)助刪除了多個(gè)網(wǎng)絡(luò)釣魚域和 C&C 服務(wù)器。