零信任里最硬核的概念,今天講完!

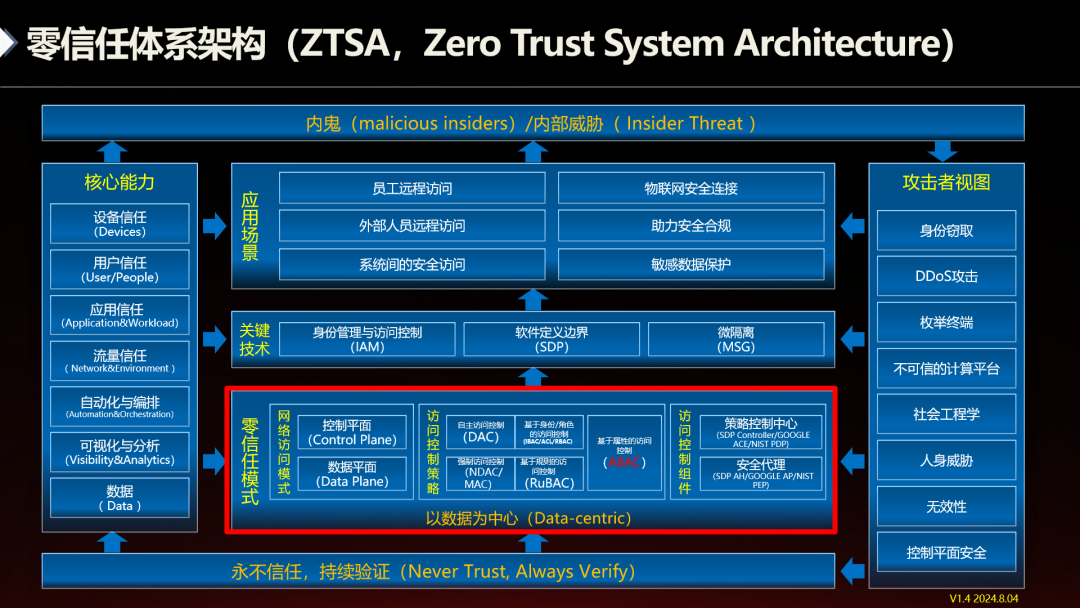

零信任體系架構圖本質上是零信任的概念拼圖,今天講“零信任模式”的“訪問控制組件”。該架構圖已經更新到1.4版。

圖:零信任體系架構圖V1.4

圖:零信任體系架構圖V1.4

今天咱們就談談“訪問控制組件”的演化過程,很明顯,訪問控制組件是隨著訪問控制策略的變化而演化的。

如果我們把視野再拉回到《NIST SP800-207 零信任架構》,可能對美國國家標準化委員會(NIST)零信任架構里的兩個核心組件印象深刻:策略執行點(PEP,Policy Enforcement Point)和策略決策點(PDP, Policy Decision Point)。

這兩個P,其實是沿襲了“可擴展的訪問控制標記語言(XACMLL,Extensible Access Control Markup Language)”里的定義。

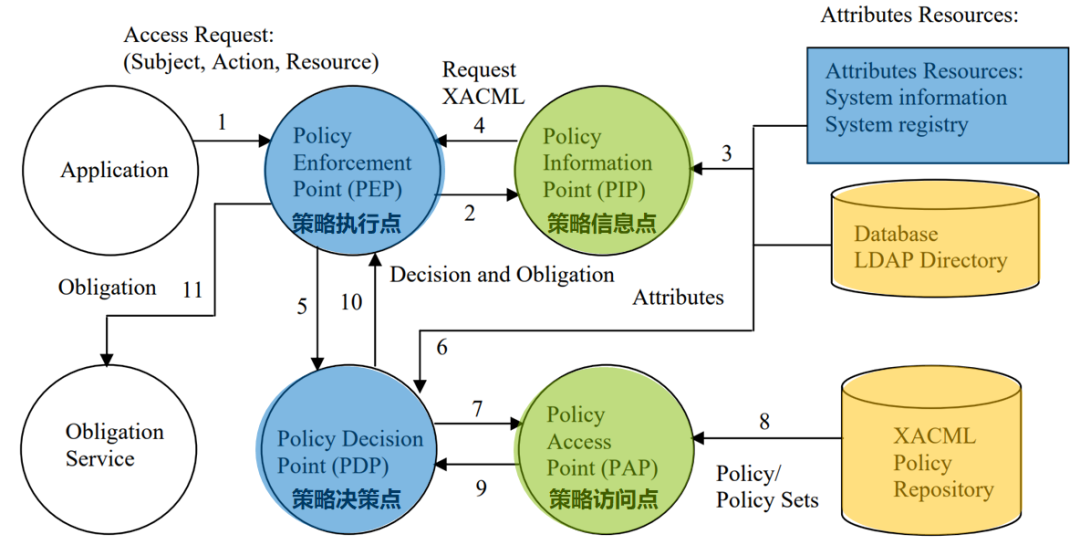

XACML中的4P

2006年,NIST在對訪問控制系統研究過程中特別是RBAC的研究中,引用了“可擴展的訪問控制標記語言(XACML)”。該語言是由“結構化信息標準推進組織(OASIS,The Organization for the Advancement of Structured Information Standards)”定義的。

圖:XACML架構

圖:XACML架構

這里面除了策略執行點(PEP)和策略決策點(PDP)外,還定義了“策略訪問點(PAP,Policy Access Point)”和“策略信息點(PIP,Policy Information Point)”。

策略執行點(PEP)基于用戶的屬性、請求的資源、指定的動作構造請求,通過策略信息點(PIP)獲取其他環境信息。

策略決策點(PDP)接收構造的請求,通過策略接入點(PAP)將其適用的策略和系統狀態進行比較,然后將允許訪問或拒絕訪問的結果返回給策略執行點(PEP)。

策略決策點(PDP)和策略執行點(PEP)即可以集成在一個應用里,也可以分散在網絡中。

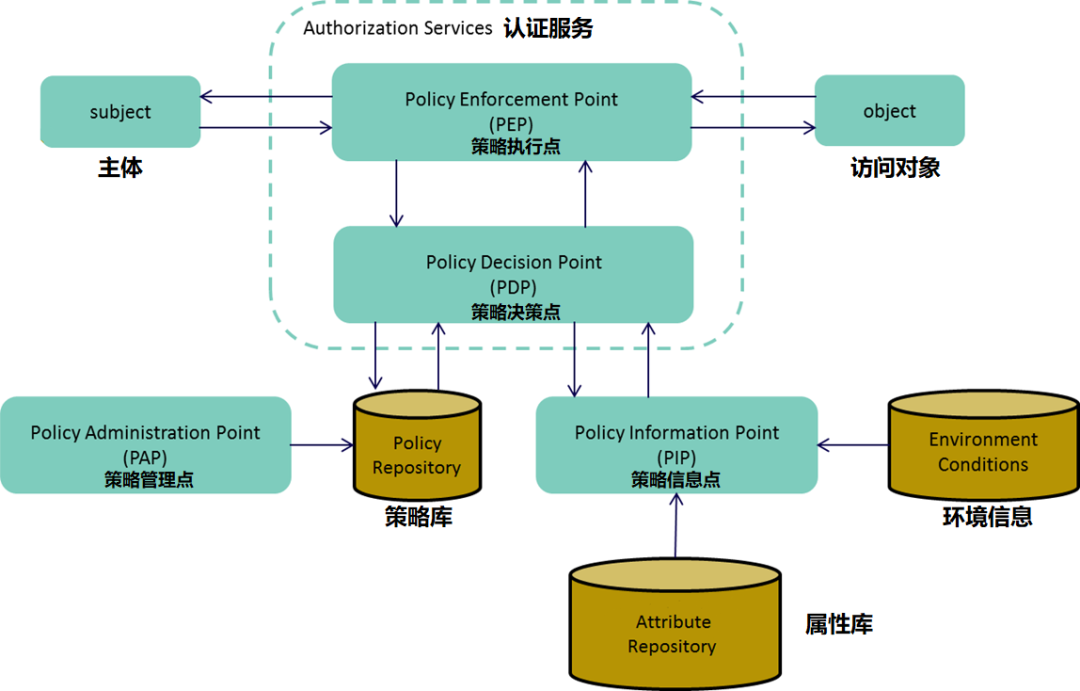

企業級ABAC訪問控制機制中的4P

2014年,NIST在對ABAC的專題研究中,將企業級ABAC的訪問框架與XACML架構的基本邏輯保持了一致,只是把“策略訪問點(PAP,Policy Access Point)”換成了“策略管理點(PAP,Policy Administration Point)”。

圖:企業級ABAC的訪問控制機制(ACM)示例

圖:企業級ABAC的訪問控制機制(ACM)示例

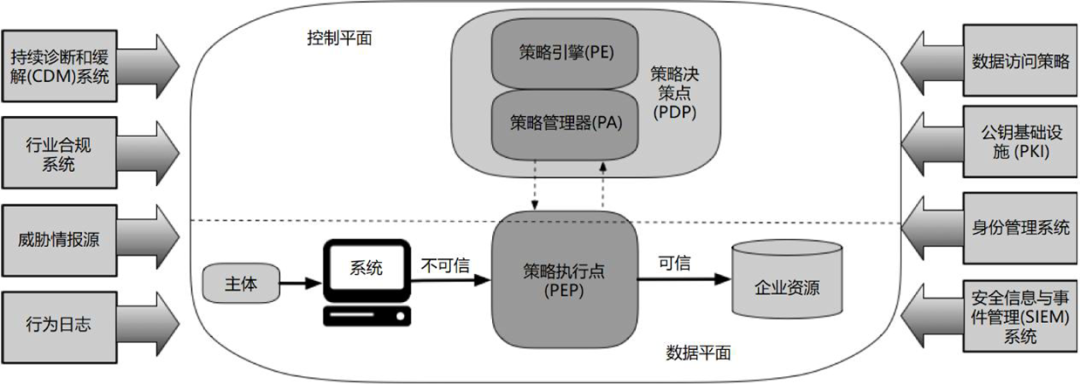

NIST零信任架構里的2P與4P

2019年,NIST定義了零信任架構。

圖:NIST零信任架構的核心組件

圖:NIST零信任架構的核心組件

其中,把前面提到的“策略信息點(PIP)”變成了“策略引擎(PE,Policy Engine)”;把前面提到的“策略管理點(PAP)”變成了“策略管理器(PA,Policy Administrator)”。

然后把“策略引擎(PE)”和“策略管理器(PA)”裝進了“策略決策點(PDP)”組件里。

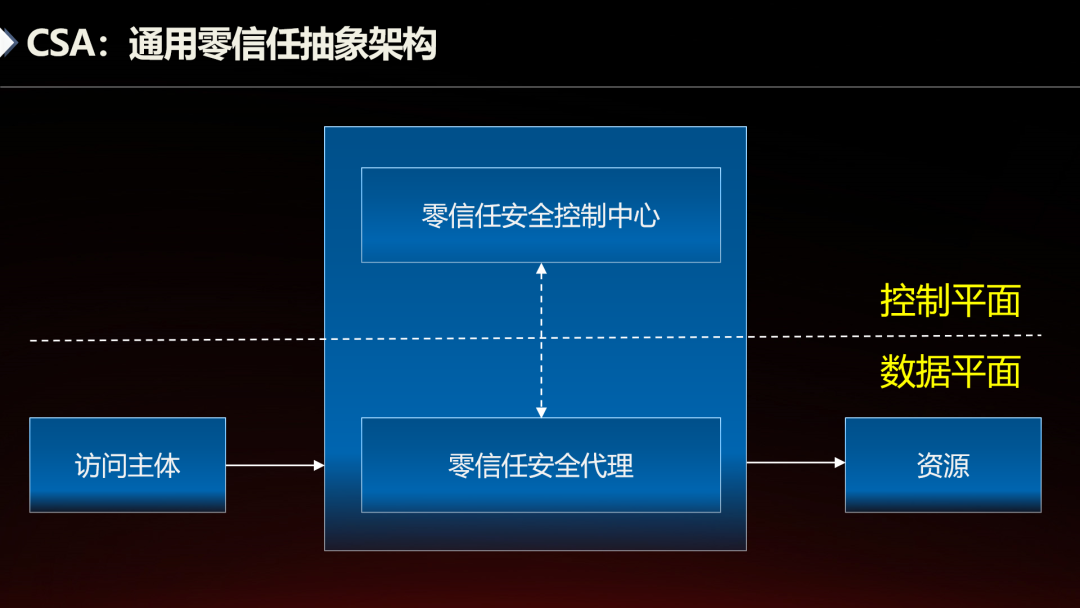

CSA的通用零信任抽象架構

2024年,云安全聯盟(CSA)把零信任進一步抽象成了下面的架構:

圖:通用零信任抽象架構

圖:通用零信任抽象架構

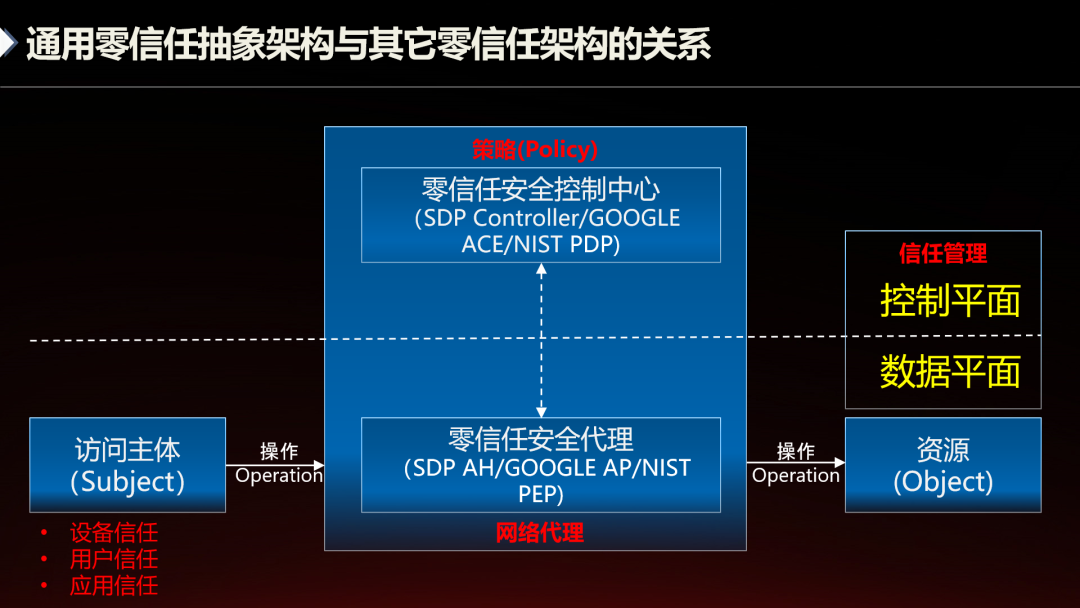

其中,零信任安全控制中心就是SDP里的Controller、谷歌 BeyondCorp里的“訪問控制引擎(ACE,Access Control Engine)”和NIST 的“策略決策點(PDP)”的抽象。

其中,零信任安全代理就是SDP里的連接接受主機(AH,Accepting Host)、谷歌 BeyondCorp里的“訪問代理(Access Proxy)”和NIST的“策略執行點(PEP)”的抽象。

圖:通用零信任抽象架構與其它零信任架構的關系

圖:通用零信任抽象架構與其它零信任架構的關系

所以你會發現,零信任模式其實就是基于兩大平面的信任管理與基于ABAC的訪問控制,這就是零信任的內核與靈魂。