保護關鍵業務資產的四個步驟

提到 “關鍵資產 ”,相信大家并不陌生,它是企業 IT 基礎設施中對組織運作至關重要的技術資產。如果這些資產(如應用服務器、數據庫或特權身份)出現問題,勢必會對企業安全態勢造成嚴重影響。

但每項技術資產都被視為關鍵業務資產嗎?你對關鍵業務資產的風險真正了解多少?

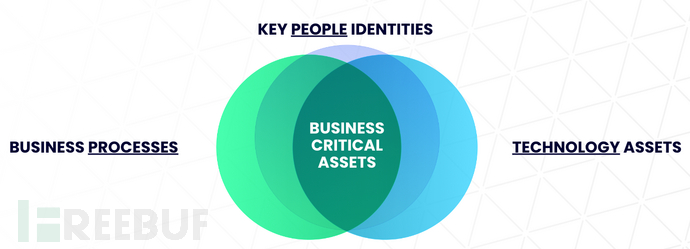

關鍵業務資產指的是企業的基礎技術資產,而技術只是企業成功運營所需的三大支柱之一。為了實現完整的網絡安全治理,應考慮以下因素: 1)技術;2)業務流程;3)關鍵人員。當這 3 個支柱結合在一起時,才能真正了解到哪些是關鍵業務資產或對企業成功運營至關重要的資產。

關注關鍵業務資產的重要性

如今,需要修復的問題實在是太多了——從 CVE 到錯誤配置,再到過度許可的身份等等,這些問題沒法全部解決。在這種情況下,“應該首先把精力集中在哪里”是安全團隊最常提出的問題。由于沒有明確的方法來解決最重要的問題,也不知道真正重要的是什么,或者真正的業務影響是什么,他們往往采取“網絡安全噴灑和祈禱方法”。他們試圖解決所有問題,但這無疑是浪費時間、精力和資源。

幸運的是,Gartner 最近發布了一個新的框架,即持續威脅暴露管理框架(CTEM),該框架可以幫助安全團隊了解在哪些方面做得更好以及如何確定工作的優先順序,其聲明如下: “CISO 必須考慮以下幾點: 與業務流程相關的......哪些是最關鍵、最易暴露的 IT 系統。”

這就是為什么專注于影響業務的問題至關重要,它幫助安全團隊工作變得更加高效和有效,確保更好地利用資源。

另外,CTEM 框架可以確保安全人員與公司高層領導最關心的問題保持一致,使得與業務目標的溝通和對齊更加順暢。這證明了網絡安全不僅僅是保護企業的數字足跡,而是一個真正的業務推動者。它可以確保企業覆蓋并保護支撐最重要的業務流程的技術資產,保證與關鍵業務資產相關的風險持續降低,同時獲得豐厚的投資回報。

如何保護關鍵業務資產

當涉及到保護關鍵業務資產時,有4個關鍵步驟:

第1步:確定業務流程

我們都知道關注關鍵業務資產很重要,但如何才能判定哪些是真正的關鍵業務資產,哪些不是?

如果安全團隊沒有進行適當的業務風險評估,那么確定最重要的業務流程可能具有挑戰性。風險管理團隊提供的此類報告能幫助企業了解最重要的業務驅動因素,從而從最大的風險領域入手。

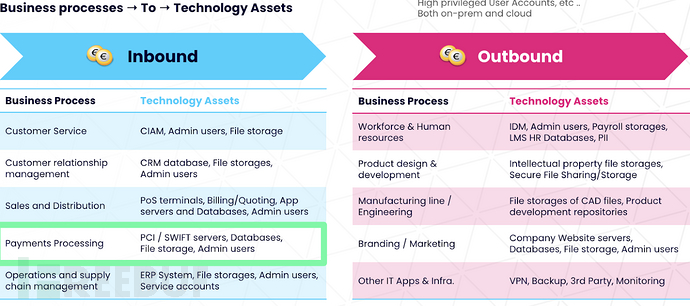

假設安全團隊已經有一段時間沒有進行風險評估,或者從未進行過,要么進行風險評估,要么使用“跟隨資金流向”的方法:

- 企業如何創收(資金流入),例如:銷售產品、服務等。

- 企業如何花錢(資金流出),例如:運營成本、市場營銷等方面的支出。

“跟隨資金流向”可以很好地幫助企業初步發現業務流程及其相關的底層技術。

第2步:將業務流程映射到技術資產

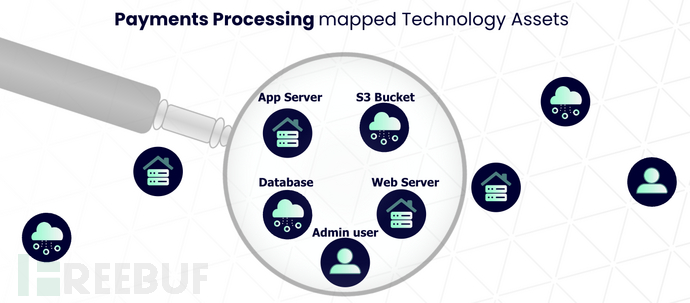

現在已經對最重要的業務流程有了更深入的了解,可以開始將每個流程映射到底層技術資產上,包括應用服務器、數據庫、安全文件存儲、特權身份等,這些都是企業的關鍵業務資產。

注意,最好將包含最敏感數據的文件存儲視為業務關鍵資產。考慮好所有這些特定資產后,才能真正了解到哪些因素對企業的業務底線影響最大。

如果安全團隊使用的是 XM Cyber 這樣的解決方案,將自動獲得本地環境和云環境的技術資產報告。否則,可能需要通過 CMDB 資產管理工具、ITSM 解決方案、SIEM 解決方案來實現,或者將其記錄在普通的 Excel 電子表格中。

第3步:優先級排序

正如前文所提到的,安全團隊不可能解決所有問題,這意味著必須對為確保業務安全而計劃開展的任何工作進行優先排序。即使他們手中有所有寶貴資產的完整清單,仍然需要問自己:“最重要的前 3 - 5 個業務領域或流程是什么?”在這種情況下,應該與風險管理團隊密切合作,收集此類信息。

此外,企業的主要利益相關者也會提供重要信息。用 Gartner 的話來說,“制定與高層領導的優先事項相一致的范圍是成功的關鍵”。因此,了解 C 級高管和董事會認為什么是 P1-“游戲結束”,什么是 P2-高影響,以及什么是他們認為的 P3-低影響非常重要。

第4步:實施安全措施

到目前為止,對公司的頂級關鍵業務資產了解的差不多了。現在,安全團隊需要收集相關的安全發現并生成修復活動列表。但是,由于不可能修復所有內容,從哪里開始并投入大量精力也需要仔細斟酌。

通常,可以先從漏洞管理解決方案或最近的 Pen 測試結果中收集相關輸出。它可以作為有關 IT 基礎架構內風險的寶貴信息,并將生成另一份修復活動列表,現在需要做的就是對其進行優先排序,這仍然是一項艱巨的工作。

如果企業使用的是 XM Cyber 這樣的解決方案,將從場景框架中受益。

每個場景都會對特定范圍的關鍵業務資產進行連續攻擊模擬。例如,如果一個重要的業務流程是 “支付處理”,那么使用情景模擬就可以回答以下業務問題: “攻擊者是否有可能破壞支付處理業務流程?”每個場景的執行都會產生一個風險評分,其中包含針對所有關鍵業務資產的攻擊路徑結果。此外,還將獲得一份建議修復活動的優先級列表,以獲得最高的投資回報率。

結論

安全團隊花費了大量時間詢問 “攻擊者是否有可能破壞支付處理業務流程 ”或 “我們是否充分保護了最敏感的客戶關系管理數據庫、文件存儲和管理員用戶 ”等問題。如果不了解對業務影響最大的因素,這樣的努力往往是徒勞的。

有了以上概述的方法,就可以摒棄那些會降低安全計劃有效性的 “噴灑”和 “祈禱”工作,開始真正解決對業務最重要的問題——不僅是技術方面,還有對核心業務關系的影響。

通過將重點放在關鍵業務資產上,安全團隊將大大提高工作效率。更進一步的是,安全團隊可以站在企業的首席執行官和董事會的角度思考問題,將他們關心的問題作為自己的首要任務。這種協同作用將使溝通更加順暢,優先事項更加一致,是企業成功運營的秘訣。

參考來源:https://thehackernews.com/2024/05/4-step-approach-to-mapping-and-securing.html