Dispossessor 勒索軟件是否會成為 LockBit 的接班者

最近浮出水面的 Dispossessor 勒索軟件,其與臭名昭著的 LockBit 勒索軟件團伙存在許多相似之處。在全球執法機構聯合打擊了 LockBit 的攻擊基礎設施后,Dispossessor 帶著與 LockBit 高度相似的結構與內容出現在眾人眼前。

Dispossessor 符號標記

Dispossessor

Dispossessor 名稱可能是來源于 Ursula K. Le Guin 的小說《The Dispossessed》,該小說探討了無政府主義、資源稀缺和社會動蕩的特殊時期,呈現了沒有個人財產的社會和資源豐富但充滿了不平等的社會。這種說辭在勒索軟件團伙中很常見,這些犯罪分子勒索和盜竊了數百萬美元,但仍然認為自己處于道德制高點。

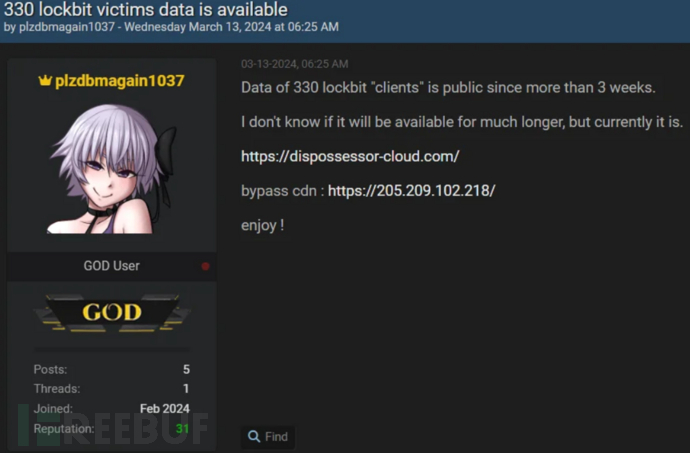

2024 年 2 月,Dispossessor 正式浮出水面,大膽地宣布可以公開下載此前已泄露的數據并進行潛在的出售。公告出現在多個地下論壇和地下市場上,包括 BreachForums 與 XSS。

地下論壇公告

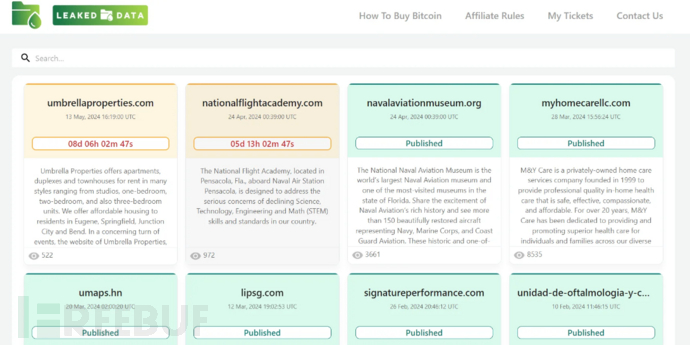

這一時間點讓人不由得懷疑,在多國聯合執法的 Cronos 行動后,LockBit 的運營和信譽受到重創。LockBit 在執法行動中損失了多個域名,控制面板和多個關鍵攻擊基礎設施都無法訪問。Dispossessor 的網站與原來 LockBit 的網站極其類似,配色方案、頁面布局和字體都幾乎相同。這表明,要么是相同的運營團隊改頭換面切換了品牌,要么是模仿 LockBit 攻擊基礎設施的新勒索軟件團伙。從內容上來看,LockBit 的很多受害者在第一天就被鏡像到了 Dispossessor 的網站上,還保留了原來的發布日期和詳細信息。

數據披露網站

地下論壇的用戶還提到了名為 Dispossessor 的新網站,也指出其與原始 LockBit 網站極其相似。

運營策略

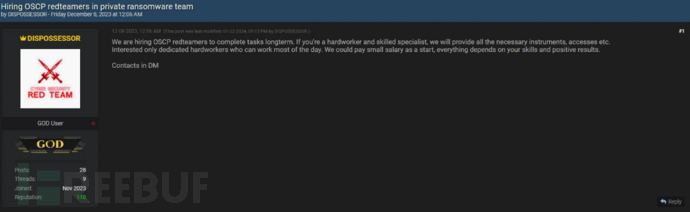

與 LockBit 類似,Dispossessor 也采用勒索軟件即服務(RaaS)模式。這種模式使勒索軟件團伙通過附屬機構分發勒索軟件,去中心化使得執法部門很難能夠徹底瓦解其業務。

但目前 Dispossessor 似乎并不具備勒索軟件功能,更像是一個數據泄露代理。目前在野尚未觀察到勒索軟件樣本,仍然主要發布其他勒索軟件團伙的數據泄露,甚至包括已經不復存在或者已經被執法取締的團伙。

如 @ransomfeednews 所指出的,研究人員普遍認為 Dispossessor 并不是新出現的勒索軟件團伙,而是一群犯罪分子試圖利用其他團伙的攻擊行動來不勞而獲進行獲利。Dispossessor 主要依賴其他勒索軟件團伙的附屬機構,這些附屬機構已經竊取了數據,但最新的受害者可能從 LockBit 或者其他勒索軟件團伙中分離出來。攻擊者也在地下論壇上積極尋找“攻擊者”進行合作,分析人員認為情況可能會發生多樣的變化。

尋找合伙人

目前已經有 17 個頁面和大約三百余個公司成為了受害者,但大多數都是 LockBit、Cl0p 與 Snatch 已經披露的受害者。攻擊者在數據泄露網站宣布,Dispossessor 的合作計劃非常包容,無論身處何方、所說何種語言、多大年齡以及宗教信仰如何。合作計劃優先考慮具備攻擊能力的、有凝聚力且經驗豐富的團隊,也提供了透明的方式使附屬機構可以與受害者進行溝通。

Dispossessor 聲稱合作方可以使用一套工具包,能夠最大限度地發揮攻擊的影響,工具包內包括 Tor 網絡中的管理面板、安全信道、自動解密工具和 StealBit 竊密工具。攻擊者聲稱支持各種操作系統和架構,如 Windows、ESXi 與多個 Linux 發行版。

合作計劃

Dispossessor 在數據泄露網站上介紹了其合作計劃,附屬機構使用 Dispossessor 提供的工具包并嚴格遵守合作準則。主要的規則包括:

- 附屬機構不得與他人共享控制面板的訪問權限

- 勒索贖金的溝通中達成的協議必須要履行

- 必須從受害者處下載有價值的信息

- 禁止攻擊某些關鍵基礎設施,如核電站與醫療機構,避免因攻擊導致死亡

Dispossessor 對運營安全極度重視,甚至要求合作方必須存入一比特幣作為贖金分成的預付款。分析人員推測,這一要求旨在淘汰掉缺乏安全感的新手、執法人員和競爭對手。

結論

緊隨執法機構對 LockBit 的打擊行動,Dispossessor 又成為了勒索軟件領域的重要參與者,凸顯了網絡犯罪活動的動態性和適應性。攻擊者的運營策略模仿勒索軟件即服務(RaaS)模式,同時主要充當泄露數據經紀人,這為網絡安全專家和執法機構帶來了全新的挑戰。典型的緩解措施如下所示:

- 定期數據備份:如期執行備份策略,定期備份關鍵數據,確保發生勒索軟件攻擊時可恢復數據

- 安全意識培訓:對員工進行有關勒索軟件威脅和網絡安全最佳實踐的教育,以降低成為受害者的風險

- 完善補丁管理:讓系統保持最新的安全補丁,以防御勒索軟件經常利用的漏洞

- 網絡區域劃分:對網絡進行分片劃分,將關鍵系統和數據與不安全區域分隔開,限制勒索軟件感染的影響

- 良好訪問控制:限制用戶權限以最大限度減少攻擊面

- 電子郵件安全:部署安全解決方案檢測與阻止惡意軟件和網絡釣魚

- 端點安全防護:使用安全軟件檢測和緩解端點上的勒索軟件威脅

- 事件響應計劃:指定針對勒索軟件攻擊的響應計劃,包括事前識別、事中遏制與事后恢復

- 定期安全審計:進行審計和漏洞評估,發現并修復攻擊者可能利用的安全漏洞

- 進行備份測試:定期測試備份數據完整性,防止未授權訪問