Xz后門一波未平,Linux再次發生“核泄露”

近日,阿姆斯特丹Vrije大學(Vrije Universiteit Amsterdam)的系統和網絡安全小組(VUSec)的研究人員披露了一種能夠繞過現有的Spectre v2/BHI緩解措施的新型“原生分支歷史注入(BHI)”漏洞,編號為CVE-2024-2201,攻擊者可從運行英特爾處理器的Linux內核內存中竊取敏感數據。

CERT協調中心(CERT/CC)昨天披露,新漏洞(CVE-2024-2201)允許未經身份驗證的攻擊者通過利用推測執行來讀取任意內存數據,從而繞過隔離不同權限的現有安全機制。

CERT/CC聲明中寫道:“未經身份驗證的攻擊者可以利用此漏洞,推測性地跳轉到選定的小工具(Gadget),從而泄露CPU特權內存中的信息。”

研究者指出,這種攻擊方法能夠以每秒3.5KB的速率泄露任意內核內存。

“核泄漏”緩解措施被繞過

六年前(2018年1月),英特爾、AMD、蘋果、ARM等主流處理器芯片曝出了兩個核彈級的漏洞——Meltdown(熔斷漏洞,僅影響英特爾和蘋果處理器)和Spectre(幽靈漏洞,影響幾乎所有現代主流CPU),二者都是推測執行測通道漏洞的兩種攻擊方法,利用了現代處理器(為了提高性能采取的)推測執行技術的缺陷。攻擊者可利用這些漏洞訪問內核內存中的高度敏感數據,例如密碼、加密密鑰、公司信息、電子郵件、軟件代碼等。

2022年3月,VUSec再次披露了Spectre幽靈漏洞的新變種——Spectre v2漏洞,攻擊者采用BHI攻擊技術能夠繞過英特爾、AMD和Arm處理器中針對Spectre v2的防護措施。

對此,英特爾建議的緩解措施之一是禁用Linux的非特權eBPF(擴展Berkeley數據包過濾器),認為后者會增加遭受瞬時執行攻擊的風險。

“非特權用戶在特權域(例如Linux的非特權eBPF)中生成和執行代碼的特權管理運行時,即使存在針對模式內分支目標注入的防御措施,也會顯著增加瞬時執行攻擊的風險,”英特爾指出:“內核可以默認配置為拒絕訪問非特權eBPF,同時仍然允許管理員在需要時在運行時啟用它。”

但最新的研究表明,即使禁用eBPF,攻擊者仍可利用原生BHI技術發起攻擊。在安裝有惡意軟件的計算機上,攻擊者可通過篡改推測執行路徑來竊取與其他進程相關聯的敏感數據,前提是攻擊者能夠訪問CPU資源。

“現有的緩解技術,例如禁用特權eBPF和啟用(Fine)IBT,不足以阻止針對內核/虛擬機管理程序的BHI漏洞利用,”CERT協調中心(CERT/CC)在一份安全公告中表示:“未經身份驗證的攻擊者可以投機性地跳轉到選定的gadget來利用此漏洞并泄露CPU中的權限內存。”

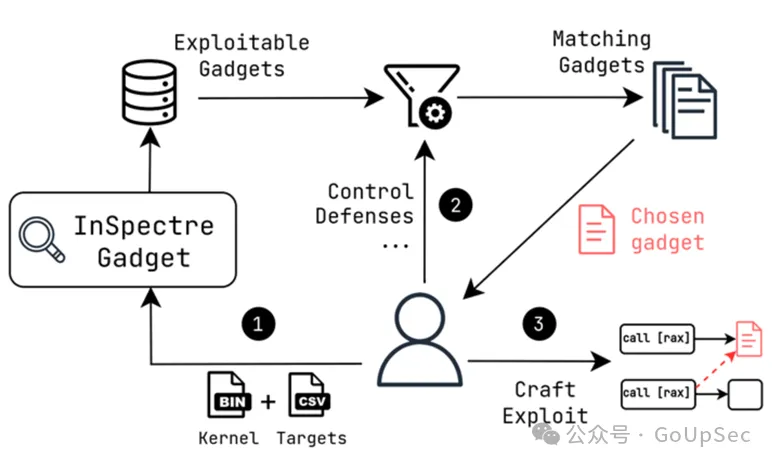

研究者指出:當前的緩解措施是圍繞隔離可利用的gadget來消除攻擊面。然而,VUSec研究人員使用定制的“InSpectre Gadget”分析工具發現,Linux內核中仍然存在可利用的gadget(下圖):

該漏洞已確認影響Illumos、英特爾、Red Hat、SUSE Linux、Triton數據中心和Xen系統。AMD在一份公告中表示,他們“尚未發現其產品受到任何影響”。

這項披露距離IBM和VUSec聯合披露GhostRace(CVE-2024-2193)漏洞僅幾周時間。GhostRace是Spectre v1的一個變種,它結合了推測執行和競爭條件來竊取當代CPU架構中的數據。

目前各方給出的Spectre v2新漏洞緩解措施如下:

- Illumos–計劃本周添加BHI緩解措施。

- Linux基金會–由Linux內核開發團隊遵循的標準硬件漏洞程序處理的問題。

- Red Hat–RHEL上默認禁用非特權eBPF,因此在標準配置中無法利用該問題。

- SUSE Linux–已確認的影響。

- Triton數據中心–建議更新至SmartOS 20240418。

- Xen–CERT/CC獨立驗證了影響。

英特爾也更新了針對Spectre v2的緩解建議,現在建議禁用非特權擴展伯克利數據包過濾器(eBPF)功能,啟用增強型間接分支限制推測(eIBRS),并啟用管理員模式執行保護(SMEP)。

此外,英特爾建議在代碼中的特定位置添加LFENCE(加載柵欄)指令作為序列化點,并實施軟件序列來清除分支歷史緩沖區(BHB),以便在不同安全域之間進行轉換。

主流處理器硬件安全機制再次曝出漏洞

屋漏偏逢連夜雨,蘇黎世聯邦理工學院(ETH Zurich)的一項新研究披露了一系列名為Ahoi攻擊的漏洞,這些漏洞可以用來破壞基于硬件的可信執行環境(TEE)并攻破機密虛擬機(CVM),例如AMD的安全加密虛擬化-安全嵌套分頁(SEV-SNP)和英特爾的信任域擴展(TDX)。

代號為Heckler和WeSee的攻擊利用惡意中斷來破壞CVM的完整性,可能允許威脅行為者遠程登錄并提升訪問權限,以及執行任意讀取、寫入和代碼注入操作以禁用防火墻規則并打開root shell權限。

“Ahoi攻擊者可以使用虛擬機管理程序向受害者的虛擬CPU注入惡意中斷,并誘使其執行中斷處理程序,”研究人員表示:“這些中斷處理程序可以產生全局影響(例如,更改應用程序中的寄存器狀態),攻擊者可以觸發這些影響來破壞受害者的CVM。”

針對這些發現,AMD表示該漏洞源于Linux內核中SEV-SNP的實現,并且其中一些問題的修復程序已經更新到了主流Linux內核。