WordPress 插件存在漏洞,500 萬網站面臨嚴重安全風險

網絡安全研究人員近期發現 WordPress LiteSpeed Cache 插件中存在一個安全漏洞,該漏洞被追蹤為 CVE-2023-40000,未經身份驗證的威脅攻擊者可利用該漏洞獲取超額權限。 1709090913_65dea8616f7c7b8732f04.png!small?1709090916877

1709090913_65dea8616f7c7b8732f04.png!small?1709090916877

LiteSpeed Cache 主要用于提高網站性能,據不完全統計已經有 500 多萬安裝用戶。

Patchstack 研究員 Rafie Muhammad 表示,LiteSpeed Cache 插件中存在未經身份驗證的全站存儲的跨站腳本安全漏洞,可能允許任何未經身份驗證的威脅攻擊者通過執行單個 HTTP 請求,在 WordPress 網站上獲取超額權限,從而獲取受害者的敏感信息。

WordPress 方面指出,CVE-2023-40000 安全漏洞出現的原因是缺乏用戶輸入”消毒"和轉義輸出,安全漏洞已于 2023 年 10 月在 5.7.0.1 版本升級時得到了解決。

CVE-2023-40000 漏洞源于一個名為 update_cdn_status() 的函數,可在默認安裝中重現,Muhammad指表示,由于 XSS 有效載荷被設置為了管理通知,而且管理通知可以顯示在任何 wp-admin 端點上,因此任何可以訪問 wp-admin 區域的用戶都可以輕易觸發 CVE-2023-40000 漏洞。

Wordfence 頻頻曝出安全漏洞

2023 年 7 月 18 日,安全暖研究人員發現擁有 500 萬安裝用戶的 WordPress 網站數據遷移插件 All-in-One WP Migration 存在未經身份驗證的訪問令牌操作漏洞,攻擊者可借此訪問網站敏感的數據信息。好消息是,由于 All-in-One WP Migration 只在網站遷移項目中使用,通常不會在其它任何時候激活,因此在一定程度上緩解了漏洞帶來的安全問題。

All-in-One WP Migration 是一款流行的 WordPress 網站遷移工具,適用于非技術和經驗不足的用戶,允許將數據庫、媒體、插件和主題無縫導出到一個易于在新目的地恢復的單個存檔中。

安全漏洞被追蹤為 CVE-2023-40004,允許未經身份驗證的“用戶”訪問和操縱受影響擴展上的令牌配置,使網絡攻擊者將網站遷移數據轉移到自身的第三方云服務賬戶或恢復惡意備份,一旦成功利用 CVE-2023-40004 ,導致包括用戶詳細信息、關鍵網站數據和專有信息等數據信息泄露。

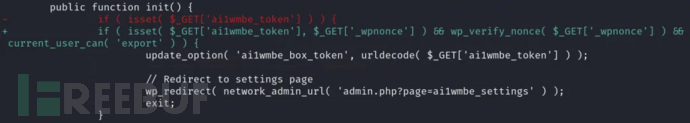

安全研究人員在發現安全漏洞后,立刻報告給了 ServMask ,2023 年 7 月 26 日,供應商 ServMask 發布了安全更新,為 init 函數引入了權限和非 nonce 驗證。

插件供應商 ServMask 提供的各種高級擴展都包含相同的易受攻擊代碼片段,這些代碼片段在 init 函數中缺乏權限和 nonce 驗證。(該代碼還存在于 Box 擴展、Google Drive 擴展、One Drive 擴展和 Dropbox 擴展中,這些擴展都是為了方便使用上述第三方平臺的數據遷移過程而創建。)

不久后, WordPress 又被爆出一個安裝了超過 9 萬次的 WordPress 插件中存在一個嚴重的安全漏洞,威脅攻擊者能夠利用該漏洞獲得遠程代碼執行權限,從而完全控制有漏洞的網站。

該插件名為 "Backup Migration",可幫助管理員自動將網站備份到本地存儲或 Google Drive 賬戶上

安全漏洞被追蹤為 CVE-2023-6553,嚴重性評分為 9.8/10,由一個名為 Nex Team 的漏洞“獵人”團隊發現,主要影響 Backup Migration 1.3.6 及以下的所有插件版本。該團隊發現漏洞后依據最近推出的漏洞懸賞計劃,立刻向 WordPress 安全公司 Wordfence 報告了漏洞問題。

接收到漏洞通知后,Wordfence 方面表示威脅攻擊者能夠控制傳遞給 include 的值,然后利用這些值來實現遠程代碼執行,這使得未經身份驗證的威脅攻擊者可以在服務器上輕松執行代碼。通過提交特制的請求,威脅攻擊者還可以利用 CVE-2023-6553 安全漏洞來“包含”任意的惡意 PHP 代碼,并在 WordPress 實例的安全上下文中的底層服務器上執行任意命令。

2023 年12 月 6 日,安全研究人員又發現高級 WordPress 插件 Brick Builder 中的存在關鍵遠程代碼執行 (RCE) 漏洞,威脅攻擊者能夠利用漏洞在易受攻擊的網站上執行惡意 PHP 代碼。(Brick Builder 被“譽為”是創新的、社區驅動的可視化網站構建工具,擁有約 25000 個有效安裝,可促進網站設計的用戶友好性和定制化。)

接到安全漏洞通知后,Wordfence 立刻向 BackupBliss(備份遷移插件背后的開發團隊)報告了這一重大安全漏洞,開發人員在數小時后發布了補丁。

參考文章:https://thehackernews.com/2024/02/wordpress-litespeed-plugin.html