安全大廠零日漏洞失控,16萬VPN設備暴露

網絡安全和IT管理軟件巨頭Ivanti的兩款產品(Connect Secure VPN和Ivanti Policy Secure網絡訪問控制設備)曝出的兩個零日漏洞近日在全球范圍被大規模利用于部署后門、挖礦軟件和自定義惡意軟件。

16萬VPN設備暴露

這兩個零日漏洞分別是:身份驗證繞過漏洞(CVE-2023-46805)和CVE-2024-21887命令注入漏洞。去年12月,威脅情報公司Volexity首次發現兩個零日漏洞的野外利用。攻擊者組合可利用這兩個零日漏洞在受影響的ICS VPN和IPS設備上執行任意命令,在目標網絡內橫向移動、竊取數據并通過部署后門建立持久的系統訪問權限。

根據威脅監控服務Shadowserver的最新數據,目前有超過16.2萬個在線暴露的ICS VPN設備,其中超過4700個在美國(Shodan還發現近17000個在線暴露的Ivanti ICS設備)。

Shadowserver還監控全球受感染Ivanti Connect Secure VPN實例的數量和利用嘗試,僅1月18日就發現了420多個被黑設備。

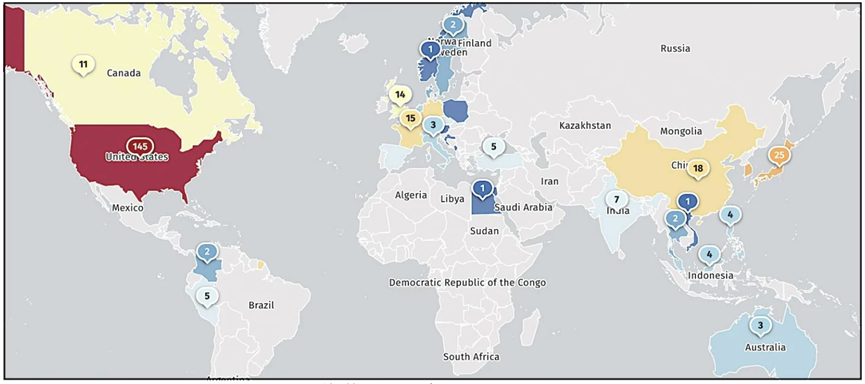

被黑的Ivanti設備全球分布 數據來源:Shadowserver

被黑的Ivanti設備全球分布 數據來源:Shadowserver

CISA發出2024年首個緊急指令

美國關鍵基礎設施管理局(CISA)上周末發布了2024年首個緊急指令(ED24-01)要求美國聯邦機構必須立即實施Ivanti公開披露的緩解措施(鏈接在文末),使用Ivanti提供的外部完整性檢查工具檢查是否發生數據泄漏,并且采取以下措施:

美國東部時間2024年1月22日星期一晚上11:59前通過Ivanti的下載門戶下載“mitigation.release.20240107.1.xml”并將其導入到受影響的產品中。(可能會降低產品性能)

立即向CISA報告攻擊跡象

從代理網絡中刪除受感染的產品。啟動事件分析,通過創建取證硬盤驅動器映像來保留受感染設備的數據,并尋找進一步受感染的跡象。

讓受感染的產品重新投入使用,使用受影響的Ivanti解決方案軟件將設備重置為出廠默認設置,并通過應用Ivanti的緩解措施來消除攻擊媒介。

聯邦機構恢復被感染設備并重新投入使用時還必須遵循Ivanti的恢復說明:

- 撤銷并重新頒發任何存儲的證書。

- 重置管理員啟用密碼。

- 重置存儲的API密鑰。

- 重置網關上定義的任何本地用戶的密碼,包括用于身份驗證服務器配置的服務帳戶。

- 在受影響的產品可用時且不晚于Ivanti發布后48小時內,應用本指令中提到的兩個漏洞的更新。

CISA還要求聯邦機構在緊急指令發布一周后向其報告網絡中Ivant iConnect Secure和Ivanti Policy Secure產品所有實例的完整清單,包括所采取行動和結果的詳細信息。

Ivanti零日漏洞利用“遍地開花”

Mandiant安全專家上周五發現了五種定制惡意軟件菌株部署在被入侵的Ivanti客戶系統上,目標是竊取憑據、部署Webshell和其他惡意負載。

攻擊中使用的工具列表包括:

- Zipline Passive Backdoor:自定義惡意軟件,可以攔截網絡流量,支持上傳/下載操作,創建反向shell、代理服務器、服務器隧道

- Thinspool Dropper:自定義shell腳本dropper,將Lightwire Web shell寫入Ivanti CS,確保持久性

- Wirefire Web shell:基于Python的自定義Webshell,支持未經身份驗證的任意命令執行和負載刪除

- Lightwire Web shell:嵌入合法文件中的自定義Perl Web shell,可實現任意命令執行

- Warpwire Harvester:基于Java Script的自定義工具,用于在登錄時收集憑據,并將其發送到命令和控制(C2)服務器

- PySoxy隧道器:促進網絡流量隧道的隱蔽性

- Busy Box:多調用二進制文件,結合了各種系統任務中使用的許多Unix實用程序

- Thinspool實用程序(sessionserver.pl):用于將文件系統重新掛載為“讀/寫”以啟用惡意軟件部署

最值得注意的工具是Zipline,這是一種被動后門,可以攔截傳入的網絡流量并提供文件傳輸、反向shell、隧道和代理功能。

威脅情報公司Volexity表示,一個疑似國家黑客組織的攻擊者已使用GIFTEDVISITOR Webshell變體為2100多臺Ivanti設備添加了后門。

Volexity和GreyNoise還發現攻擊者正在部署XMRig加密貨幣挖礦程序,而基于Rust的惡意軟件有效負載仍在等待分析結果。

值得注意的是,去年Ivanti的產品就曾多次曝出零日漏洞被利用。

去年4月開始,Ivanti的Endpoint Manager Mobile(EPMM)產品中的兩個零日漏洞(CVE-2023-35078和CVE-2023-35081)被積極利用,受害者包括多個挪威政府組織。

一個月后,黑客開始利用Ivanti Sentry軟件中的第三個零日漏洞(CVE-2023-38035)在針對性攻擊中繞過設備上的API身份驗證。