為竊取Android手機PIN碼,這個惡意軟件路子有多野?

變色龍安卓銀行木馬最近以發布了最新的版本并重出江湖,它采用了一種非常“野”的方式來接管設備——禁用指紋和面部解鎖功能,以竊取設備的PIN碼。但不得不說,確實可以實現竊取Android手機PIN碼。

它通過使用HTML頁面的技巧來獲取訪問輔助服務的權限,以及一種干擾生物識別操作的方法,來竊取PIN碼并隨意解鎖設備。

今年四月份發現的變色龍早期版本冒充澳大利亞政府機構、銀行以及CoinSpot加密貨幣交易所,對被感染的設備進行鍵盤記錄、覆蓋注入、竊取Cookie和短信。

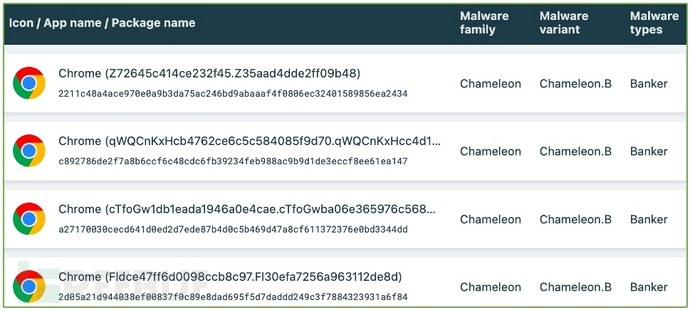

ThreatFabric的研究人員一直在跟蹤這款惡意軟件,他們報告稱,目前該惡意軟件通過偽裝成Google Chrome的Zombinder服務進行分發。

Zombinder將惡意軟件“粘貼”到合法的安卓應用程序上,這樣受害者就可以享受他們原本意圖安裝的應用程序的全部功能,從而降低了他們懷疑后臺運行危險代碼的可能性。

該平臺聲稱其惡意軟件捆綁包在運行時無法被檢測到,可以繞過Google Protect的警報,并規避在被感染設備上運行的任何殺毒產品。

偽裝成Google Chrome的攜帶變色龍惡意軟件的APK文件(ThreatFabric)

新版變色龍特性

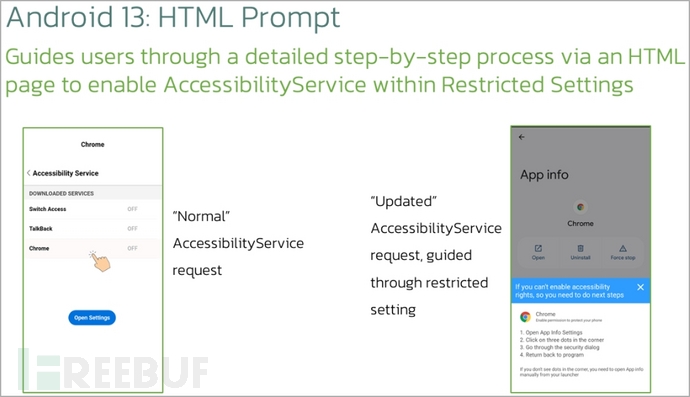

最新變色龍變體的首個新特性是能夠在運行Android 13及更高版本的設備上顯示HTML頁面,提示受害者授予應用程序使用輔助服務的權限。

Android 13及更高版本受到一項名為“受限設置”的安全特性的保護,該特性可以阻止危險權限的批準,如輔助功能權限,惡意軟件可以利用該權限竊取屏幕內容、授予自身額外權限和執行導航手勢。

當變色龍檢測到設備運行的是Android 13或14時,它會加載一個HTML頁面,指導用戶手動過程以啟用應用的輔助功能,從而繞過系統的保護。

變色龍的HTML頁面提示(ThreatFabric)

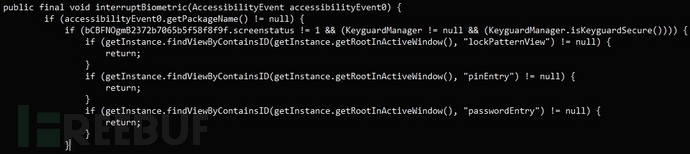

第二個值得注意的新特性是能夠通過使用輔助服務強制設備回退到PIN碼或密碼認證,從而中斷設備上的生物識別操作,如指紋解鎖和面部解鎖。

該惡意軟件會捕獲受害者輸入的任何PIN碼和密碼以解鎖他們的設備,并且稍后可以隨意使用這些憑據來解鎖設備,以便在不被發現的情況下執行惡意活動。

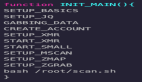

Java代碼片段干擾Android上的生物識別服務(ThreatFabric)

ThreatFabric報告稱,變色龍通過AlarmManager API增加了任務調度功能,以管理活動周期并定義活動類型。根據輔助功能是否啟用,惡意軟件會適應性地發起覆蓋攻擊或執行應用使用數據收集,以決定注入的最佳時機。

ThreatFabric警告說:“這些增強功能提升了新變色龍變種的復雜性和適應性,使其成為不斷變化的移動銀行木馬威脅環境中更為強大的威脅。”

為了防范變色龍威脅,避免從非官方渠道下載APK(Android安裝包),因為這是Zombinder服務的主要分發方式。此外,確保Play Protect始終處于啟用狀態,并定期運行掃描,以確保您的設備沒有惡意軟件和廣告軟件。

參考來源:https://www.bleepingcomputer.com/news/security/android-malware-chameleon-disables-fingerprint-unlock-to-steal-pins/