波音、工行只是冰山一角,全球上萬臺服務器面臨攻擊

根據研究人員的最新調查,全球仍有超過1萬臺存在CitrixBleed漏洞(CVE-2023-4966)的服務器暴露在互聯網上,成為勒索軟件組織的熱門攻擊目標,同時也意味著類似工行、波音的重大勒索軟件攻擊事件將持續上演。

波音、工行和DP World倒在同一個漏洞上

威脅研究員Kevin Beaumont一直在追蹤LockBit勒索軟件組織針對中國工商銀行(ICBC)、DP World、Allen&Overy和波音等多家大公司的攻擊,發現這些事件有一個共同點——被攻擊的企業都有未修復Citrix Bleed漏洞Citrix服務器在線暴露,而LockBit勒索軟件組織正在積極利用該漏洞展開全球攻擊。

《華爾街日報》進一步證實了這一點,該報獲得了美國財政部發給金融服務提供商的一封電子郵件,其中提到LockBit對工行的網絡攻擊是通過利用CitrixBleed漏洞實現的。

如果LockBit利用該漏洞成功攻擊了工行美國子公司,那么很可能也用同樣的方法攻擊了存在相同漏洞的波音公司和迪拜港口世界公司(DP World)。

研究人員指出,LockBit是最大的RaaS(勒索軟件即服務)運營者,因此,這些攻擊很可能是由LockBit附屬機構發起的,而且這些附屬機構對如何發動網絡攻擊擁有完全的自由裁量權。

研究人員指出,勒索軟件附屬機構專注于某一特定行業或初始訪問方法的情況并不少見。

例如,GandCrab/REvil附屬機構會專門利用MSP軟件來加密公司。因此,LockBit附屬機構專注于利用Citrix Bleed漏洞來大規模入侵網絡并不讓人感到意外。

威脅全球的巨大攻擊面:超過1萬臺服務器受影響

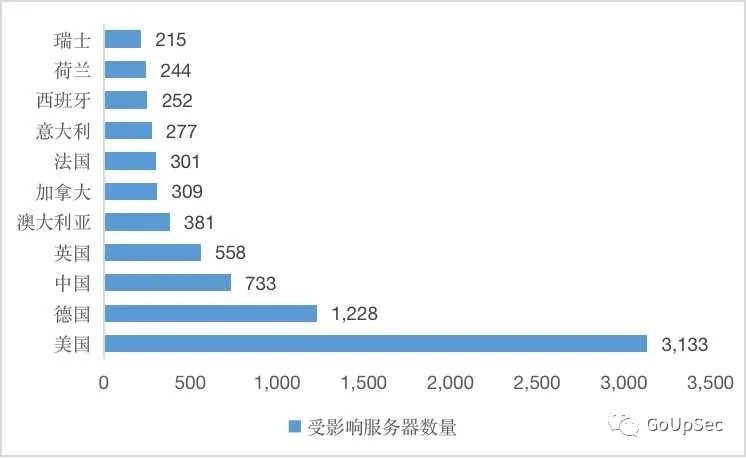

根據日本威脅研究人員Yutaka Sejiyama的調查結果,截至本周三,超過10400臺在線暴露的Citrix服務器(下圖)容易受到Citrix Bleed漏洞利用攻擊:

大多數服務器位于美國(3133臺),其次是德國1228臺、中國733臺、英國558臺、澳大利亞381臺、加拿大309臺、法國301臺、意大利277臺、西班牙252臺、西班牙244臺。荷蘭215家,瑞士215家。

Sejiyama通過shodan掃描發現許多國家的大型關鍵基礎設施組織中也存在易受攻擊的服務器,而這些服務器在Citrix Bleed漏洞公開披露整整一個月仍然沒有修補。

關于Citrix Bleed漏洞

Citrix Bleed于10月10日被披露為嚴重漏洞,影響Citrix NetScaler ADC和網關,攻擊者可非法訪問敏感設備信息。

Mandiant的報告稱,攻擊者于8月下旬開始利用CitrixBleed漏洞,當時該漏洞仍屬于零日漏洞。黑客利用該漏洞劫持已經通過身份驗證的會話從而繞過MFA保護。

攻擊者使用特制的HTTP GET請求強制設備返回系統內存內容,其中包括MFA身份驗證后有效的Netscaler AAA會話cookie。竊取這些身份驗證cookie的黑客無需再次執行MFA驗證即可訪問設備。

10月25日,外部攻擊面管理公司AssetNote的研究人員發布了Citrix Bleed的概念驗證利用(PoC),演示了如何通過會話令牌盜竊來劫持NetScaler帳戶。

PoC的發布加快了黑客對該漏洞的利用。Citrix隨即向管理員發出第二次警告,敦促他們抓緊修復漏洞,因為利用CitrixBleed漏洞的攻擊復雜性低,且無需用戶交互。不需要與任何用戶進行交互。

Mandiant的研究人員指出,設備上缺乏日志記錄使得調查Citrix Bleed漏洞利用非常具有挑戰性,需要Web應用程序防火墻(WAF)和其他網絡流量監控設備來記錄流量并確定設備是否被利用。

即使在利用后,攻擊者仍然保持隱秘,采用離地技術和常見的管理工具(如net.exe和netscan.exe)來融入日常操作。

Mandiant建議通過以下方法識別漏洞利用嘗試和會話劫持:

- WAF請求分析:WAF工具可以記錄對易受攻擊端點的請求。

- 登錄模式監控:客戶端和源IP地址不匹配以及寫入ns.log文件中的同一IP地址的多個會話是潛在未經授權訪問的跡象。

- Windows注冊表關聯:將Citrix VDA系統上的Windows注冊表條目與ns.log數據關聯起來,可以追蹤攻擊者的來源。

- 內存轉儲檢查:可以分析NSPPE進程內存核心轉儲文件中包含重復字符的異常長字符串,這可能表明存在利用嘗試。