蘋(píng)果Find My功能可被濫用并竊取鍵盤(pán)記錄的密碼

據(jù)BleepingComputer消息,一項(xiàng)研究表明,蘋(píng)果的“Find My”功能可能會(huì)被攻擊者濫用,以隱秘傳輸通過(guò)安裝在鍵盤(pán)中的鍵盤(pán)記錄器捕獲的敏感信息。

蘋(píng)果的“Find My”功能旨在依靠蘋(píng)果設(shè)備中眾包的 GPS 和藍(lán)牙數(shù)據(jù),幫助用戶定位丟失的蘋(píng)果設(shè)備,包括 iPhone、iPad、Mac、Apple Watch、AirPods 和 Apple Tags,即便這些設(shè)備處于離線狀態(tài)。

早在兩年前,研究人員就曾發(fā)現(xiàn)濫用“Find My”來(lái)傳輸除設(shè)備位置之外的任意數(shù)據(jù)。雖然蘋(píng)果表示已經(jīng)解決了這一漏洞,但最近,研究人員仍然發(fā)現(xiàn)將帶有 ESP32 藍(lán)牙發(fā)射器的鍵盤(pán)記錄器集成到 USB 鍵盤(pán)中,可通過(guò)“Find My”網(wǎng)絡(luò)中繼用戶在鍵盤(pán)上輸入的密碼和其他敏感數(shù)據(jù)。

藍(lán)牙傳輸比 WLAN 鍵盤(pán)記錄器或 Raspberry Pi 設(shè)備隱蔽得多,在戒備森嚴(yán)的環(huán)境中很容易被注意到,但“Find My”可以秘密地利用無(wú)處不在的 Apple 設(shè)備進(jìn)行中繼。

鍵盤(pán)記錄器不必使用 AirTag 或官方支持的芯片,因?yàn)樘O(píng)果設(shè)備經(jīng)過(guò)調(diào)整可以響應(yīng)任何藍(lán)牙消息。如果該消息的格式正確,接收方的蘋(píng)果設(shè)備將創(chuàng)建位置報(bào)告并將其上傳到“Find My”網(wǎng)絡(luò)。

未知的 Apple 設(shè)備條目

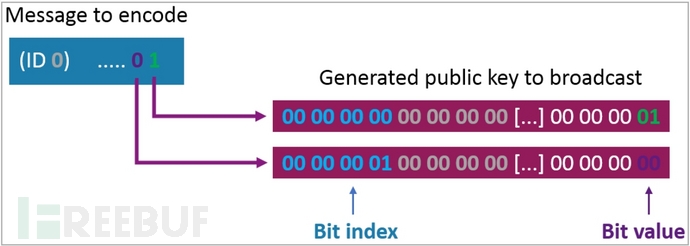

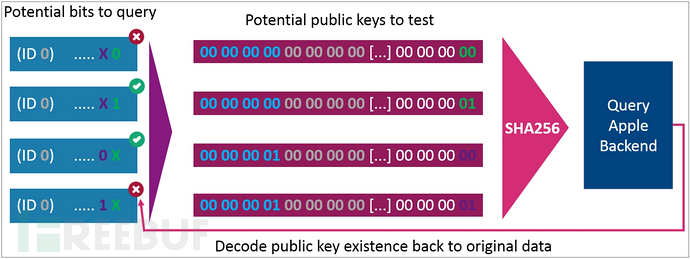

攻擊者需要?jiǎng)?chuàng)建許多略有不同的公共加密密鑰來(lái)模擬多個(gè) AirTags,并通過(guò)在密鑰中的預(yù)定位置分配特定位來(lái)將任意數(shù)據(jù)編碼到密鑰中。云端檢索的多個(gè)報(bào)告可以在接收端連接和解碼,以檢索任意數(shù)據(jù)。

對(duì)任意數(shù)據(jù)進(jìn)行編碼,以便通過(guò)“Find My”進(jìn)行傳輸

在接收端拼接和解碼傳輸

研究人員解釋稱,使用藍(lán)牙版 "EvilCrow "鍵盤(pán)記錄器和標(biāo)準(zhǔn) USB 鍵盤(pán),虹吸數(shù)據(jù)裝置的總成本約為 50 美元。

PoC 攻擊實(shí)現(xiàn)了 每秒 26 個(gè)字符的傳輸速率和每秒 7 個(gè)字符 的接收速率 ,延遲時(shí)間 在 1 到 60 分鐘之間,具體取決于鍵盤(pán)記錄器范圍內(nèi)是否存在 Apple 設(shè)備。雖然傳輸速率很慢,但仍不妨礙攻擊者針對(duì)一些有價(jià)值的密碼等敏感信息展開(kāi)行動(dòng)。

此外,鍵盤(pán)內(nèi)的固定鍵盤(pán)記錄器不會(huì)激活蘋(píng)果的反跟蹤保護(hù)功能,該功能會(huì)通知用戶 Air 標(biāo)簽可能會(huì)對(duì)其進(jìn)行跟蹤,因此該設(shè)備仍處于隱藏狀態(tài),不太可能被發(fā)現(xiàn)。

BleepingComputer 已要求蘋(píng)果就“Find My”的濫用行為發(fā)表聲明,但到目前尚未收到回復(fù)。