黑客正在利用 Citrix Bleed 漏洞攻擊全球政府網絡!

Bleeping Computer 網站披露,黑客正在利用 "Citrix Bleed "漏洞(被追蹤為 CVE-2023-4966)攻擊美洲、歐洲、非洲和亞太地區的政府機構、技術和法律組織。

Mandiant 研究人員表示,自 2023 年 8 月下旬以來,有四項網絡攻擊活動持續針對易受攻擊的 Citrix NetScaler ADC 和 Gateway 設備。

Citrix Bleed 漏洞

2023 年 10 月 10 日,安全研究人員發現并披露 Citrix Bleed CVE-2023-4966 漏洞。該漏洞主要影響 Citrix NetScaler ADC 和 NetScaler Gateway,允許未經授權的網絡攻擊者訪問設備上的敏感信息。漏洞修復程序發布一周后,Mandiant 又透露該漏洞自 8 月下旬以來一直處于零日攻擊狀態,威脅攻擊者利用該漏洞劫持現有的已驗證會話,繞過多因素保護。

據悉,威脅攻擊者使用特制的 HTTP GET 請求,迫使目標設備返回身份驗證后和 MFA 檢查后發布的有效 Netscaler AAA 會話 cookie 等系統內存內容,在竊取這些驗證 cookie 后,網絡攻擊者可以無需再次執行 MFA 驗證,便可訪問設備。

發現上述問題后,Citrix 再次向管理員發出了警示,敦促采取有效手段,以保護自己的系統免遭網絡攻擊。

10 月 25 日,AssetNote 研究人員發布了一個概念驗證(PoC)漏洞,演示了如何通過會話令牌盜竊劫持 NetScaler 帳戶。

攻擊活動持續進行中

Mandiant 強調由于設備上缺乏日志記錄,需要網絡應用程序防火墻 (WAF) 和其它網絡流量監控設備記錄流量并確定設備是否被利用,除非企業網絡在攻擊前使用上述監控設備,否則就無法進行任何歷史分析,研究人員只能進行實時觀察,這就給調查 CVE-2023-3966 的利用情況帶來了更多的挑戰。

更糟糕的是,即使受害目標發現自身遭遇了攻擊,網絡攻擊者仍能保持隱蔽性,使用 net.exe 和 netscan.exe 等常用管理工具作掩護,與日常操作融為一體。Mandiant 的研究人員主要通過以下途徑識別利用企圖和會話劫持:

- WAF 請求分析:WAF 工具可記錄對脆弱端點的請求;

- 登錄模式監控:客戶端和源 IP 地址不匹配以及 ns.log 文件中寫入的來自同一 IP 地址的多個會話是潛在的未經授權訪問的跡象。

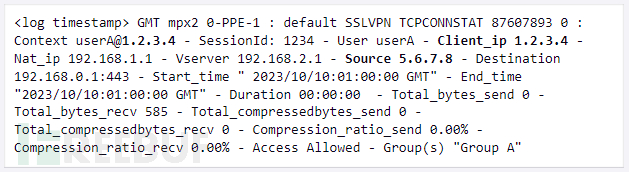

IP 不匹配示例(Mandiant)

- Windows 注冊表相關性: 將 Citrix VDA 系統上的 Windows 注冊表項與 ns.log 數據關聯起來,可以追蹤網絡攻擊者的來源。

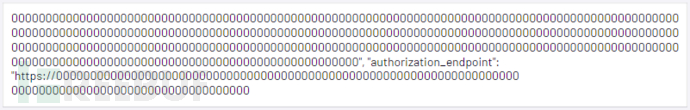

- 內存轉儲檢查:可對 NSPPE 進程內存核心轉儲文件進行分析,以發現包含重復字符的異常長字符串,這些字符串可能表明有人試圖進行攻擊。

利用請求的響應示例(Mandiant)

攻擊目標

一旦威脅攻擊者成功利用 CVE-2023-4966 漏洞,便可進行網絡偵察,竊取賬戶憑據,并通過 RDP 進行橫向移動,此階段使用的工具如下:

- net.exe - 活動目錄 (AD) 偵查

- netscan.exe - 內部網絡枚舉

- 7-zip - 創建用于壓縮偵察數據的加密分段歸檔文件

- certutil - 對數據文件進行編碼(base64)和解碼,并部署后門程序

- e.exe和d.dll--加載到 LSASS 進程內存并創建內存轉儲文件

- sh3.exe - 運行 Mimikatz LSADUMP 命令以提取憑證

- FREEFIRE - 新型輕量級 .NET 后門,使用 Slack 進行命令和控制

- Atera - 遠程監控和管理

- AnyDesk - 遠程桌面

- SplashTop - 遠程桌面

值得注意的是,盡管上述許多工具在企業環境中非常常見,但它們組合部署,可能就是內部正在遭受網絡攻擊的標志,像 FREEFIRE 工具更能表明內部存在漏洞。

文章來源:https://www.bleepingcomputer.com/news/security/hackers-use-citrix-bleed-flaw-in-attacks-on-govt-networks-worldwide/