最新報告:71%的AI檢測器無法檢測出ChatGPT撰寫的釣魚郵件

近日,郵件安全公司Egress發(fā)布的《2023年網(wǎng)絡釣魚威脅趨勢報告》對迄今為止的流行網(wǎng)絡釣魚趨勢進行了分析。報告回顧了今年最常見的釣魚主題,并預測了接下來的發(fā)展趨勢,同時研究了網(wǎng)絡犯罪分子用于繞過邊界防御機制的流行混淆技術,以及聊天機器人對網(wǎng)絡釣魚威脅的影響。

一、聊天機器人真的徹底改變了網(wǎng)絡釣魚嗎?

網(wǎng)絡犯罪分子濫用大型語言模型(LLM)發(fā)起攻擊的可能性在2023年占據(jù)了新聞頭條,但這真的改變了游戲規(guī)則嗎?

2022年11月,ChatGPT的推出進一步推動了人工智能競賽,從那時起,新聞中就充斥著各種最新的發(fā)展和應用,尤其是在網(wǎng)絡安全行業(yè)。

像許多創(chuàng)新一樣,大型語言模型的力量掌握在使用它們的人手中——網(wǎng)絡犯罪分子利用聊天機器人創(chuàng)建網(wǎng)絡釣魚活動和惡意軟件的可能性一直令人擔憂。在《2023年電郵風險報告》中,72%的網(wǎng)絡安全領導者表示,他們擔心使用聊天機器人來促進網(wǎng)絡釣魚攻擊。

但這在現(xiàn)實中有多大可能呢?

1. LLM降低了網(wǎng)絡犯罪的準入門檻

曾幾何時,通過錯誤的語法、拼寫和荒謬的請求,可以發(fā)現(xiàn)很大比例的網(wǎng)絡釣魚郵件。在ChatGPT推出之前,這些攻擊遠沒有那么復雜,而且得益于網(wǎng)絡犯罪的商品化,相關犯罪網(wǎng)絡的增長,以及犯罪即服務生態(tài)系統(tǒng)(包括網(wǎng)絡釣魚工具包和預先編寫的惡意軟件等產品),這些攻擊的數(shù)量正有所增加。

LLM進一步降低了網(wǎng)絡犯罪的準入門檻,使得技能有限的犯罪者也能創(chuàng)建出高效的網(wǎng)絡釣魚活動和惡意軟件。這對經(jīng)驗不足的網(wǎng)絡罪犯、編碼能力有限的程序員,或是不能流利地用目標語言寫作的人影響最大。

LLM最令人擔憂但最少被提及的應用可能是偵察高度針對性的攻擊。在幾秒鐘內,聊天機器人就可以從互聯(lián)網(wǎng)上獲取關于選定目標的開源情報(OSINT),這些情報可以用于社會工程。

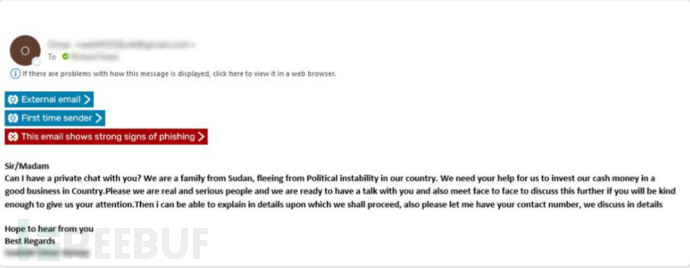

此外,LLM可以提高攻擊速度,比人更快地創(chuàng)建更大的攻擊量(圖1)。

圖1所示的兩個例子展示了419騙局的演變。第一種是一種相對明顯和眾所周知的攻擊,大多數(shù)收件人都能識別出來;第二種是更為詳細的策略,針對易受攻擊的收件人,并要求預付一小筆款項

2. 假托(Pretexting)VS 有效載荷:社會工程郵件有多普遍?

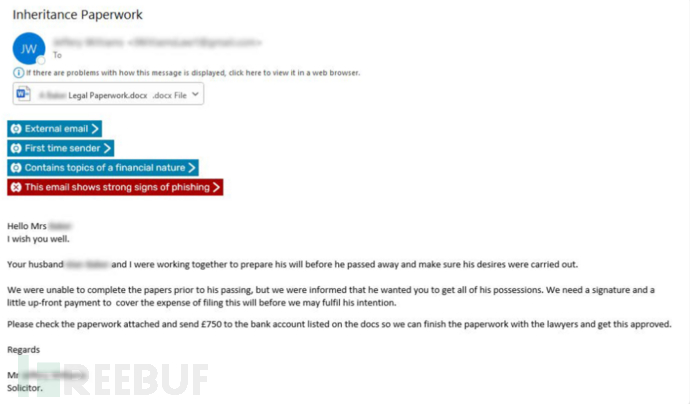

威脅情報分析人員將網(wǎng)絡釣魚郵件的字符長度與其有效載荷相關聯(lián)。為此,他們分析了170萬封網(wǎng)絡釣魚郵件,以確定它們是否包含網(wǎng)絡釣魚鏈接或基于附件的有效載荷,或者它們是否“無有效載荷”(payloadless),僅依賴于社會工程。

數(shù)據(jù)顯示,少于100個字符的網(wǎng)絡釣魚郵件有90%的可能性包含附件作為有效負載。釣魚網(wǎng)站的鏈接在100 - 1199個字符之間最為普遍。字符長度在1500個或更多(大約200 -375個單詞之間)時,攻擊更有可能依賴于社會工程。

在附件和社會工程之間也有一個“接力棒傳遞”(baton pass),大約有500 - 1300個字符,將欺詐性附件和社會工程結合在一起,成為復雜的商業(yè)郵件欺詐(BEC)攻擊的一部分。這是有道理的,畢竟攻擊時間越長,就越有可能有復雜的假托來說服目標采取所請求的行動(見圖2)。

【圖2:郵件文本長度和有效負載類型之間的相關性】

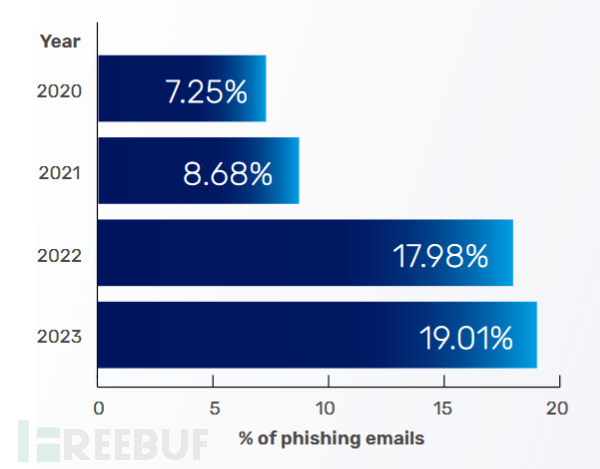

到目前為止,2023年社會工程的流行程度略有增加。通過分析2022年1月至12月期間各組織收到的網(wǎng)絡釣魚郵件,威脅分析師發(fā)現(xiàn),17.98%的網(wǎng)絡釣魚郵件僅依賴于社會工程。在2023年1月至9月期間,這一數(shù)字上升至19.01%。通常,社會工程策略會與不同的有效負載相結合(見圖3)。

【圖3:僅依靠社會工程的網(wǎng)絡釣魚郵件數(shù)量】

2.組織是否該擔心LLM和網(wǎng)絡釣魚?

這一切都取決于組織的防御能力。如果組織僅依靠傳統(tǒng)的基于簽名和聲譽的邊界檢測,那么是時候部署云電郵安全(ICES)解決方案了,它不依賴于定義庫和域名檢查來確定郵件是否合法。相反地,ICES將人工智能交到防御者手中,使用自然語言處理(NLP)和自然語言理解(NLU)等模型來分析郵件內容,以尋找網(wǎng)絡釣魚的語言標記。這些解決方案還使用機器學習來檢測帶有零日和新興惡意軟件負載的網(wǎng)絡釣魚郵件。

最終,網(wǎng)絡釣魚(而非LLM)仍然是主要的壓力源。攻擊是由人類還是機器人編寫的并不重要,重要的是組織的防御系統(tǒng)能否檢測到它。

然而,遺憾地是,有44.9%的網(wǎng)絡釣魚郵件不符合250個字符的限制,還有26.5%的郵件低于500個字符,目前人工智能探測器要么不能可靠地工作,要么根本不能處理71.4%的攻擊。

二、隱藏在眾目睽睽之下

數(shù)據(jù)顯示,超過一半(55.2%)的網(wǎng)絡釣魚郵件包含混淆技術,以幫助網(wǎng)絡罪犯逃避檢測。

到目前為止,使用混淆技術的網(wǎng)絡釣魚郵件比例在2023年躍升了24.4%,達到55.2%。混淆使網(wǎng)絡犯罪分子能夠在某些檢測機制中隱藏他們的攻擊行為。

1.混淆技術

下面是報告中所涉混淆技術的簡單概述:

- 從左到右覆蓋(Left-to-right override,LTRO):用于在正文副本中偽裝附件類型或欺騙NLP檢測的技術。

- 空格:在白色背景上使用白色字體來偽裝郵件中的字符。

- 同形字:一種欺騙形式,使用相似或相同的字符或利用UNIcode來模仿拉丁字符。

- 基于圖像的攻擊:郵件的正文是圖片,沒有文字。

- 劫持合法超鏈接:攻擊者在合法網(wǎng)站上承載惡意負載或使用合法網(wǎng)站鏈接偽裝最終目的地。

- HTML走私:在HTML附件中“走私”一個編碼的惡意腳本。

- 編碼:檢測技術無法讀取附件中的內容。

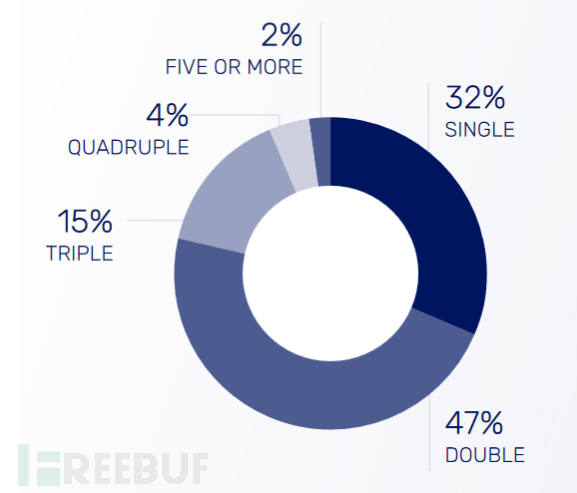

幾乎一半(47.0%)使用混淆的網(wǎng)絡釣魚郵件包含兩層內容,以增加繞過郵件安全防御的機會,確保郵件成功發(fā)送給目標收件人。不到三分之一(31.0%)的郵件只使用了一種混淆技術。剩下的21.2%使用了三層或更多層(見圖4)。

【圖4:包含不同混淆層的釣魚郵件比例】

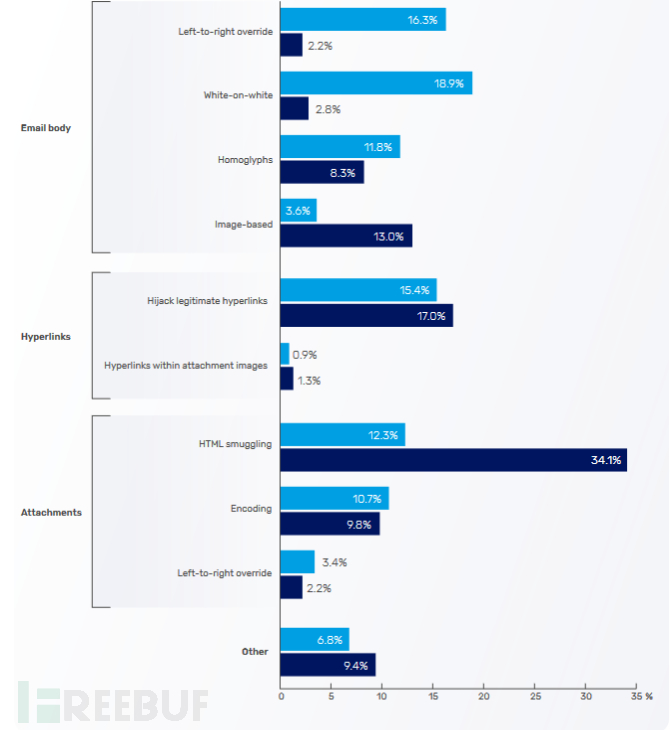

在網(wǎng)絡罪犯與防御者無休止地攻防大戰(zhàn)中,隨著檢測能力不斷適應更新的攻擊,混淆技術的受歡迎程度起起伏伏。在2023年迄今為止的釣魚郵件中,HTML走私被證明是最受歡迎的混淆技術,占比34.0%。劫持合法超鏈接是第二受歡迎的攻擊(占17.0%),基于圖像的攻擊排名第三(占13.0%)。

自2022年以來,HTML走私和基于圖像的攻擊的受歡迎程度都大幅上升:其中,基于圖像的攻擊幾乎翻了兩番,HTML走私幾乎翻了三倍。這些技術都是高度規(guī)避性的,能夠有效繞過傳統(tǒng)的基于簽名的邊界檢測。在HTML走私攻擊中,有效負載被看似無害的html5和JavaScript掩蓋,并在交付完成后重組。基于圖像的攻擊從郵件中刪除所有字符,只留下一個超鏈接供基于簽名的檢測掃描。當與被劫持的合法超鏈接或尚未列入黑名單的釣魚網(wǎng)站配對時,攻擊將會順利通過邊界檢測。

另一方面,與2022年相比,2023年1月至9月期間,網(wǎng)絡釣魚郵件正文副本中的LTRO和空格技術的使用有所下降。因為這些技術無法得到進一步發(fā)展,一旦檢測能力能夠識別它們,它們的回報率和流行度都會下降(見圖5)。

【圖5:2022年與2023年主要混淆技術受歡迎程度的變化】

2.混淆最常用于偽冒攻擊

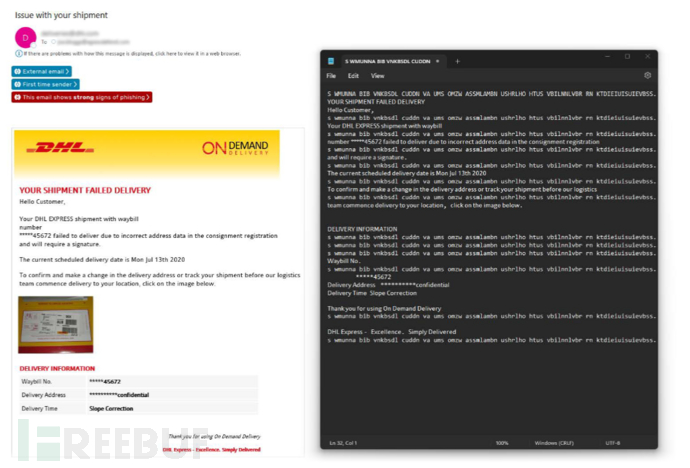

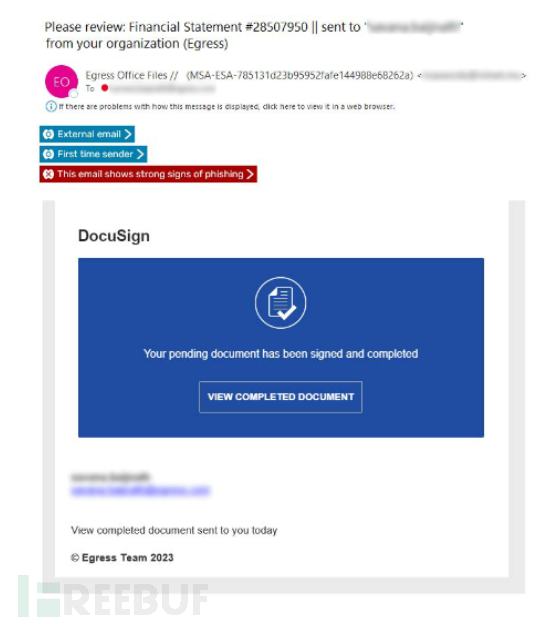

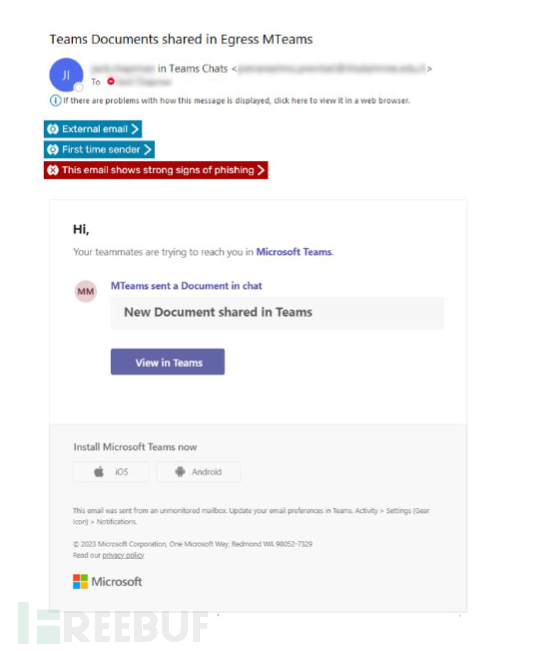

基于偽冒的攻擊最有可能使用多種類型的混淆技術,例如23.5%的網(wǎng)絡釣魚郵件冒充已知公司(如客戶或供應商)。緊隨其后的是冒充郵遞員的誤傳攻擊(22.6%),未接語音郵件(21.2%),以及不屬于供應鏈的流行組織的品牌冒充(19.5%)(圖6-8)。

【圖6:DHL冒充空白和NLP破壞攻擊。攻擊包含白色背景上的白色字符,但只留下黑色文本可見】

【圖7:DOCUSIGN品牌冒充攻擊,劫持合法超鏈接,意圖將目標重定向到釣魚網(wǎng)站】

【圖8:基于圖像的攻擊冒充微軟。該圖片被超鏈接到一個冒充微軟的憑據(jù)收集網(wǎng)站】

三、灰色郵件

一般來說,灰色郵件頂多只是一種干擾。但在最壞的情況下,它會增加網(wǎng)絡釣魚的風險。

為了了解灰色郵件是如何影響網(wǎng)絡安全的,研究人員分析了一組公司在四周內收到的1.638億封郵件。他們發(fā)現(xiàn),平均有三分之一(34%)的郵件流可以歸類為灰色郵件(涉及通知、更新和促銷信息等)。

人們收到灰色郵件的概率取決于他們所從事的行業(yè)和工作。數(shù)據(jù)顯示,收到最多灰色郵件的是人力資源、招聘、營銷、法律、財務和教育部門的組織,以及從事財務、人力資源、客戶服務和辦公室管理工作的個人。

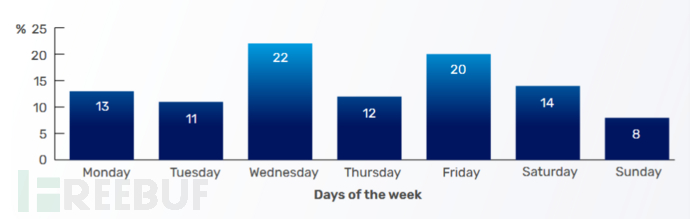

而就時間而言,周三和周五是一周中最常發(fā)送/接收灰色郵件的日子。(見圖9)

1.灰色郵件對網(wǎng)絡安全意味著什么?

(1) 更多的灰色郵件=更多的網(wǎng)絡釣魚郵件

研究人員發(fā)現(xiàn),收到的灰色郵件和網(wǎng)絡釣魚郵件數(shù)量之間存在直接關聯(lián)。灰色郵件數(shù)量最多的5個行業(yè)中,有4個行業(yè)收到的釣魚郵件數(shù)量最多,只有教育和零售業(yè)例外。

收到灰色郵件釣魚郵件數(shù)量排名前五的行業(yè):

- 人力資源;

- 市場營銷;

- 法律;

- 金融;

- 教育

收到網(wǎng)絡釣魚郵件數(shù)量排名前五的行業(yè):

- 人力資源;

- 法律;

- 金融;

- 市場營銷;

- 零售。

【圖9:一周中每天平均灰色郵件量占郵件總流量的百分比】

嚴重依賴電郵進行溝通的組織將不可避免地遭遇灰色郵件,這種嚴重依賴也使它們成為網(wǎng)絡罪犯的主要目標。近年來,模仿灰色郵件(例如SharePoint和社交媒體通知)的偽冒攻擊有所增加。此外,在發(fā)送灰色郵件的組織中,任何泄露客戶詳細信息的行為都可能導致郵件地址列表被出售或轉儲到網(wǎng)上,并被用于后續(xù)攻擊。

(2) 增加管理負擔

灰色郵件的一個問題是,盡管是主動發(fā)送的,但許多收件人認為它很討厭,他們可能會忘記自己訂閱了什么,或者收到比預期更多的郵件。因此,員工的郵箱里可能充斥著灰色郵件和其他“無害”的垃圾郵件,給管理員帶來更多管理負擔,同時也推遲了他們對合法舉報的釣魚郵件采取行動的時間。

2.解決灰色郵件網(wǎng)絡風險的建議

過濾灰色郵件將減少員工郵箱中的噪音,這不僅提高了效率,而且對網(wǎng)絡安全也有好處。隨著進入收件箱的灰色郵件越來越少,被錯誤地報告到濫用郵箱的郵件也越來越少,這意味著管理員可以花更多的時間來評估和分類真正的網(wǎng)絡釣魚郵件。

此外,組織應該思考他們教育員工網(wǎng)絡釣魚風險的方法。除了常規(guī)訓練之外,動態(tài)banner也可以添加到入站電郵中,使用中立的網(wǎng)絡釣魚郵件提供持續(xù)、及時和相關的教育。這種方法被證明可以提高人們準確報告網(wǎng)絡釣魚郵件的能力。

結語

隨著威脅的發(fā)展,網(wǎng)絡安全行業(yè)需要共同努力來管理電郵的人為風險。希望本網(wǎng)絡釣魚威脅趨勢報告可以幫助組織了解網(wǎng)絡釣魚攻擊趨勢的變化,并重新思考如何調整防御措施的關鍵因素。

原文鏈接:https://www.egress.com/media/mq4kwitu/egress_phishing_threat_trends_report.pdf