BlackCat再升級!可用全新Munchkin工具進行隱形攻擊

BlackCat/ALPHV 勒索軟件最近開始使用一種名為 "Munchkin "的新工具,該工具可利用虛擬機在網(wǎng)絡設備上隱秘地部署加密程序。

同時,此工具還可以讓 BlackCat 實現(xiàn)遠程系統(tǒng)運行、加密遠程服務器消息塊 (SMB) 或通用互聯(lián)網(wǎng)文件 (CIFS) 網(wǎng)絡共享。

在 BlackCat 已經(jīng)非常廣泛和先進的武器庫中引入 Munchkin,對網(wǎng)絡犯罪分子來說極具具吸引力。

攻擊腳本隱藏在 VirtualBox 中

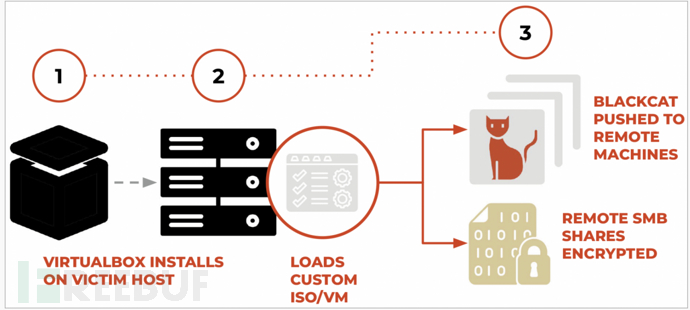

Palo Alto Networks Unit 42發(fā)現(xiàn),BlackCat 的新 Munchkin 工具是一個定制的 Alpine OS Linux 發(fā)行版,以iSO 文件的形式提供。

威脅行為者入侵設備后,會安裝 VirtualBox 并使用 Munchkin ISO 創(chuàng)建一個新的虛擬機。而該 Munchkin 虛擬機包含一套腳本和實用程序,允許威脅者轉(zhuǎn)儲密碼、在網(wǎng)絡上橫向傳播、構(gòu)建 BlackCat "Sphynx "加密器有效載荷并在網(wǎng)絡計算機上執(zhí)行程序。

啟動后,它會將根密碼更改為只有攻擊者知道的密碼,并利用 "tmux "實用程序執(zhí)行名為 "controller "的基于 Rust 的惡意軟件二進制文件,開始加載攻擊中使用的腳本。

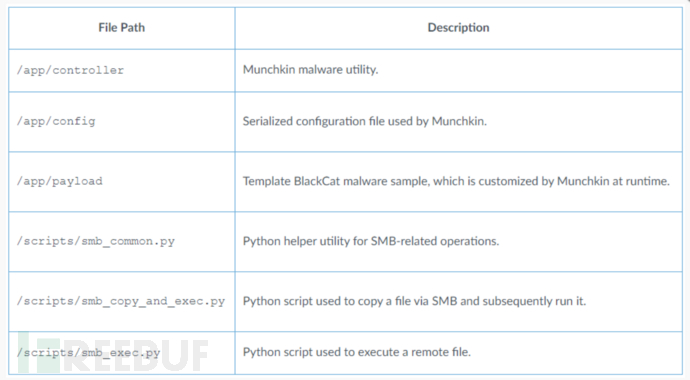

下面列出了這些腳本:

映像文件系統(tǒng)的結(jié)構(gòu),圖源:Unit 42

“控制器”使用捆綁的配置文件,而這些文件提供訪問令牌、受害者憑據(jù)和身份驗證秘密,以及配置指令、文件夾和文件塊列表、要運行的任務和要加密的目標主機。

此配置用于在/payloads/目錄下生成自定義BlackCat加密器可執(zhí)行文件,然后將其推送到遠程設備以加密文件或加密SMB和CIFS網(wǎng)絡共享。

Munchkin攻擊圖,圖源:Unit 42

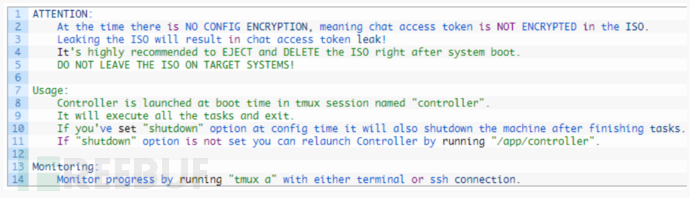

Unit 42在惡意軟件的代碼中發(fā)現(xiàn)了一條BlackCat作者發(fā)給其合作伙伴的消息,特別強調(diào)了聊天訪問令牌泄露的風險。由于配置缺乏加密系統(tǒng),因此該作者警告他們不要將iSO留在目標系統(tǒng)上。

影響勒索軟件受害者和網(wǎng)絡犯罪分子的一個常見問題是,樣本通常會通過惡意軟件分析網(wǎng)站泄露。而通過分析勒索軟件樣本,研究人員就能夠可以完全地訪問勒索軟件團伙與受害者之間的協(xié)商聊天內(nèi)容。

為了防止這種情況,附屬程序在啟動時會在運行時提供 Tor 協(xié)商網(wǎng)站訪問令牌。這樣的話即使受害者可以訪問攻擊中使用的樣本,也不可能訪問受害者的協(xié)商聊天內(nèi)容。

基于此,威脅者警告附屬機構(gòu)必須刪除 Munchkin 虛擬機和 ISO,以防止這些訪問令牌泄漏。同時,開發(fā)人員還提供了使用 "控制器 "監(jiān)控攻擊進度和啟動任務的說明和技巧。

惡意軟件中包含的說明,圖源:Unit 42

有了Munchkin 后,BlackCat 勒索軟件的附屬程序能夠更輕松的執(zhí)行各類任務,比如繞過保護受害者設備的安全解決方案。這是因為虛擬機提供了一層與操作系統(tǒng)的隔離層,能夠使安全軟件的檢測和分析更具挑戰(zhàn)性。

Alpine OS 的選擇確保了較小的數(shù)字足跡,而且該工具的自動操作減少了其他無用的干預需求。

Munchkin 采用的模塊化設計,擁有多種 Python 腳本,其不僅擁有獨特的配置還可以根據(jù)需求交換有效載荷的能力,能夠讓工具易于調(diào)整以適應特定目標或活動。

BlackCat 仍在演變

BlackCat 出現(xiàn)于 2021 年底,是一款基于 Rust 的復雜勒索軟件,同時也是 BlackMatter 和 Darkside 的后繼者。

BlackCat 定期推出高級功能,如高度可配置的間歇加密、數(shù)據(jù)泄漏 API、Impacket 和 Remcom 嵌入、支持自定義憑據(jù)的加密器、簽名內(nèi)核驅(qū)動程序以及數(shù)據(jù)滲透工具的升級,至今為止的發(fā)展軌跡都很順利。

2023 年,BlackCat 已針對多家企業(yè)、機構(gòu)等發(fā)起了多次勒索行動,比如佛羅里達巡回法院、米高梅度假村、Motel One、精工、雅詩蘭黛、HWL Ebsworth、西部數(shù)據(jù)和 Constellation Software。