如何使用Honeybits提升蜜罐系統的有效性

關于Honeybits

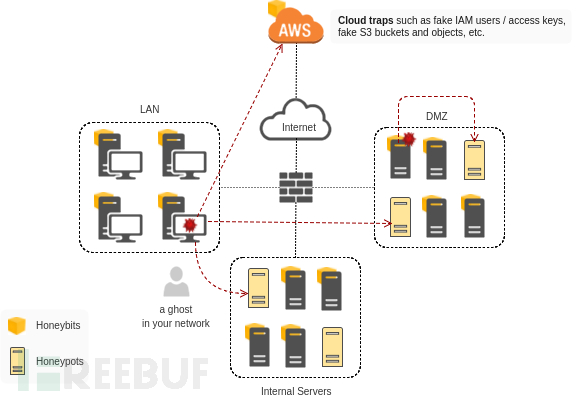

Honeybits是一款針對蜜罐系統的輔助工具,該工具旨在通過在生產服務器或工作站系統中插入各種因素來引誘攻擊者進入你所設置的蜜罐系統,從而提升蜜罐系統的有效性。

盡管安全研究人員多年來一直使用蜜罐來研究攻擊者的工具、技術和動機,但它們仍未被廣泛接受并部署在生產環境中。一個原因是蜜罐的傳統實現是靜態的,是否成功取決于攻擊者是否能夠發現它們(通常需要網絡掃描)!

針對后滲透技術而言,特別是ATT&CK矩陣中的“憑證訪問”、“發現”和“橫向移動”策略下的技術,你植入的虛假或誤導性信息越多,抓住攻擊者的機會就越大。

Honeybits可以幫助廣大研究人員在生產服務器和工作站上自動創建各類誤導性內容,其中包括:

1、偽造的bash_history命令(如ssh、ftp、rsync、scp、mysql、wget、awscli);

2、偽造的AWS憑據和配置文件(你需要創建沒有權限的偽造AWS IAM用戶并為他們生成訪問密鑰);

3、配置、備份和連接文件,如RDP和VPN;

4、主機、ARP表中的偽條目;

5、偽造瀏覽器歷史記錄、書簽和保存的密碼;

6、向LSASS注入偽造的憑據;

7、偽造的注冊表項;

工具執行流如下圖所示:

功能介紹

1、創建蜜罐文件并使用go-audit或auditd監控相關的蜜罐文件訪問;

2、針對蜜罐文件基于內容生成模版;

3、將Honeybits注入到AWS配置或憑證文件;

4、將Honeybits注入到/etc/hosts;

5、從一個遠程鍵/值存儲(例如Consul或etcd)讀取配置信息;

6、將不同的Honeybits注入到“bash_history”,其中包括下列樣例命令:

ssh (sshpass -p '123456' ssh -p 2222 root@192.168.1.66)

ftp (ftp ftp://backup:b123@192.168.1.66:2121)

rsync (rsync -avz -e 'ssh -p 2222' root@192.168.1.66:/var/db/backup.tar.gz /tmp/backup.tar.gz)

scp (scp -P 2222 root@192.168.1.66:/var/db/backup.tar.gz /tmp/backup.tar.gz)

mysql (mysql -h 192.168.1.66 -P 3306 -u dbadmin -p12345 -e "show databases")

wget (wget http://192.168.1.66:8080/backup.zip)

任意自定義命令: (nano /tmp/backup/credentials.txt)export AWS_ACCESS_KEY_ID=AKIAIOSFODNN7EXAMPLE

export AWS_SECRET_ACCESS_KEY=wJalrXUtnFEMI/K7MDENG/bPxRfiCYEXAMPLEKEY

aws ec2 describe-instances --profile devops --region us-east-2工具要求

GoLang1.7+

Viper(go get github.com/spf13/viper)

crypt(go get github.com/xordataexchange/crypt/config)

go-audit或auditd

工具安裝

由于該工具基于純Go語言開發,因此我們首先需要在本地設備上安裝并配置好Go v1.7+環境。接下來,廣大研究人員可以使用下列命令將該項目源碼克隆至本地:

git clone https://github.com/0x4D31/honeybits.git工具使用

$ go build

$ sudo ./honeybits

Failed reading remote config. Reading the local config file...

Local config file loaded.

[failed] honeyfile already exists at this path: /tmp/secret.txt

[done] go-audit rule for /home/test/secret.txt is added

[done] honeyfile is created (/home/test/secret.txt)

[done] go-audit rule for /opt/secret.txt is added

[done] sshpass honeybit is inserted

[done] wget honeybit is inserted

[done] ftp honeybit is inserted

[done] rsync honeybit is inserted

[done] scp honeybit is inserted

[done] mysql honeybit is inserted

[failed] aws honeybit already exists

[done] hostsconf honeybit is inserted

[done] awsconf honeybit is inserted

[done] awscred honeybit is inserted

[done] custom honeybit is inserted許可證協議

本項目的開發與發布遵循GPL-3.0開源許可證協議。

項目地址

Honeybits:【GitHub傳送門】

參考資料

https://github.com/0x4D31/honeybits-win

本文作者:Alpha_h4ck, 轉載請注明來自FreeBuf.COM