TP-Link 智能燈泡缺陷能讓黑客竊取用戶 WiFi 密碼

來自意大利和英國的研究人員在 TP-Link Tapo L530E 智能燈泡和 TP-Link Tapo 應用程序中發現了4個漏洞,攻擊者可以利用這些漏洞竊取目標的 WiFi 密碼。

TP-Link Tapo L530E 是包括亞馬遜在內的多個市場上最暢銷的智能燈泡。TP-link Tapo是一款智能設備管理應用程序,在Google Play上擁有1000萬安裝量 。

智能燈泡缺陷

第一個漏洞涉及 Tapo L503E 上的不正確身份驗證,允許攻擊者在會話密鑰交換步驟中冒充設備。此高嚴重性漏洞(CVSS v3.1 評分:8.8)允許相鄰攻擊者檢索 Tapo 用戶密碼并操縱 Tapo 設備。

第二個漏洞也是一個高嚴重性漏洞(CVSS v3.1 得分:7.6),由硬編碼的短校驗和共享密鑰引起,攻擊者可以通過暴力破解或反編譯 Tapo 應用程序來獲取該密鑰。

第三個漏洞是一個中等嚴重性缺陷,涉及對稱加密過程中缺乏隨機性,使得加密方案可預測。

第四個漏洞源于缺乏對接收消息的新鮮度的檢查,保持會話密鑰在 24 小時內有效,并允許攻擊者在此期間重放消息。

攻擊場景

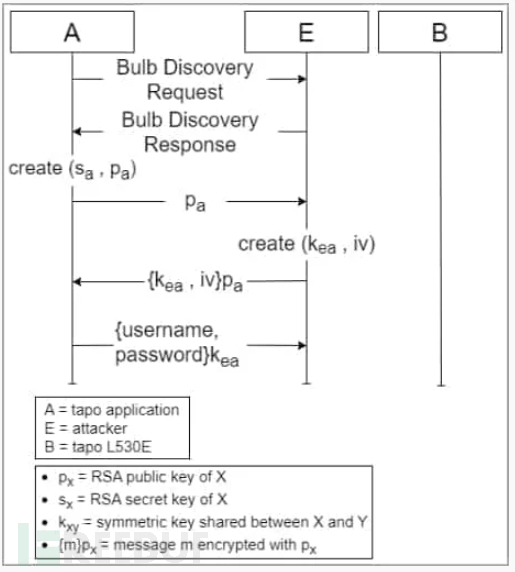

研究發現,最令人擔憂的攻擊場景是利用上述的第一個和第二個漏洞進行燈泡冒充和檢索 Tapo 用戶帳戶詳細信息,然后通過訪問 Tapo 應用程序,攻擊者可以提取受害者的 WiFi SSID 和密碼,并獲得連接到該網絡的所有其他設備的訪問權限。

設備需要處于設置模式才能使攻擊起作用。然而,攻擊者可以取消燈泡的認證,迫使用戶重新設置以恢復其功能。

燈泡模擬圖

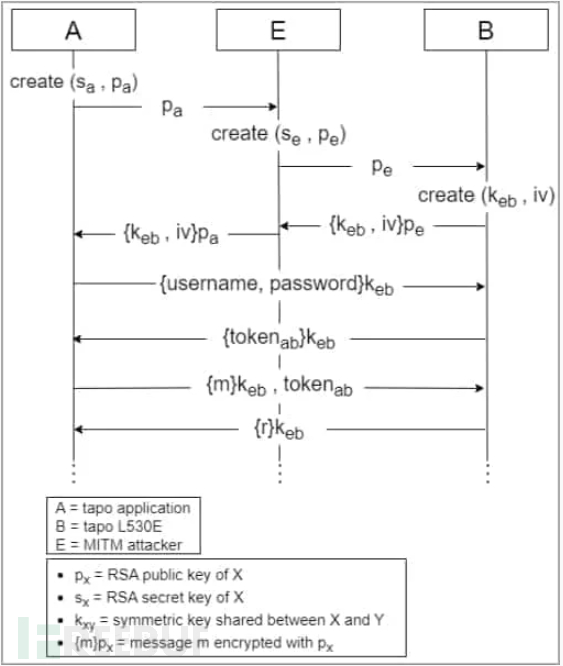

而未配置的 Tapo 設備也可能受到 MITM 攻擊,方法是再次利用第一個漏洞,在設置過程中連接到 WiFi、橋接兩個網絡并路由發現信息,最終以易于破譯的 base64 編碼形式檢索 Tapo 密碼、SSID 和 WiFi 密碼。

MITM 攻擊圖

最后,第四個漏洞允許攻擊者發起重放攻擊,復制之前嗅探到的消息以實現設備的功能更改。

披露和修復

研究人員在發現這些漏洞后向 TP-Link 進行了披露,對方承認了這些問題的存在,并告知將很快對應用程序和燈泡固件進行修復。在這之前,研究人員建議用戶將這些類型的設備與關鍵網絡隔離,使用最新的可用固件更新和配套應用程序版本,并使用 MFA 和強密碼保護帳戶。